Tin tặc đang sử dụng phông chữ zero-point trong email để làm cho các email độc hại hiển thị như đã được kiểm tra là an toàn bởi các công cụ bảo mật trong Microsoft Outlook.

Kỹ thuật lừa đảo sử dụng ZeroFont không phải là một chiêu trò mới, nhưng đây là lần đầu tiên nó được ghi nhận là được sử dụng theo cách này.

Tấn công ZeroFont

Phương thức tấn công ZeroFont, lần đầu tiên được Avanan ghi nhận vào năm 2018, là một kỹ thuật lừa đảo khai thác các lỗ hổng trong cách phân tích văn bản của các hệ thống AI và xử lý ngôn ngữ tự nhiên (NLP) trong các nền tảng bảo mật email.

Nó liên quan đến việc chèn các từ hoặc ký tự ẩn trong email bằng cách đặt kích thước phông chữ về 0, khiến văn bản trở nên vô hình đối với người xem nhưng vẫn có thể đọc được bằng thuật toán NLP.

Kỹ thuật tấn công này nhằm vượt qua các biện pháp kiểm tra bảo mật bằng cách chèn các chuỗi vô hại vô hình vào nội dung hiển thị đáng ngờ, làm sai lệch kết quả phân tích nội dung của AI và kết quả kiểm tra bảo mật.

Trong báo cáo năm 2018, Avanan từng cảnh báo rằng ZeroFont đã vượt qua Cơ chế bảo vệ trước các mối đe dọa nâng cao (ATP) trong Office 365 của Microsoft ngay cả khi các email chứa các từ khóa độc hại đã biết.

Ẩn thông báo bảo mật giả mạo

Trong một email lừa đảo mới mà Kopriva phát hiện, kẻ tấn công đã sử dụng ZeroFont để thao túng nội dung xem trước của thư trên các ứng dụng email phổ biến như Microsoft Outlook.

Cụ thể, email được đề cập hiển thị một nội dung khác ở phần xem trước trong danh sách email của Outlook so với khi xem chi tiết thư.

Như bạn có thể thấy bên dưới, phần xem trước trong ngăn danh sách email có nội dung "Được quét và bảo mật bởi Isc®Advanced Threat Protection (APT): 22/9/2023T6:42 AM", trong khi phần đầu email khi xem chi tiết lại hiển thị "Công việc Ưu đãi | Cơ hội việc làm".

Tin nhắn lừa đảo độc hại (isc.sans.edu)

Sự khác biệt này đạt được bằng cách lợi dụng ZeroFont để ẩn thông báo quét bảo mật giả khi bắt đầu email lừa đảo, do đó, mặc dù người nhận không nhìn thấy nó nhưng Outlook vẫn đọc được và hiển thị dưới dạng bản xem trước trên ngăn danh sách email.

Mục đích của việc này là làm cho người nhận cảm thấy email này có vẻ là hợp pháp và an toàn. Bằng cách đưa ra một thông báo kiểm tra bảo mật lừa đảo, khả năng mục tiêu mở tin nhắn và tương tác với nội dung của nó sẽ tăng lên.

Có thể Outlook không phải là ứng dụng email duy nhất sử dụng phần đầu tiên của email để xem trước thư mà không kiểm tra xem kích thước phông chữ của nó có hợp lệ hay không, vì vậy, người dùng các phần mềm khác cũng nên cảnh giác với các chiêu trò tương tự.

Nguồn: bleepingcomputer.com.

Tín nhiệm mạng | Hàng loạt các video giả, được quảng cáo là có chứa hình ảnh nhạy cảm của người nổi tiếng, tràn ngập trên TikTok được dùng để phát tán mã giới thiệu cho ứng dụng siêu thị trực tuyến Temu.

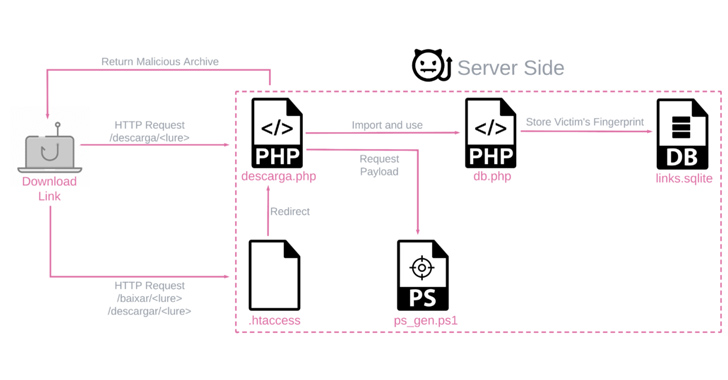

Tín nhiệm mạng | Một chiến dịch phần mềm độc hại đang nhắm mục tiêu đến Châu Mỹ Latinh, đặc biệt là người dùng ở Brazil và Mexico, để phát tán biến thể mới của một banking trojan có tên BBTok.

Tín nhiệm mạng | Apple đã phát hành các bản vá bảo mật khẩn cấp để giải quyết ba lỗ hổng zero-day mới đã bị khai thác trong thực tế ảnh hưởng đến iOS, iPadOS, macOS, watchOS và Safari, nâng tổng số zero-day được phát hiện trong phần mềm của hãng trong năm nay lên 16

Tín nhiệm mạng | Một tác nhân đe dọa đã phát hành mã khai thác giả mạo cho lỗ hổng WinRAR được tiết lộ gần đây trên GitHub nhằm mục đích lây nhiễm phần mềm độc hại VenomRAT cho những người dùng đã tải xuống mã.

Tín nhiệm mạng | GitLab kêu gọi người dùng nhanh chóng cài đặt bản vá cho lỗ hổng pipeline nghiêm trọng

Tín nhiệm mạng | Bộ phận nghiên cứu AI của Microsoft đã vô tình làm rò rỉ hàng chục terabyte dữ liệu nhạy cảm từ tháng 7 năm 2020 trong khi đang đóng góp các mô hình học tập AI nguồn mở cho kho lưu trữ GitHub công khai