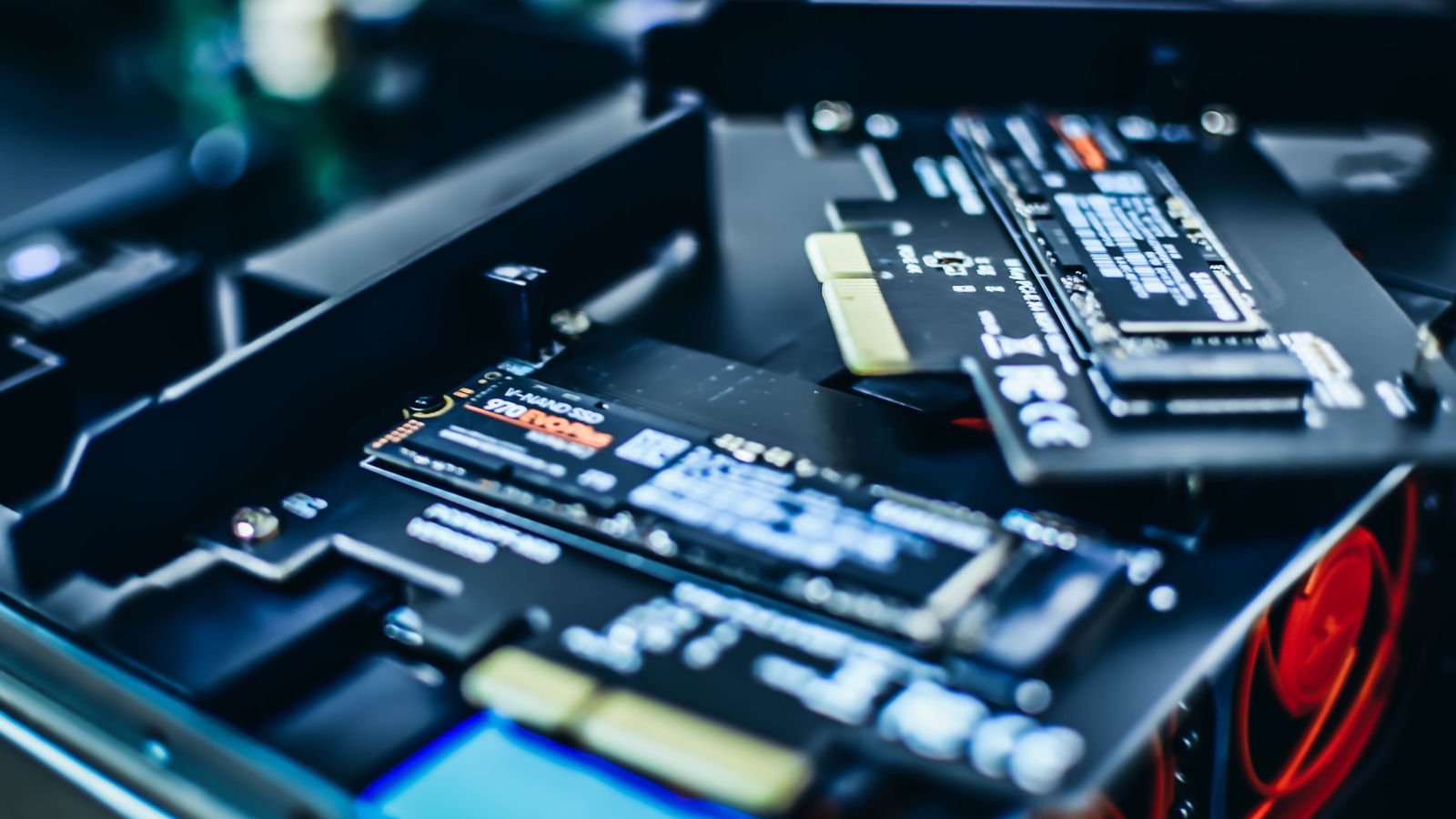

Các nhà nghiên cứu Hàn Quốc đã thử nghiệm các cuộc tấn công trên một số ổ cứng SSD để cài cắm phần mềm độc hại.

Thử nghiệm tấn công được thực hiện trên các ổ đĩa có tính năng “flex capacity” và nhắm vào một phần ẩn trên thiết bị được gọi là “over-provisioning” (OP), hiện được các nhà sản xuất SSD sử dụng rộng rãi để tối ưu hóa hiệu suất trên các hệ thống lưu trữ dựa trên flash NAND.

Các cuộc tấn công vào phần cứng thường khó bị phát hiện. Trước đây, những kẻ tấn công đã thực hiện các cuộc tấn công vào HDD để ẩn giấu mã độc trong các phần không thể truy cập được.

Flex capacity là một tính năng trong SSD từ công nghệ Micron, cho phép thiết bị lưu trữ tự động điều chỉnh kích thước của không gian lưu trữ.

Nó là hệ thống tạo và điều chỉnh bộ đệm vùng OP, thường chiếm từ 7% đến 25% tổng dung lượng đĩa.

Khu vực OP là vô hình đối với hệ điều hành và bất kỳ ứng dụng nào đang chạy trên đó, bao gồm các hệ thống bảo mật và công cụ anti-virus.

Khi người dùng khởi chạy các ứng dụng, chương trình quản lý SSD sẽ tự động điều chỉnh không gian này dựa trên khối lượng công việc, tùy thuộc vào mức độ ghi hoặc đọc của ứng dụng.

Các mô hình tấn công

Mô hình tấn công do các nhà nghiên cứu tại Đại học Hàn Quốc nhắm vào vùng dữ liệu nằm giữa vùng có thể sử dụng SSD và vùng OP.

Bài nghiên cứu cho biết tin tặc có thể thay đổi kích thước của vùng OP bằng cách sử dụng ứng dụng quản lý firmware từ đó tạo ra không gian dữ liệu không hợp lệ và có thể khai thác vào đó.

Nhiều nhà sản xuất SSD không xóa vùng dữ liệu không hợp lệ để tiết kiệm tài nguyên. Vùng này có thể chứa dữ liệu trong một thời gian.

Tin tặc tận dụng lỗ hổng này có thể có được quyền truy cập vào các thông tin nhạy cảm.

Trong mô hình tấn công thứ hai, khu vực OP được sử dụng như một vị trí bí mật (người dùng không thể giám sát hoặc xóa dữ liệu) để che giấu mã độc.

Vihư vậy. ra những hành vi ập vào SSD có thểhông chỉ tốn thời gian mà còn đòi hỏi các kỹ thuật chuyên môn cao.

Biện pháp khắc phục

Để bảo vệ khỏi kiểu tấn công đầu tiên, các nhà nghiên cứu đề xuất các nhà sản xuất SSD xóa bỏ vùng OP bằng thuật toán pseudo-erase để không làm ảnh hưởng đến hiệu suất thiết bị.

Đối với kiểu tấn công thứ hai, một biện pháp hiệu quả để chống lại việc cài cắm phần mềm độc hại vào khu vực OP là triển khai các hệ thống giám sát tỉ lệ dữ liệu hợp lệ-không hợp lệ bên trong SSD theo thời gian thực.

Khi tỷ lệ dữ liệu không hợp lệ đột ngột tăng đáng kể, người dùng có thể nhận được cảnh báo và tùy chọn chức năng xóa dữ liệu có thể xác minh được trong vùng OP.

Ngoài ra, ứng dụng quản lý SSD phải có các biện pháp xác thực, phân quyền chặt chẽ để ngăn chặn các truy cập trái phép.

Nguồn: bleepingcomputer.com.

Tín nhiệm mạng | “Have I Been Pwned” cho phép bạn kiểm tra xem liệu email và mật khẩu của mình có thuộc danh sách 441.000 tài khoản đã bị đánh cắp trong một chiến dịch đánh cắp thông tin bằng phần mềm độc hại RedLine hay không.

Tín nhiệm mạng | Các nhà nghiên cứu tại công ty bảo mật Tenable đã phát hiện 6 lỗ hổng có mức độ cao trong phiên bản firmware mới nhất (1.0.4.120) của bộ định tuyến Netgear Nighthawk R6700v3, cho phép kẻ tấn công kiểm soát hoàn toàn thiết bị.

Tín nhiệm mạng | Hơn 1.200 trang web sử dụng phishing toolkits, còn gọi là bộ công cụ lừa đảo MitM, được triển khai trong thực tế cho phép tin tặc vượt qua bảo mật xác thực hai yếu tố

Tín nhiệm mạng | Tin tặc tấn công “credential stuffing” vào người dùng LastPass nhằm giành quyền truy cập vào kho lưu trữ mật khẩu trên đám mây của họ.

Tín nhiệm mạng | ReasonLabs đã phát hiện ra một phần mềm độc hại mới xâm nhập vào máy tính của nạn nhân được ngụy trang dưới dạng phiên bản mới nhất của bộ phim Spiderman.

Tín nhiệm mạng | Công cụ tìm kiếm bảo vệ quyền riêng tư DuckDuckGo tiếp tục phát triển nhanh chóng, với trung bình hơn 100 triệu truy vấn tìm kiếm hàng ngày.