Hôm thứ Tư, các nhà nghiên cứu từ Intel 471 cho biết số lượng các dịch vụ vượt qua xác thực 2FA được cung cấp trong các trang web ngầm tăng lên "đáng kể" cùng với việc sử dụng các Telegram bot để thực hiện các dịch vụ này.

Xác thực hai yếu tố có thể sử dụng mật khẩu một lần (OTP), mã code, địa chỉ liên kết (link), sinh trắc học hoặc bằng cách chạm vào một thiết bị vật lí để xác nhận danh tính của chủ sở hữu tài khoản. Thông thường, mã thông báo 2FA được gửi qua tin nhắn văn bản tới điện thoại hoặc địa chỉ email.

2FA giúp cải thiện bảo mật trong khi chỉ sử dụng mật khẩu để bảo vệ tài khoản. Các nhóm tấn công đã và đang tìm kiếm, phát triển các phương pháp để lấy cắp mã OTP bằng cách sử dụng mã độc hoặc social engineering.

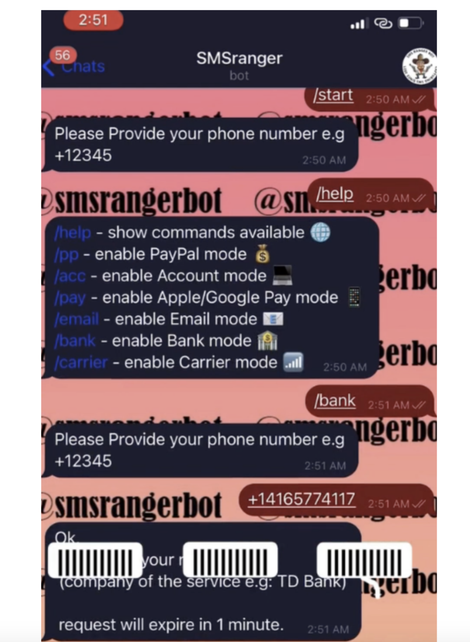

Intel 471 cho biết: Kể từ tháng 6, một số dịch vụ phá vỡ 2FA đang sử dụng dịch vụ nhắn tin của Telegram. Telegram đang được sử dụng để tạo và quản lý các bot hoặc các kênh 'hỗ trợ khách hàng' cho tội phạm mạng đang thực hiện các loại hoạt động phá vỡ 2FA.

Các Telegram bot được sử dụng để tự động liên lệ với những mục tiêu của những vụ tấn công lừa đảo, để gửi tin nhắn giả mạo ngân hàng và lừa nạn nhân để lấy được mã OTP. Các bot khác đang nhắm mục tiêu tới người dùng mạng xã hội trong các tấn công lừa đảo và hoán đổi SIM.

Các bot Telegram bot có thể được cho thuê. Một khi số điện thoại của mục tiêu được gửi, các cuộc tấn công có thể bắt đầu chỉ với vài cú nhấp chuột.

Các nhà nghiên cứu đã đặc biệt cảnh báo về hai bot SMSRanger và BloodOTPbot.

SMSRanger có giao diện và thiết lập lệnh tương tự như nền tảng Slack collaboration và nó được sử dụng để nhắm mục tiêu vào các dịch vụ cụ thể bao gồm PayPal, Apple Pay và Google Play.

BloodOTPbot là một bot dựa trên SMS được sử dụng để tạo các cuộc gọi tự động mạo danh nhân viên ngân hàng.

Vào tháng 4, Check Point Research cho biết một Trojan truy cập từ xa (RAT) có tên là ToxicEye đã lạm dụng nền tảng Telegram để đánh cắp dữ liệu.

Nguồn: zdnet.com.

Tín nhiệm mạng | Các nhà nghiên cứu đã tìm ra cách thực hiện thanh toán gian lận bằng ứng dụng Apple Pay trong thiết bị iPhone bị khóa có thẻ Visa trong ví điện tử được bật chế độ “express”.

Tín nhiêm mạng | Lỗ hổng trong một tính năng của AirTag có thể bị lạm dụng để khiến nó trở thành một Trogian phát tán mã độc.

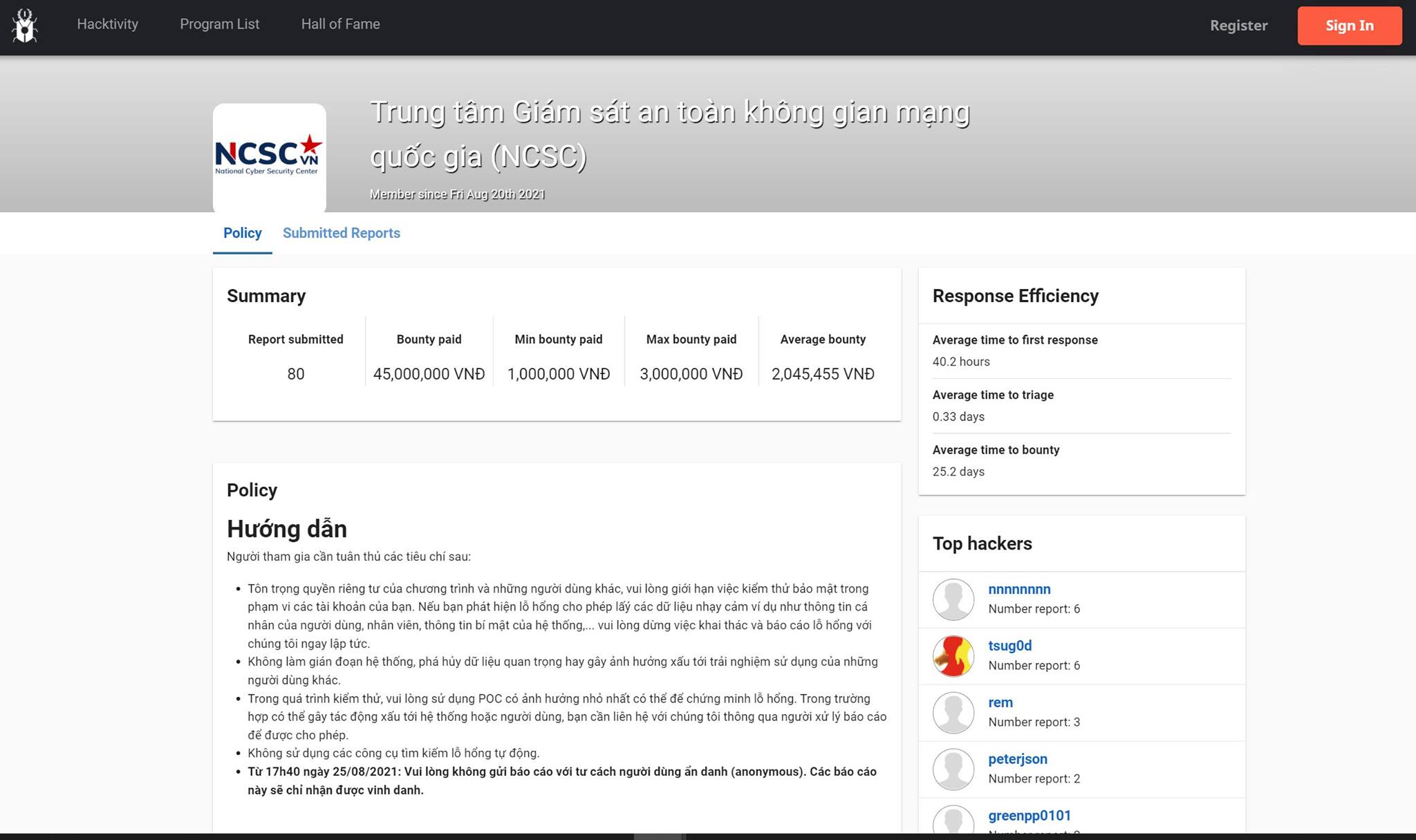

Tín nhiệm mạng | Sau hơn một tháng triển khai nền tảng "săn" lỗ hổng bảo mật BugRank, chương trình công bố kết quả lần thứ nhất với 80 báo cáo, trong đó có 45 báo cáo hợp lệ và 24 báo cáo được trao thưởng.

Tín nhiệm mạng | Ngày 9/9, tọa đàm cấp cao Lãnh đạo CNTT và an toàn thông tin với chủ đề “Nâng cao năng lực ứng phó thách thức an toàn, an ninh mạng trong tình hình mới” đã được tổ chức theo hình thức kết hợp trực tiếp và trực tuyến.

Tín nhiệm mạng | Công an tỉnh Bắc Ninh vừa triệt phá thành công một nhóm đối tượng gây ra vụ hack Facebook để chiếm đoạt số tiền hơn 2 tỷ đồng của hơn 20 người đến từ các tỉnh, thành trên cả nước.

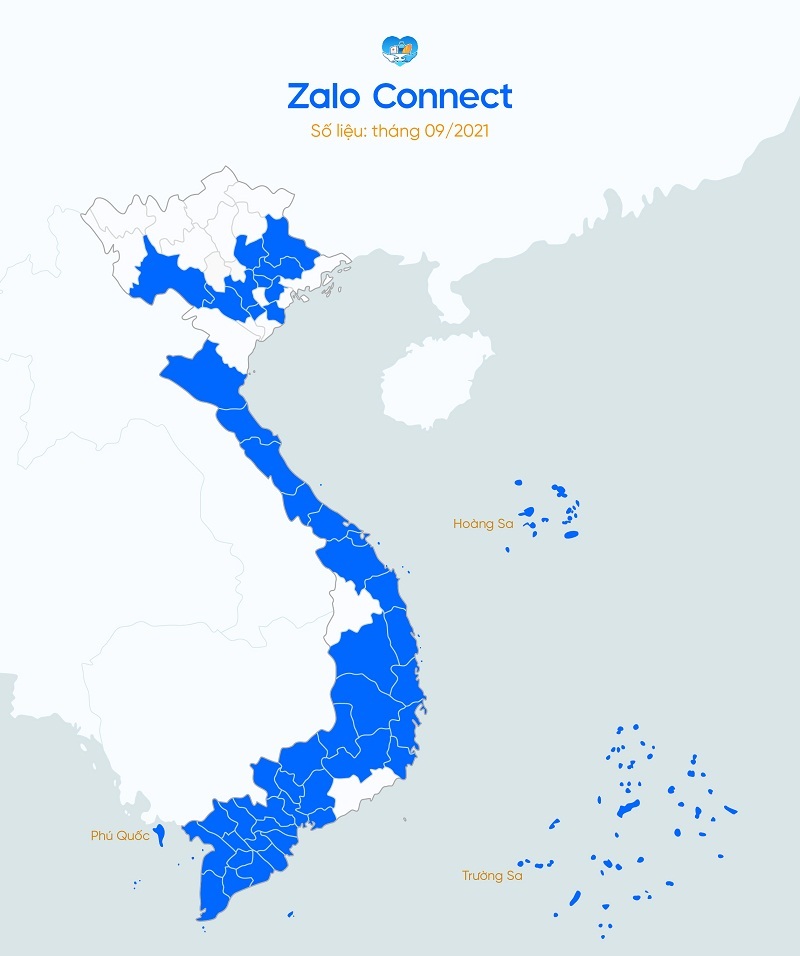

Tín nhiệm mạng | Sau nửa tháng hoạt động tại Hà Nội, TP.HCM và các tỉnh thành phía Nam, Zalo Connect đã ghi nhận 85.000 lượt giúp đỡ trong cộng đồng. Tính năng này cũng mở rộng ra 45 tỉnh/ thành phố đã và đang thực hiện giãn cách theo Chỉ thị 15, 16.