Một lỗ hổng bảo mật nghiêm trọng đã được phát hiện trong framework Quarkus Java có khả năng bị khai thác để thực thi mã từ xa (RCE) trên các hệ thống bị ảnh hưởng.

Có định danh CVE-2022-4116 (điểm CVSS: 9,8), lỗ hổng có thể bị kẻ xấu lợi dụng mà không yêu cầu bất kỳ đặc quyền nào.

Nhà nghiên cứu Joseph Beeton của Contrast Security, người đã báo cáo lỗ hổng, cho biết "lỗ hổng được phát hiện trong Dev UI Config Editor, có thể bị khai thác để tấn công drive-by localhost, có thể dẫn đến thực thi mã từ xa".

Quarkus, được phát triển bởi Red Hat, là một dự án mã nguồn mở dùng để tạo các ứng dụng Java trong các môi trường không có máy chủ (serverless) và môi trường containerized.

Lỗ hổng chỉ ảnh hưởng đến các nhà phát triển đang sử dụng Quarkus và bị lừa truy cập vào một trang web do kẻ tấn công kiểm soát có chứa mã JavaScript độc hại được thiết kế để cài đặt hoặc thực thi các payload (phần mềm/đoạn mã độc hại) tùy ý.

Điều này có thể đạt được thông qua một cuộc tấn công lừa đảo (spear-phishing) hoặc tấn công watering hole mà không cần thêm bất kỳ tương tác nào từ phía nạn nhân. Cuộc tấn công cũng có thể được thực hiện bằng cách phát tán các quảng cáo lừa đảo trên các trang web phổ biến mà các nhà phát triển thường truy cập.

Giao diện người dùng dành cho nhà phát triển (Dev UI) được cung cấp thông qua Chế độ dành cho nhà phát triển (Dev Mode), được liên kết với máy chủ cục bộ (localhost - máy chủ hiện tại) và cho phép nhà phát triển theo dõi trạng thái của ứng dụng, thay đổi cấu hình, chuyển (migrate) cơ sở dữ liệu và xóa bộ nhớ cache.

Do bị hạn chế đối với máy chủ cục bộ của nhà phát triển nên Dev UI cũng thiếu các biện pháp kiểm soát bảo mật quan trọng như xác thực và chia sẻ tài nguyên giữa các bên (CORS) để ngăn trang web lừa đảo lấy/đọc (read) dữ liệu của trang web khác.

Vấn đề được Contrast Security xác định nằm ở chỗ mã JavaScript được lưu trữ trên trang web chứa phần mềm độc hại có thể bị lạm dụng để sửa đổi cấu hình ứng dụng Quarkus thông qua HTTP POST request để kích hoạt thực thi mã.

Quarkus lưu ý rằng: “Mặc dù lỗ hổng chỉ ảnh hưởng đến Chế độ dành cho nhà phát triển, nhưng tác động của nó vẫn rất cao, vì có thể dẫn đến việc kẻ tấn công có quyền truy cập cục bộ vào môi trường phát triển (development box) của bạn”.

Người dùng nên nâng cấp lên phiên bản 2.14.2.Final và 2.13.5.Final để bảo vệ khỏi lỗ hổng này. Nếu chưa thể nâng cấp ngay, bạn có thể áp dụng giải pháp thay thế bằng cách chuyển tất cả các endpoint không phải ứng dụng sang một đường dẫn root ngẫu nhiên.

Nguồn: thehackernews.com

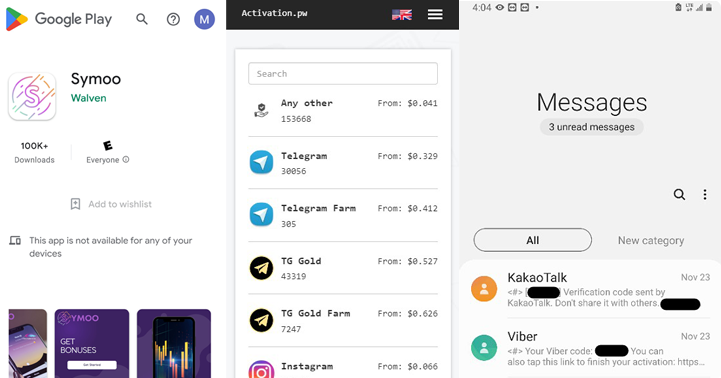

Tín nhiệm mạng | Một ứng dụng nhắn tin Android độc hại trên Cửa hàng Google Play đã bị phát hiện là lén lút thu thập các tin nhắn để tạo tài khoản trên nhiều nền tảng như Facebook, Google và WhatsApp.

Tín nhiệm mạng | LastPass cho biết những kẻ tấn công chưa xác định đã xâm phạm bộ nhớ cloud của họ bằng cách sử dụng thông tin đánh cắp được trong một sự cố bảo mật trước đó từ tháng 8 năm 2022.

Tín nhiệm mạng | Theo một nghiên cứu mới từ Checkmarx, tin tặc đang lợi dụng một thử thách phổ biến trên TikTok để lừa người dùng tải xuống phần mềm độc hại đánh cắp thông tin.

Tín nhiệm mạng | Acer đã phát hành một bản cập nhật firmware để giải quyết một lỗ hổng bảo mật có khả năng bị lạm dụng để vô hiệu hóa chế độ UEFI secure Boot trên các thiết bị bị ảnh hưởng.

Tín nhiệm mạng | Giám đốc điều hành Twitter, Elon Musk, đã xác nhận về kế hoạch triển khai mã hóa đầu cuối (E2EE) cho các tin nhắn trực tiếp trên nền tảng này.

Tín nhiệm mạng | Google đã phát hành các bản cập nhật phần mềm để giải quyết một lỗ hổng zero-day mới trong trình duyệt web Chrome.