Một tác nhân đe dọa có động cơ tài chính đang cố gắng tìm kiếm trên internet các máy chủ đang chạy Apache NiFi không được bảo vệ để lén lút cài đặt công cụ khai thác tiền điện tử.

Những phát hiện này đến từ SANS Internet Storm Center (ISC). Trung tâm này đã phát hiện ra sự gia tăng đột biến các yêu cầu HTTP đến "/nifi" vào ngày 19 tháng 5 năm 2023.

Tiến sĩ Johannes Ullrich, trưởng khoa nghiên cứu của Viện Công nghệ SANS cho biết tính persistence (khả năng của một kẻ tấn công hoặc một phần mềm độc hại để duy trì truy cập và hoạt động trên một hệ thống mục tiêu trong thời gian dài mà không bị phát hiện hoặc loại bỏ) đạt được thông qua các bộ xử lý được lập lịch hoặc các tác vụ tự động được thêm vào cron.

Thiết lập honeypot của ISC đã xác định được sau khi xâm nhập vào mạng, kẻ tấn công đã tải và chạy một shell script có khả năng xóa tệp log tại "/var/log/syslog", vô hiệu hóa tường lửa và dừng các công cụ khai thác tiền điện tử trước khi tải xuống và khởi chạy phần mềm độc hại Kinsing từ một máy chủ từ xa.

Kinsing lạm dụng các lỗ hổng đã biết trong các ứng dụng web có thể truy cập công khai để thực hiện các cuộc tấn công của nó.

Vào tháng 9 năm 2022, Trend Micro cũng đã tiết lộ chi tiết về một chuỗi tấn công tương tự sử dụng các lỗ hổng đã biết trong Máy chủ WebLogic của Oracle (CVE-2020-14882 và CVE-2020-14883) để phát tán mã độc khai thác tiền điện tử.

Các cuộc tấn công có chủ đích được thực hiện bởi cùng một tác nhân đe dọa nhằm vào các máy chủ NiFi còn thực thi thêm tập lệnh (shell script) thứ hai được thiết kế để đánh cắp các khóa SSH từ máy chủ bị nhiễm nhằm mở rộng phạm vi xâm phạm đến các hệ thống khác trong tổ chức của nạn nhân.

Một dấu hiệu đáng chú ý của chiến dịch đang diễn ra là các hoạt động quét và tấn công được thực hiện thông qua địa chỉ IP 109.207.200[.]43 ở cổng 8080 và cổng 8443/TCP.

SANS ISC cho biết: "Do được sử dụng như một nền tảng xử lý dữ liệu, các máy chủ NiFi thường có quyền truy cập vào dữ liệu quan trọng trong kinh doanh". "Các máy chủ NiFi có thể là mục tiêu hấp dẫn với các đối tượng khai thác tiền điện tử vì chúng thường được cấu hình với CPU lớn hơn để hỗ trợ các tác vụ chuyển đổi dữ liệu. Cuộc tấn công sẽ dễ thực hiện hơn nếu máy chủ NiFi không được bảo vệ."

Để giảm thiểu nguy cơ trở thành nạn nhân của các cuộc tấn công như vậy, các quản trị viên nên kiểm soát truy cập chặt chẽ đối với các dịch vụ có kết nối ra internet, đồng thời triển khai các biện pháp bảo vệ như xác thực, firewall, IDPS,… và cập nhật đầy đủ bản vá bảo mật cho các phần mềm, ứng dụng đang sử dụng để tăng cường bảo mật cho hệ thống/máy chủ của mình.

Nguồn: thehackernews.com.

Tín nhiệm mạng | Một lỗ hổng bảo mật mới đã được tiết lộ trong dịch vụ Cloud SQL của Google Cloud Platform (GCP) có khả năng bị khai thác để giành quyền truy cập vào dữ liệu bí mật.

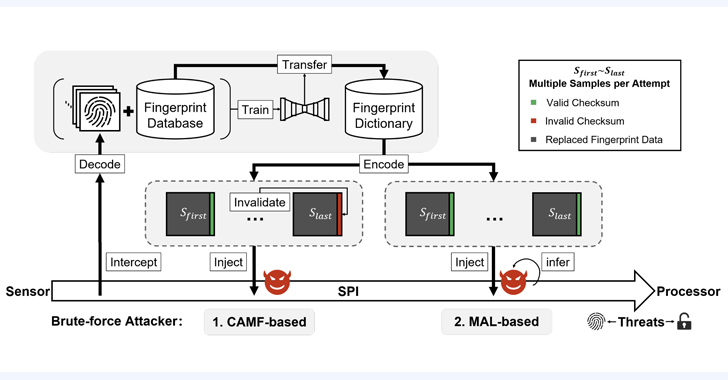

Tín nhiệm mạng | Các nhà nghiên cứu đã phát hiện một kỹ thuật tấn công mới có thể bị lạm dụng để lấy dấu vân tay (fingerprints) trên điện thoại thông minh nhằm vượt qua xác thực người dùng và chiếm quyền kiểm soát thiết bị.

Tín nhiệm mạng | Lazarus, nhóm tin tặc khét tiếng được nhà nước Bắc Triều Tiên hậu thuẫn, hiện đang nhắm mục tiêu các máy chủ web Windows Internet Information Services (IIS) dễ bị tấn công để giành quyền truy cập ban đầu vào mạng công ty.

Tín nhiệm mạng | Một đối tượng nam, 28 tuổi đến từ Fleetwood, Hertfordshire, Vương quốc Anh đã bị kết tội truy cập máy tính trái phép với mục đích phạm tội và tống tiền ông chủ của mình.

Tín nhiệm mạng | GitLab đã phát hành bản cập nhật bảo mật khẩn cấp, phiên bản 16.0.1, để giải quyết một lỗi path traversal có định danh CVE-2023-2825, lỗ hổng đặc biệt nghiêm trọng có điểm CVSS v3.1: 10 trên thang 10.

Tín nhiệm mạng | Google đã ra mắt Mobile Vulnerability Rewards Program (Mobile VRP), một chương trình bug bounty mới sẽ trả thưởng cho các nhà nghiên cứu bảo mật cho các lỗ hổng được phát hiện trong các ứng dụng Android của công ty.