Tin tặc có thể chiếm đoạt tài khoản WhatsApp và giành quyền truy cập vào tin nhắn cá nhân và danh sách liên hệ của nạn nhân bằng thủ thuật chuyển tiếp cuộc gọi.

Phương pháp này lợi dụng dịch vụ tự động chuyển tiếp cuộc gọi đến một số điện thoại khác của nhà cung cấp dịch vụ di động và tùy chọn gửi mã xác minh OTP qua cuộc gọi thoại của WhatsApp.

Thủ thuật mã MMI

Rahul Sasi, nhà sáng lập công ty bảo mật CloudSEK, đã tiết lộ một số chi tiết về phương pháp hack tài khoản WhatsApp, cho biết: Chỉ mất vài phút để kẻ tấn công chiếm đoạt tài khoản WhatsApp của nạn nhân nếu biết số điện thoại của mục tiêu và thực hiện một số kỹ thuật social engineering.

Trước tiên, kẻ tấn công cần lừa nạn nhân thực hiện cuộc gọi đến một số bắt đầu bằng mã Man Machine Interface (MMI) mà nhà cung cấp dịch vụ di động thiết lập để cho phép chuyển tiếp cuộc gọi.

Tùy vào nhà cung cấp, mỗi mã MMI có thể cho phép luôn chuyển tiếp tất cả các cuộc gọi đến thiết bị đến một số khác hoặc chỉ khi đường dây bận hay không có sóng.

Các mã này bắt đầu bằng dấu sao (*) hoặc ký hiệu băm(#). Tất cả các nhà mạng di động lớn đều hỗ trợ tính năng này.

Cuộc gọi này cho phép nhà cung cấp dịch vụ di động chuyển tiếp các cuộc gọi đến số điện thoại của kẻ tấn công.

Sau khi lừa nạn nhân chuyển tiếp cuộc gọi đến số của mình, kẻ tấn công sẽ đăng ký WhatsApp trên thiết bị của hắn và chọn tùy chọn nhận mã xác minh OTP qua cuộc gọi thoại.

Các tùy chọn WhatsApp để nhận mật khẩu OTP

Khi lấy được mã OTP, kẻ tấn công có thể đăng ký thành công tài khoản WhatsApp của nạn nhân trên thiết bị của hắn và kích hoạt xác thực hai yếu tố (2FA) để ngăn chủ sở hữu hợp pháp lấy lại quyền truy cập.

Dấu hiệu tấn công

Kẻ tấn công cần đảm bảo sử dụng mã MMI để chuyển tiếp tất cả các cuộc gọi của nạn nhân bất kể trạng thái của thiết bị nạn nhân. Nếu MMI chỉ chuyển tiếp cuộc gọi khi đường dây bận, thì việc chờ đợi cuộc gọi chuyển tiếp có thể khiến tấn công không thành công.

Nếu tính năng chuyển tiếp cuộc gọi đã được kích hoạt trên thiết bị nạn nhân, kẻ tấn công phải sử dụng số điện thoại khác với số được sử dụng để chuyển hướng.

Khi nhà cung cấp kích hoạt chuyển tiếp cuộc gọi cho thiết bị, người dùng sẽ nhận được một thông báo phủ trên màn hình. Thông báo này sẽ không biến mất cho đến khi người dùng xác nhận.

Cảnh báo người dùng nhận được khi có cuộc gọi chuyển tiếp

Người dùng có thể phát hiện dấu hiệu đáng ngờ này nhưng kẻ tấn công vẫn có cơ hội thành công vì hầu hết người dùng không quen thuộc với mã MMI hoặc cài đặt vô hiệu hóa chuyển tiếp cuộc gọi trên điện thoại.

Trong quá trình thử nghiệm, BleepingComputer cho biết thiết bị mục tiêu sẽ nhận được tin nhắn thông báo “WhatsApp đang được đăng ký trên một thiết bị khác”.

Tuy nhiên, kẻ tấn công có thể sử dụng social engineering để thu hút mục tiêu nhận một cuộc gọi đủ dài khiến người dùng bỏ lỡ cảnh báo và thiết bị trong trạng thái bận để lấy được mã WhatsApp OTP.

BleepingComputer đã thử nghiệm phương pháp này với các dịch vụ di động của Verizon và Vodafone và cho biết kẻ tấn công với một kịch bản hợp lý có khả năng chiếm đoạt tài khoản WhatsApp.

Bài đăng của Sasi đã đề cập đến hai nhà cung cấp dịch vụ di động Airtel và Jio, mỗi hãng có hơn 400 triệu khách hàng tính đến tháng 12 năm 2020 [theo dữ liệu công khai].

Cuộc tấn công kiểu này có thể được bảo vệ bằng xác thực hai yếu tố trong WhatsApp. Tính năng này ngăn cản tác nhân độc hại kiểm soát tài khoản bằng cách yêu cầu mã PIN bất cứ khi nào người dùng đăng ký điện thoại với một ứng dụng nhắn tin.

Nguồn: bleepingcomputer.com

Tín nhiệm mạng | Phát hiện 47.337 plugin độc hại trên 24.931 trang web, trong đó 3.685 plugin đã được bán trên các thị trường hợp pháp và mang về cho những kẻ tấn công 41.500 đô doanh thu bất hợp pháp.

Tín nhiệm mạng | Mã khai thác cho CVE-2022-22972 - lỗ hổng cho phép tin tặc giành được quyền quản trị viên đã được tiết lộ công khai

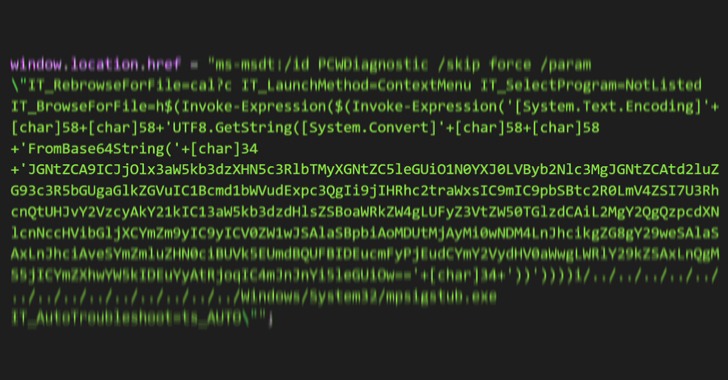

Tín nhiệm mạng | Các nhà nghiên cứu bảo mật đang cảnh báo về lỗ hổng zero-day mới trong Microsoft Office có thể bị lạm dụng để thực thi mã tùy ý trên các hệ thống Windows bị ảnh hưởng.

Tín nhiệm mạng | Google đã khắc phục một lỗ hổng thực thi mã từ xa nghiêm trọng mới ảnh hưởng đến bản Dev Channel của Google Chrome

Tín nhiệm mạng | Bốn lỗ hổng mức cao được phát hiện trong một framework được sử dụng trong các ứng dụng trên hàng triệu thiết bị Android có thể bị khai thác để cài cắm backdoor và chiếm quyền kiểm soát thiết bị.

Tín nhiệm mạng | Zyxel đã phát hành các bản vá để giải quyết bốn lỗ hổng bảo mật ảnh hưởng đến các thiết bị AP, API Controller và firewall, cho phép đối tượng tấn công lấy cắp thông tin và thực thi command tùy ý.