Hãy chia sẻ câu chuyện của bạn với chúng tôi bằng cách nhắn tin đến fanpage Tín nhiệm mạng hoặc gửi email đến địa chỉ [email protected] để câu chuyện của bạn cảnh báo đến nhiều người hơn.

Không ai nằm ngoài cuộc chiến chống lừa đảo vì một xã hội yên bình, công bằng và văn minh, Cyber Space cũng không nằm ngoài cuộc chiến này, và bài viết này sẽ bắt đầu cho series điều tra về Ổ nhóm lừa đảo lợi dụng tình cảm để chiếm đoạt tài sản, mà tụi mình theo dõi với mã là KILLINGPIG.

Cuộc điều tra bắt đầu từ ngày 18/2/2021, một nạn nhân tìm đến chúng mình với vẻ khẩn cấp và trong trạng thái tuyệt vọng vì đã bị lừa hết tài sản và đang đi khắp nơi để kêu cứu, song song với việc nhờ sự trợ giúp của các bên an ninh mạng, nạn nhân trước đó cũng trình báo sự việc lên các cơ quan công an.

Tụi mình đã thực hiện điều tra trên mạng ổ nhóm này cho tới tận hôm nay, số lượng nạn nhân tìm đến tăng dần đều và cho tới hiện nay tụi mình đang hỗ trợ tổng cộng 7 nạn nhân. Bằng việc tổng hợp thông tin từ các nạn nhân này, chúng mình hy vọng có thể vẽ được bức tranh toàn cảnh về vụ việc nhằm trợ giúp các cơ quan có thẩm quyền trong việc điều tra phá án.

Kết quả điều tra chỉ trong khả năng hiện tại của tụi mình, do vậy tụi mình mong nhận được sự trợ giúp của cộng đồng và các cơ quan có thẩm quyền để đưa ổ nhóm lừa đảo này ra ánh sáng.

Có lẽ song song với việc phát hiện, thì việc cảnh báo để người khác không dính bẫy tụi lừa đảo này là điều chắc chắn phải làm, do vậy tụi mình cùng có đăng các bài cảnh báo tới các bạn, tuy nhiên vẫn có người mắc phải, do vậy tụi mình mong nhận được sự trợ giúp của cả cộng đồng mạng và các cơ quan truyền thông để đưa bài viết này tới càng nhiều người càng tốt.

Các bài cảnh báo tụi mình đã đăng, nếu bạn nào còn bỏ lỡ:

https://www.facebook.com/cyberg0100/posts/917530682153263

https://www.facebook.com/cyberg0100/posts/947566462483018

https://www.facebook.com/cyberg0100/posts/948627399043591

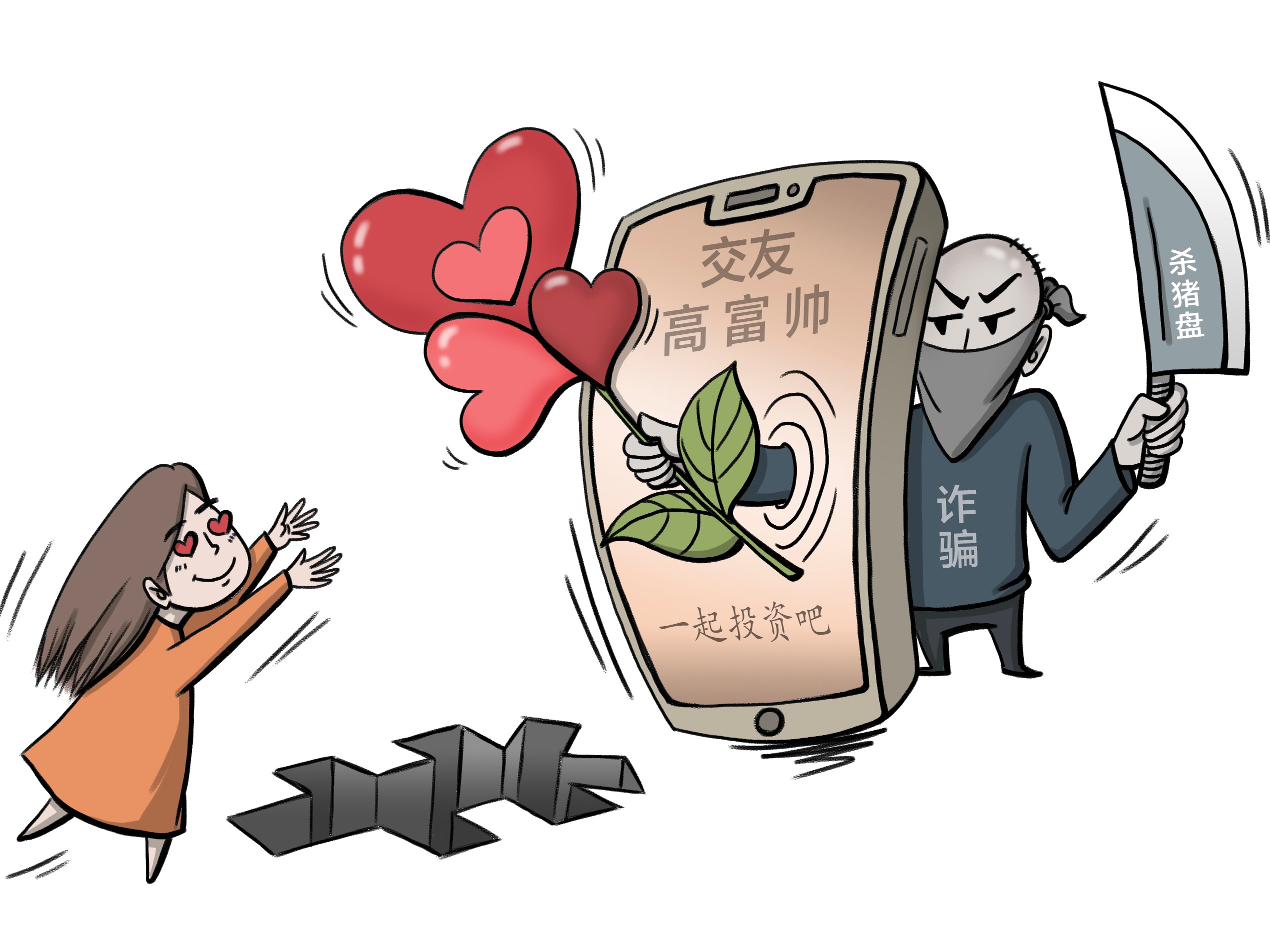

Theo nhận định ban đầu thì đây là hình thức lừa đảo tình cảm (romance scam) có tổ chức, mà tiếng Hoa gọi là 殺豬盤 (Killing Pig) từ nhóm đối tượng Trung Quốc hoạt động tại Đông Nam Á, đây cũng là nơi nở rộ kiểu lừa đảo dạng này, và có thể chúng có chân rết tại Việt Nam.

Hình minh họa về hình thức lừa đảo Killing Pig

Bài báo từ CAND về vụ việc mới xảy ra gần đây cũng tương tự như vụ mà chúng mình đang theo dõi, tuy nhiên đối tượng vẫn chưa bị bắt giữ: http://cand.com.vn/Lan-theo-dau-vet-toi-pham/Nhieu-phu-nu-bi-mat-tien-ty-do-chieu-lua-moi-qua-mang-629407/

https://www.forexpeacearmy.com/community/threads/victim-of-digital-hyhtml5-com-scammers.66464/

https://www.goldlegend.com/thread/12117

https://medium.com/@callankuok/love-scam-in-china-the-art-of-killing-the-plated-pig-519cd9c119c0

Sổ tay hướng dẫn Killing Pig

BƯỚC 1: TÌM KIẾM CON MỒI

Kẻ lừa đảo sử dụng danh tính giả mạo để tiếp cận con mồi trên các trang mạng xã hội, trang web hẹn hò trực tuyến. Các danh tính giả mạo này nhìn bề ngoài có vẻ cực kỳ đáng tin cậy, các bài đăng trên hồ sơ cá nhân của các danh tính giả mạo đó thường trải dài trong khoảng 6 tháng. Kẻ lừa đảo lấy được các tấm hình để sử dụng trên tài khoản giả mạo bằng cách mua lại, hoặc đơn giản hơn đó là chỉ việc đánh cắp hình ảnh của các hồ sơ người dùng vô tội khác.

BƯỚC 2: NUÔI DƯỠNG CON MỒI

Một khi một con mồi được phát hiện (nạn nhân tiềm năng), kẻ lừa đảo sẽ dùng lời lẽ ngon ngọt để quan tâm và chia sẻ giống như một người bạn chat thực thụ. Mục đích chủ yếu đó là xây dựng lòng tin. Kẻ lừa đảo sẽ thi thoảng chêm vào vài gợi ý về lĩnh vực tài chính mà hắn theo đuổi vào trong cuộc hội thoại hàng ngày, để dần dần tạo dựng một hình ảnh về hắn ta trong đầu nạn nhân giống như một người am hiểu lĩnh vực tài chính. Mấu chốt dẫn đến sức mạnh tài chính của kẻ lừa đảo thường đi kèm với một câu chuyện đứng sau, ví dụ như hắn ta phát hiện ra một lỗ hổng bên trong một hệ thống. Lĩnh vực tài chính hắn theo đuổi có thể là trò xổ số (lottery ticket game), trao đổi tiền mã hóa (cryptocurrency trading), trao đổi ngoại hối (forex), vân vân…

BƯỚC 3: MẦN THỊT CON MỒI

Kẻ lừa đảo sẽ mời nạn nhân tải về một ứng dụng mà hắn sử dụng để tham gia vào lĩnh vực tài chính mà hắn nhắc tới. Điều quan trọng đó là hắn sẽ cung cấp đường dẫn để tải về ứng dụng, hoặc đường dẫn để truy cập trang web. Ứng dụng trông có vẻ hào nhoáng và thậm chí đi kèm với một đội ngũ hỗ trợ dịch vụ để tăng cường uy tín. Thực ra chúng là đồng bọn của tên lừa đảo, chúng hoạt động như một đội hình, cùng nhau gài bẫy nạn nhân.

Nạn nhân sẽ bị thuyết phục đặt vào ứng dụng đó một vài trăm đô, và tất nhiên là sẽ thắng một khoản tiền. Điều này bởi vì kẻ lừa đảo không theo đuổi chỉ một vài trăm đô nho nhỏ. Nạn nhân thậm chí được phép rút tiền thắng được rất thường xuyên. Kẻ lừa đảo đang nuôi dưỡng hy vọng kiếm tiền trong nạn nhân để thú vui kiếm được tiền dễ dàng có thể khích lệ nạn nhân “đầu tư” thêm thậm chí nhiều tiền của hơn nữa vào trong ứng dụng giả mạo. Nạn nhân thậm chí có thể bị ép vay mượn nếu họ không có đủ tiền để “đầu tư”.

BƯỚC 4: BIẾN MẤT

Cuối cùng, nạn nhân bị bỏ mặc cho tới chết. Sau khi bị vắt kiệt tài sản, nạn nhân sẽ nhận ra họ không còn có thể liên hệ tên lừa đảo. Và bởi vậy, sau quá trình mùi mẫn, tình cảm dạt dào với tên lừa đảo, nạn nhân bị bỏ mặc với một tâm lý bị chấn thương và một lỗ hổng lớn trong tài khoản ngân hàng.

Theo số liệu thống kê được từ các nạn nhân tìm đến Cyber Space, dưới đây là một số thông tin chung về vụ lừa đảo này:

Dưới đây là chiến thuật và kỹ thuật chung của ổ nhóm lừa đảo KILLINGPIG tại Việt Nam theo thứ tự từ tiếp cận nạn nhân cho tới lúc chiếm đoạt tài sản và biến mất:

Dưới đây là các tóm tắt về các dấu hiệu lừa đảo được tổng hợp từ các nạn nhân:

Các nền tảng mạng xã hội, tin nhắn được ổ nhóm lừa đảo lợi dụng để tiếp cận nạn nhân:

Kỹ thuật các đối tượng có thể sử dụng:

Các tên miền trong hạ tầng ổ nhóm lừa đảo theo thống kê từ các nạn nhân tìm đến Cyber Space và tên miền chưa bị thống kê, phát hiện, bỏ dấu [] để ra tên miền gốc:

Các tên miền trong hạ tầng ổ nhóm lừa đảo theo thống kê từ bài báo trên báo CAND và tên miền chưa bị thống kê, phát hiện, những tên miền này có cung cấp chức năng tải ứng dụng, cài đặt chứng chỉ độc hại lên điện thoại iPhone cùng chung kỹ thuật của nhóm lừa đảo sử dụng các link sàn kể trên, bỏ dấu [] để ra tên miền gốc:

Các tên miền của sàn riêng có thể không liên kết tới nhóm đối tượng hiện tại:

Các ví ETH nạn nhân bị lừa chuyển tiền đến, sau đó bị chiếm đoạt (các trường hợp giao dịch qua Binance):

Đây là một cuộc điều tra vẫn đang diễn ra, manh mối về các đối tượng đứng sau còn rất mù mờ, các dấu hiệu nêu trong bài viết này sẽ được cập nhật theo diễn biến vụ việc. Tụi mình cần sự hỗ trợ của cộng đồng nhiều nhất từ cộng đồng có thể để thu thập thông tin về ổ nhóm lừa đảo này. Nếu thấy bất cứ dấu hiệu nào kể trên, hoặc gặp các đối tượng có kỹ thuật tương tự, các bạn có thể báo về cho chúng mình tổng hợp. Các bạn đã trở thành nạn nhân nên trình báo sự việc cho cơ quan công an và các cơ quan chức năng càng sớm càng tốt.

Trong Phần 2 vào các ngày tiếp theo, tụi mình sẽ đi sâu hơn vào các kỹ thuật để phát hiện các tên miền liên quan đến hoạt động lừa đảo, tại sao chúng mình lại có thể liên kết hoạt động lừa đảo này thành một nhóm ngoài việc dựa vào các kỹ thuật chung mà chúng sử dụng.

Nguồn: CyberLances