VMware đã phát hành các bản cập nhật bảo mật để giải quyết các lỗ hổng zero-day có thể được kết hợp để dẫn đến thực thi mã trên các hệ thống chạy phiên bản chưa được vá của công cụ ảo hóa phần mềm Workstation và Fusion của công ty.

Hai lỗ hổng này là một phần của chuỗi khai thác được các nhà nghiên cứu bảo mật của nhóm STAR Labs thử nghiệm cách đây một tháng, trong ngày thứ hai của cuộc thi hack Pwn2Own Vancouver 2023.

Các nhà cung cấp có 90 ngày để vá các lỗi zero-day được khai thác và tiết lộ trong Pwn2Own trước khi Zero Day Initiative của Trend Micro công bố các chi tiết kỹ thuật.

Lỗ hổng đầu tiên (CVE-2023-20869) liên quan đến một lỗi tràn bộ đệm (stack-based buffer-overflow) trong chức năng chia sẻ thiết bị Bluetooth, cho phép kẻ tấn công cục bộ (local) thực thi mã với quyền của ứng dụng VMX của máy ảo đang chạy trên máy chủ.

Lỗ hổng thứ hai (CVE-2023-20870) là một lỗi tiết lộ thông tin trong chức năng chia sẻ thiết bị Bluetooth của máy chủ với máy ảo, cho phép các tác nhân độc hại truy cập xem trái phép vào các thông tin, dữ liệu nhạy cảm/bảo mật có trong bộ nhớ ảo hóa từ máy ảo.

VMware cũng phát hành một giải pháp thay thế tạm thời cho các quản trị viên chưa thể triển khai ngay các bản vá cho hai lỗ hổng trên hệ thống của họ.

Để loại bỏ véc tơ tấn công, bạn có thể tắt hỗ trợ Bluetooth trên máy ảo bằng cách bỏ chọn tùy chọn "Chia sẻ thiết bị Bluetooth với máy ảo" trên các thiết bị bị ảnh hưởng (xem thêm chi tiết hướng dẫn tại đây).

Hôm qua, công ty đã giải quyết thêm hai lỗ hổng bảo mật khác ảnh hưởng đến VMware Workstation và các ứng dụng ảo hóa được lưu trữ trên máy chủ Fusion, bao gồm:

CVE-2023-20871, một lỗ hổng leo thang đặc quyền cục bộ có độ nghiêm trọng mức cao của VMware Fusion Raw Disk, có thể bị kẻ tấn công có quyền truy cập đọc/ghi vào hệ điều hành máy chủ lạm dụng để leo thang đặc quyền và giành quyền truy cập root vào hệ điều hành máy chủ.

CVE-2023-20872, một lỗ hổng đọc/ghi ngoài giới hạn (out-of-bounds read/write) trong bộ mô phỏng thiết bị CD/DVD SCSI ảnh hưởng đến cả sản phẩm Workstation và Fusion.

Lỗ hổng có thể bị khai thác bởi những kẻ tấn công cục bộ trên các máy ảo có gắn ổ đĩa CD/DVD vật lý và được cấu hình để sử dụng bộ điều khiển SCSI ảo để giành quyền thực thi mã trên ứng dụng ảo hóa từ máy ảo.

Một giải pháp tạm thời cho CVE-2023-20872 để ngăn chặn các nỗ lực khai thác yêu cầu quản trị viên "xóa thiết bị CD/DVD khỏi máy ảo hoặc cấu hình máy ảo KHÔNG sử dụng bộ điều khiển SCSI ảo."

Tuần trước, VMware cũng đã vá một lỗ hổng vRealize Log Insight nghiêm trọng có thể cho phép những kẻ tấn công thực thi mã từ xa trên các thiết bị bị ảnh hưởng mà không cần xác thực.

Để giảm thiểu các nguy cơ bị khai thác tấn công, người dùng nên áp dụng các bản vá hoặc triển khai các giải pháp thay thế cho các hệ thống của mình ngay khi có thể.

Nguồn: bleepingcomputer.com.

Tín nhiệm mạng | VirusTotal đã công bố về việc ra mắt tính năng phân tích mã dựa trên trí tuệ nhân tạo mới có tên là Code Insight.

Tín nhiệm mạng | Lazarus, nhóm tin tặc khét tiếng của Bắc Triều Tiên đứng sau cuộc tấn công chuỗi cung ứng nhắm vào 3CX, cũng đã xâm phạm hai tổ chức cơ sở hạ tầng quan trọng trong lĩnh vực điện và năng lượng và hai doanh nghiệp khác bằng cách sử dụng ứng dụng X_TRADER bị nhiễm trojan.

Tín nhiệm mạng | Tiết lộ về lỗ hổng zero-day trong Google Cloud Platform (GCP) có thể cho phép các tác nhân đe dọa ẩn giấu ứng dụng độc hại, không thể xóa được, bên trong tài khoản Google của nạn nhân.

Tín nhiệm mạng | Cisco và VMware đã phát hành các bản cập nhật bảo mật để giải quyết các lỗ hổng bảo mật nghiêm trọng trong các sản phẩm của họ mà các tác nhân độc hại có thể khai thác để thực thi mã tùy ý trên các hệ thống bị ảnh hưởng.

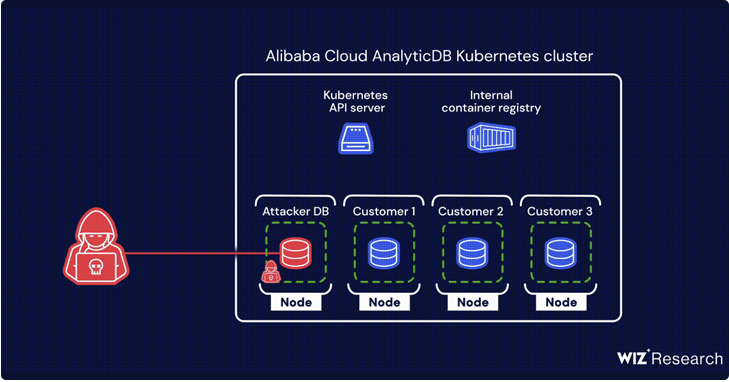

Tín nhiệm mạng | Nhóm hai lỗ hổng nghiêm trọng đã được tìm thấy trong ApsaraDB RDS cho PostgreSQL và AnalyticDB cho PostgreSQL của Alibaba Cloud. Các lỗ hổng này có thể bị khai thác để vi phạm các cơ chế bảo vệ cách ly đối tượng thuê và truy cập dữ liệu nhạy cảm của các khách hàng khác.

Tín nhiệm mạng | Google đã phát hành bản cập nhật bảo mật cho trình duyệt web Chrome để khắc phục lỗ hổng zero-day thứ hai đang bị khai thác trong các cuộc tấn công trong năm nay.