Nhóm đe dọa APT Winter Vivern (TA473) hiện đang nhắm mục tiêu vào các quan chức ở Châu Âu và Mỹ trong một chiến dịch gián điệp mạng đang diễn ra.

Proofpoint cho biết “TA473 kể từ ít nhất là tháng 2 năm 2023 đã liên tục lạm dụng các lỗ hổng Zimbra chưa được vá trong các trang webmail trực tuyến công khai, cho phép chúng có quyền truy cập vào hộp thư email của các cơ quan chính phủ ở Châu Âu”.

TA473 (còn gọi là UAC-0114) được mô tả như một nhóm tấn công có hoạt động phù hợp với các mục tiêu địa chính trị của Nga và Belarus.

Trong những tháng gần đây, nhóm này có liên quan đến các cuộc tấn công nhắm vào các cơ quan nhà nước của Ukraine và Ba Lan cũng như các quan chức chính phủ ở Ấn Độ, Litva, Slovakia và Vatican.

Các cuộc xâm nhập liên quan đến NATO kéo theo việc khai thác CVE-2022-27926 (điểm CVSS: 6.1), một lỗ hổng bảo mật mức trung bình hiện đã được vá trong Zimbra Collaboration có thể cho phép kẻ tấn công thực thi mã JavaScript hoặc HTML tùy ý mà không cần xác thực.

Ngoài ra, chiến dịch cũng liên quan đến việc sử dụng các công cụ quét (scan) như Acunetix để xác định các trang chưa được vá lỗ hổng với mục tiêu gửi email lừa đảo có chứa liên kết đến các trang web độc hại.

Lỗ hổng này khai thác lỗi cross-site scripting (XSS) trong Zimbra để thực thi các payload JavaScript độc hại trong trang webmail của nạn nhân để lấy cắp tên người dùng, mật khẩu và mã token truy cập.

Điều đáng chú ý là mỗi payload được điều chỉnh cho phù hợp với trang webmail được nhắm mục tiêu, cho thấy kẻ tấn công sẵn sàng đầu tư thời gian và tài nguyên để giảm khả năng bị phát hiện.

Proofpoint cho biết “cách tiếp cận của TA473 để quét và khai thác các lỗ hổng chưa được vá trong các trang webmail công khai là yếu tố chính dẫn đến sự thành công của chúng”.

Sự việc này một lần nữa nhấn mạnh việc các cơ quan, tổ chức cần phải nhanh chóng triển khai các bản vá bảo mật cho các ứng dụng của mình, đặc biệt là đối với các ứng dụng tiếp xúc trực tiếp với internet.

Nguồn: thehackernews.com

Tín nhiệm mạng | Hơn một nghìn người, bao gồm các giáo sư và nhà phát triển trí tuệ nhân tạo (AI), đã cùng ký vào một bức thư ngỏ gửi tới tất cả các phòng thí nghiệm trí tuệ nhân tạo, kêu gọi họ tạm dừng phát triển và đào tạo các hệ thống AI mạnh hơn GPT-4 trong ít nhất sáu tháng

Tín nhiệm mạng | Nhóm thanh khoản token SafeMoon đã bị mất 8,9 triệu đô la sau khi một tin tặc khai thác chức năng hợp đồng thông minh mới được thiết kế để ‘thổi phồng giá’ của các token, cho phép người dùng bán SafeMoon với giá cao hơn nhiều.

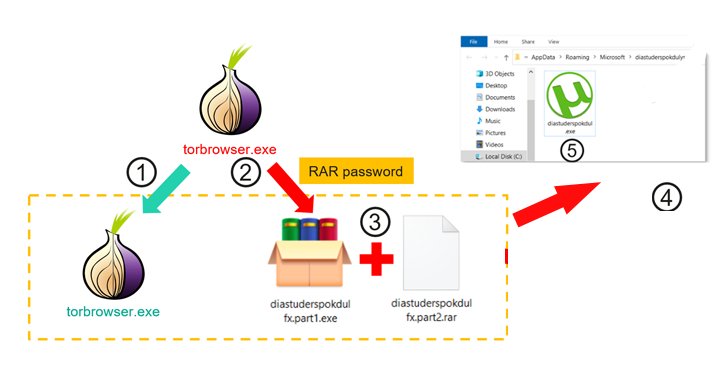

Tín nhiệm mạng | Các phiên bản trojan hóa của phần mềm cài đặt trình duyệt ẩn danh TOR đang được sử dụng để nhắm mục tiêu người dùng ở Nga và Đông Âu bằng mã độc clipper được thiết kế để đánh cắp tiền điện tử kể từ tháng 9 năm 2022

Tín nhiệm mạng | Conor Brian Fitzpatrick, người sáng lập 20 tuổi và quản trị viên của điễn đàn hack BreachForums, hiện không còn tồn tại, đã chính thức bị buộc tội tại Mỹ với âm mưu thực hiện hành vi gian lận thiết bị truy cập.

Tín nhiệm mạng | Apple đã phát hành bản cập nhật mới cho các bản vá được phát hành vào tháng trước để giải quyết lỗ hổng zero-day đã bị khai thác trong thực tế cho các máy iPhone và iPad cũ hơn.

Tín nhiệm mạng | Vào ngày thứ ba của cuộc thi hack Pwn2Own, các nhà nghiên cứu bảo mật đã giành được 185.000 đô tiền thưởng sau khi thử nghiệm thành công 5 khai thác zero-day nhắm vào Windows 11, Ubuntu Desktop và phần mềm ảo hóa VMware Workstation.