Thứ Sáu vừa qua, Atlassian đã phát hành các bản vá để khắc phục lỗ hổng bảo mật nghiêm trọng cho phép thực thi mã từ xa, ảnh hưởng đến các sản phẩm Máy chủ và Data Center Confluence, đã và đang bị khai thác trong thực tế.

Lỗ hổng có định danh CVE-2022-26134, tương tự như CVE-2021-26084 - một lỗ hổng nghiêm trọng khác mà Atlassian đã vá vào tháng 8 năm 2021.

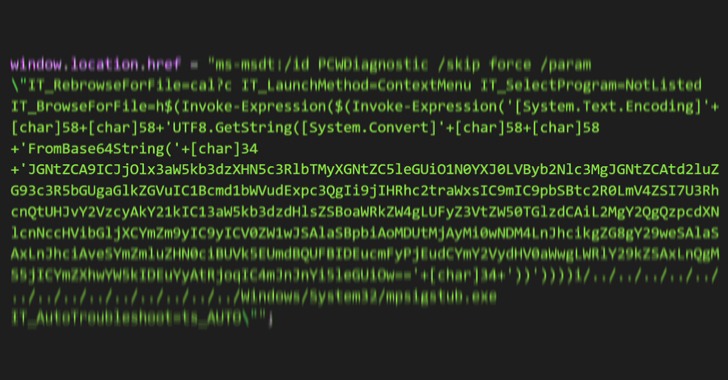

Cả hai đều liên quan đến vấn đề chèn Object-Graph Navigation Language (OGNL) injection, có thể bị khai thác để thực thi mã tùy ý trên các phiên bản Máy chủ và Data Center Confluence.

Lỗ hổng mới ảnh hưởng đến tất cả các phiên bản được hỗ trợ của Máy chủ và Data Center Confluence (mọi phiên bản > 1.3.0 cũng bị ảnh hưởng) và đã được khắc phục trong các phiên bản: 7.4.17, 7.13.7, 7.14.3, 7.15.2, 7.16.4, 7.17.4 và 7.18.1.

Theo thống kê từ Censys, có khoảng 9.325 dịch vụ trên 8.347 máy chủ khác nhau đang sử dụng phiên bản Atlassian Confluence dễ bị tấn công, với hầu hết các máy chủ đặt tại Mỹ, Trung Quốc, Đức, Nga và Pháp.

Dấu hiệu về việc khai thác lỗ hổng trong thực tế, có khả năng do những kẻ tấn công từ Trung Quốc gây ra, được phát hiện sau khi công ty bảo mật Volexity phát hiện ra lỗ hổng này vào cuối tuần Lễ Tưởng niệm ở Mỹ trong một cuộc điều tra ứng cứu sự cố.

Steven Adair, nhà sáng lập và chủ tịch của Volexity, cho biết các cơ quan, tổ chức thuộc mọi lĩnh vực đều có khả năng bị nhắm mục tiêu. "Nhiều nhóm tấn công và các đối tượng riêng lẻ đã/đang khai thác, lạm dụng lỗ hổng theo những cách khác nhau."

Cơ quan An ninh mạng của Mỹ (CISA) đã thêm zero-day này vào Danh mục các lỗ hổng bị khai thác đã biết, đồng thời thúc giục các cơ quan liên bang chặn tất cả lưu lượng truy cập internet (lưu lượng đến và đi) từ các sản phẩm bị ảnh hưởng và áp dụng các bản vá ngay lập tức hoặc tắt/xóa bỏ chúng trước 5 giờ chiều (giờ ET) ngày 6 tháng 6 năm 2022.

Nguồn: thehackernews.com.

Tín nhiệm mạng | Atlassian đang cảnh báo về một lỗ hổng thực thi mã từ xa nghiêm trọng, đã và đang bị khai thác trong thực tế, ảnh hưởng đến các máy chủ và Data Center Confluence.

Tín nhiệm mạng | Tin tặc có thể chiếm đoạt tài khoản WhatsApp và giành quyền truy cập vào tin nhắn cá nhân và danh sách liên hệ của nạn nhân bằng thủ thuật chuyển tiếp cuộc gọi.

Tín nhiệm mạng | Phát hiện 47.337 plugin độc hại trên 24.931 trang web, trong đó 3.685 plugin đã được bán trên các thị trường hợp pháp và mang về cho những kẻ tấn công 41.500 đô doanh thu bất hợp pháp.

Tín nhiệm mạng | Mã khai thác cho CVE-2022-22972 - lỗ hổng cho phép tin tặc giành được quyền quản trị viên đã được tiết lộ công khai

Tín nhiệm mạng | Các nhà nghiên cứu bảo mật đang cảnh báo về lỗ hổng zero-day mới trong Microsoft Office có thể bị lạm dụng để thực thi mã tùy ý trên các hệ thống Windows bị ảnh hưởng.

Tín nhiệm mạng | Google đã khắc phục một lỗ hổng thực thi mã từ xa nghiêm trọng mới ảnh hưởng đến bản Dev Channel của Google Chrome