Tin tặc đã tìm ra cách mới để tránh bị phát hiện và duy trì quyền truy cập trên các VMware ESXi hypervisor (hệ thống giám sát) nhằm kiểm soát các máy chủ vCenter và các máy ảo Windows và Linux.

Trong cuộc điều tra ứng cứu sự cố vào đầu năm nay, các nhà nghiên cứu tại công ty bảo mật Mandiant (được Google mua lại) đã phát hiện một đối tượng bị nghi ngờ có liên quan với Trung Quốc đã sử dụng VIBs (vSphere Installation Bundles-gói cài đặt vSphere) độc hại để phát tán mã độc VirtualPita và VirtualPie.

VIB là một package dùng để tạo hoặc duy trì một ESXi image. Nó cho phép quản trị viên quản lý cách hoạt động của cài đặt ESXi bằng cách tạo các startup task (chương trình được chạy khi khởi động máy), quy tắc tường lửa hoặc chạy các tệp nhị phân khi máy khởi động lại.

VIB package bao gồm:

- Một thư mục (archive) chứa các tệp payload cần được cài đặt trên máy chủ

- Một file mô tả XML (XML descriptor) chứa thông tin về các thư viện (requirements, dependencies), vấn đề tương thích, tệp để cài đặt (payload), tên và ngày cài đặt

- Tệp chữ ký xác minh người tạo VIB và mức độ tin cậy (level of trust) liên quan.

VIB có thể được tạo bởi công ty VMware, các đối tác được chấp thuận (approved partner) hoặc cộng đồng (community) (các cá nhân hoặc bên thứ ba không được chấp nhận thông qua chương trình VMware).

Trong quá trình điều tra, Mandiant phát hiện tác nhân đe dọa, được theo dõi với tên UNC3886, đã sửa đổi mức chấp thuận trong XML descriptor cho VBI được sử dụng trong cuộc tấn công từ 'community' thành 'partner' để lừa người xem.

Mức độ tin cậy được sửa đổi không đủ để hệ thống ESXi chấp nhận nó theo mặc định, nhưng kẻ tấn công đã sử dụng thêm tùy chọn '--force' để buộc hệ thống cài đặt các VIB độc hại.

Bằng cách này, kẻ tấn công đã có thể cài đặt phần mềm độc hại VirtualPita và VirtualPie trên máy chủ ESXi bị xâm nhập.

Phân tích kỹ hơn cho thấy tệp chữ ký của VIB giả mạo không được liên kết với bất kỳ bên nào được VMware tin cậy.

Mandiant cho biết VIRTUALPITA là một passive backdoor 64-bit, nó tạo ra một listener trên một cổng trên máy chủ VMware ESXi

Backdoor thường giả mạo các dịch vụ hợp pháp bằng cách sử dụng tên và cổng của dịch vụ, có thể thực hiện các lệnh (command) tùy ý, tải lên/xuống tệp, cũng như khởi động và dừng cơ chế ghi log ('vmsyslogd').

Trong quá trình điều tra, các nhà nghiên cứu đã phát hiện một biến thể Linux của VirtualPita giả dạng dịch vụ ksmd hợp pháp trên hệ thống vCenter Linux.

VirtualPie được xây dựng dựa trên Python, nó tạo ra một tiến trình chạy ngầm trên máy chủ VMware ESXi, có thể thực thi lệnh command line tùy ý, chuyển tệp và thiết lập một reverse shell.

UNC3886 tấn công máy chủ ESXi (Mandiant)

Trên các máy ảo Windows được triển khai trên hypervisor bị xâm phạm, các nhà nghiên cứu đã phát hiện một phần mềm độc hại khác, VirtualGate, bao gồm một thành phần dùng để deobfusccates payload dùng cho giai đoạn tấn công tiếp theo trên máy ảo.

Cuộc tấn công này yêu cầu tác nhân đe dọa phải có quyền quản trị viên đối với hypervisor. Điều này có vẻ khó đạt được, tuy nhiên kẻ tấn công vẫn thường ẩn nấp trên mạng của nạn nhân để chờ cơ hội tiếp cận các tài sản có giá trị hoặc mở rộng quyền của chúng.

Mandiant đã chia sẻ chi tiết kỹ thuật về cách giảm thiểu bề mặt tấn công trên các máy chủ ESXi thông qua việc phát hiện các VIBs độc hại, bạn có thể tham khảo tại đây.

Nguồn: bleepingcomputer.com.

Tín nhiệm mạng | Cơ quan An ninh mạng của Mỹ (CISA) đã bổ sung một lỗ hổng nghiêm trọng được tiết lộ gần đây ảnh hưởng đến Máy chủ Bitbucket và Data Center của Atlassian vào danh mục các lỗ hổng bị khai thác đã biết .

Tín nhiệm mạng | Microsoft đang điều tra về hai lỗ hổng bảo mật zero-day ảnh hưởng đến Exchange Server 2013, 2016 và 2019 sau khi nhận được các báo cáo về việc khai thác lỗ hổng trong thực tế.

Tín nhiệm mạng | Wazuh là một giải pháp miễn phí tích hợp tốt với nhiều hệ thống, công nghệ và thiết bị đầu cuối, cho phép kiểm kê hệ thống, thực hiện đánh giá lỗ hổng, kiểm tra cấu hình hệ thống, phát hiện và ứng phó với các cuộc tấn công.

Tín nhiệm mạng | Phát hiện 75 ứng dụng trên Google Play và 10 ứng dụng trên Apple App Store có hành vi gian lận quảng cáo như một phần của chiến dịch phát tán phần mềm độc hại bắt đầu từ năm 2019.

Tín nhiệm mạng | Hưởng ứng Ngày chuyển đổi số quốc gia 10/10, Trung tâm Giám sát an toàn không gian mạng quốc gia (NCSC), Cục An toàn thông tin sẽ tiến hành thay đổi bộ nhận diện chứng nhận Tín nhiệm mạng.

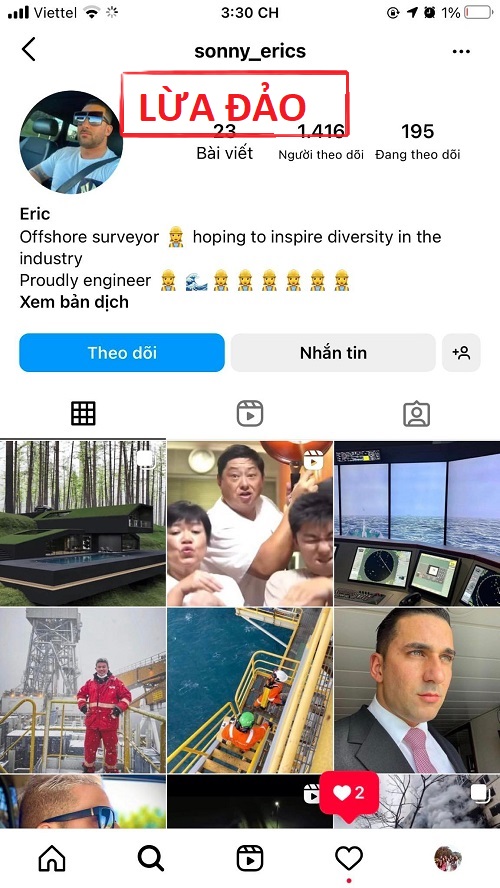

Tín nhiệm mạng | Vấn đề lừa đảo qua mạng vẫn đang diễn ra hằng ngày và có xu hướng ngày một tăng với các kỹ thuật và thủ đoạn ngày càng tinh vi hơn. Trong đó, lợi dụng tình cảm là một trong những thủ đoạn đã và đang được sử dụng phổ biến để dụ dỗ các con mồi nhẹ dạ cả tin, thiếu nhận thức, cảnh giác đối với các tấn công lừa đảo.