Theo cố vấn chung của FBI, CISA, Trung tâm tội phạm mạng châu Âu (EC3) của Europol và Trung tâm an ninh mạng quốc gia Hà Lan (NCSC-NL), những kẻ đứng sau ransomware Akira đã xâm nhập vào mạng của hơn 250 tổ chức và thu về khoảng 42 triệu USD tiền chuộc.

Akira xuất hiện từ tháng 3 năm 2023 và nhanh chóng gây chú ý sau khi nhắm mục tiêu vào các nạn nhân thuộc nhiều lĩnh vực khác nhau trên toàn thế giới.

Đến tháng 6 năm 2023, nhóm ransomware này đã tạo và triển khai công cụ mã hóa Linux để nhắm mục tiêu vào các máy ảo VMware ESXi được sử dụng rộng rãi trong các tổ chức doanh nghiệp.

Theo thông tin mà BleepingComputer thu được, các tác nhân đe dọa đứng sau Akira đang yêu cầu số tiền chuộc từ 200.000 USD đến hàng triệu USD, tùy thuộc vào quy mô của tổ chức bị xâm phạm.

"Tính đến ngày 1 tháng 1 năm 2024, nhóm ransomware đã xâm nhập hơn 250 tổ chức và thu về khoảng 42 triệu USD từ các nạn nhân," tư vấn chung cảnh báo.

“Kể từ tháng 3 năm 2023, ransomware Akira đã tác động đến nhiều doanh nghiệp và cơ sở hạ tầng quan trọng ở Bắc Mỹ, Châu Âu và Úc.”

Gần đây nhất, Akira đã gây ra các cuộc tấn công ransomware vào Nissan Oceania dẫn đến sự cố vi phạm dữ liệu ảnh hưởng đến 100.000 người vào tháng 3 và Đại học Stanford gây ảnh hưởng đến thông tin cá nhân của 27.000 cá nhân.

Tư vấn chung cũng đưa ra khuyến nghị về cách giảm tác động và rủi ro liên quan đến các cuộc tấn công của băng nhóm ransomware này.

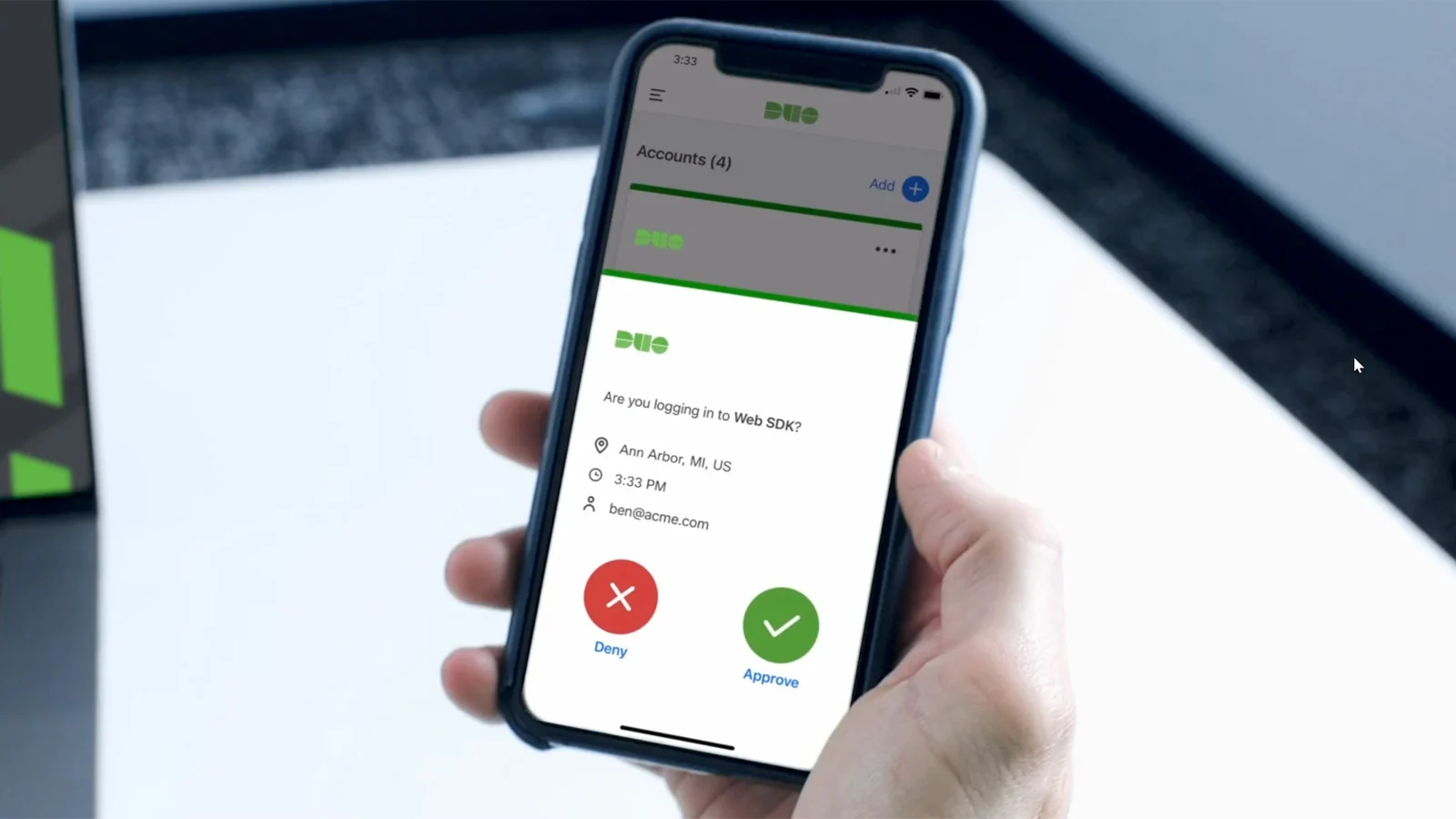

Những bảo mật được khuyến nghị nên ưu tiên vá các lỗ hổng đã bị khai thác và triển khai xác thực đa yếu tố (MFA) bằng mật khẩu mạnh trên tất cả các dịch vụ, đặc biệt là đối với webmail, VPN và các tài khoản được liên kết với các hệ thống quan trọng.

Ngoài ra, họ nên thường xuyên cập nhật và vá lỗ hổng phần mềm lên phiên bản mới nhất, đồng thời tập trung vào việc đánh giá lỗ hổng bảo mật là một phần không thể thiếu trong các giao thức bảo mật tiêu chuẩn.

Các cơ quan cũng đã cung cấp các chỉ số xâm phạm (IOC) và thông tin về chiến thuật, kỹ thuật và phương thức (TTP) liên quan đến ransomware Akira đã được xác định trong các cuộc điều tra của FBI gần đây nhất là vào tháng 2 năm 2024.

“FBI, CISA, EC3 và NCSC-NL khuyến khích các tổ chức thực hiện các khuyến nghị trong phần Giảm thiểu của CSA này để giảm khả năng xảy ra và tác động của các sự cố ransomware”.

Nguồn: bleepingcomputer.com.

Tín nhiệm mạng | Nghiên cứu bảo mật mới phát hiện ra rằng các công cụ giao diện dòng lệnh (CLI) từ Amazon Web Services và Google Cloud có thể tiết lộ thông tin xác thực nhạy cảm trong logs

Tín nhiệm mạng | LastPass đang cảnh báo về một chiến dịch độc hại nhắm mục tiêu người dùng của mình bằng bộ công cụ lừa đảo CryptoChameleon có liên quan đến hành vi trộm cắp tiền điện tử.

Tín nhiệm mạng | Ngày 18/4, Công an TP Hà Nội cho biết, vừa qua một nạn nhân bị chiếm đoạt hơn 2,7 tỷ đồng khi tham gia đầu tư cho website giả mạo trang thương mại điện tử Carousel có đường link www.carousell888.com.

Tín nhiệm mạng | Băng nhóm ransomware LockBit là một trong những nhóm ransomware nguy hiểm hàng đầu trên thế giới. Kể từ khi xuất hiện lần đầu tiên vào năm 2019, LockBit đã tổ chức nhiều cuộc tấn công nhắm vào các tổ chức trên nhiều lĩnh vực khác nhau...

Nhóm bảo mật của Cisco Duo đang cảnh báo về việc tin tặc đã đánh cắp dữ liệu nhật ký (log) VoIP và SMS cho tin nhắn xác thực đa yếu tố (MFA) của một số khách hàng trong một cuộc tấn công mạng nhằm vào nhà cung cấp dịch vụ điện thoại của họ.

Tín nhiệm mạng | Ngày 15/4, Công an huyện Lộc Bình, tỉnh Lạng Sơn đã khởi tố vụ án, khởi tố bị can đối với 2 đối tượng Hoàng Văn Cương và Nguyễn Anh Văn về hành vi lừa đảo chiếm đoạt tài sản thông qua hình thức chiếm đoạt quyền sử dụng Facebook, sử dụng hình ảnh các xe ô tô cũ trên mạng để đăng quảng cáo bán với giá rẻ lừa tiền đặt cọc.