Bộ tăng cường (extender) phổ biến D-Link DAP-X1860 WiFi 6 có thể bị ảnh hưởng bởi một lỗ hổng cho phép tấn công từ chối dịch vụ và tấn công command injection.

Sản phẩm này hiện có trên trang web của D-Link và được nhiều người dùng sử dụng, với hàng nghìn lượt đánh giá trên Amazon.

Chi tiết lỗ hổng

Vấn đề nằm ở chức năng quét mạng (network scanning) của D-Link DAP-X1860, cụ thể, chức năng này không có khả năng phân tích cú pháp các giá trị SSID có chứa dấu tích ('), dẫn đến việc hiểu nhầm ký tự này là dấu kết thúc lệnh.

Về mặt kỹ thuật, lỗ hổng này bắt nguồn từ hàm “parsing_xml_stasurvey” trong thư viện libcgifunc.so, hàm này chứa một system command cho phép thực thi lệnh. Do thiếu biện pháp kiểm tra và sàng lọc (sanitization) giá trị SSID, kẻ tấn công có thể lạm dụng tính năng này cho mục đích xấu.

Kẻ tấn công trong phạm vi của bộ tăng cường có thể thiết lập một mạng WiFi và đặt tên tương tự như tên của mục tiêu nhưng bao gồm một dấu tích bên trong tên, chẳng hạn như “YourSSID`”.

Khi thiết bị cố gắng kết nối với SSID đó, nó sẽ gây ra lỗi " Error 500: Internal Server Error", dẫn đến hoạt động không bình thường của bộ tăng cường.

Nếu kẻ tấn công chèn vào giá trị SSID một lệnh shell được phân tách bằng chuỗi "&&", ví dụ như “Test` && uname -a &&”, thì bộ tăng cường sẽ bị lừa và thực thi lệnh 'uname -a' khi thiết lập/quét mạng.

Tất cả tiến trình (processes) trên bộ tăng cường, bao gồm các lệnh do tác nhân đe dọa chèn vào, đều được chạy với quyền root, dẫn đến khả năng cho phép kẻ tấn công dò quét các thiết bị khác được kết nối với bộ tăng cường và tấn công vào mạng của các thiết bị này.

Điều kiện tiên quyết cho cuộc tấn công là buộc phải thực hiện network scan trên thiết bị mục tiêu, nhưng điều này có thể đạt được thông qua một cuộc tấn công deauthentication.

Một số công cụ sẵn có có thể cho phép tạo và gửi các deauth packet đến bộ tăng cường, khiến nó ngắt kết nối khỏi mạng chính và buộc thiết bị mục tiêu phải thực hiện quét mạng.

Các nhà nghiên cứu RedTeam người Đức đã phát hiện ra lỗ hổng vào tháng 5 năm 2023, cho biết họ đã báo cáo lỗ hổng với D-Link nhiều lần nhưng chưa nhận được bất kỳ phản hồi nào. Điều này có nghĩa là các sản phẩm D-Link DAP-X1860 vẫn có nguy cơ bị tấn công.

Người dùng bộ tăng cường DAP-X1860 được khuyến nghị nên hạn chế thực hiện quét mạng thủ công, cảnh giác nếu gặp tình trạng ngắt kết nối đột ngột một cách đáng ngờ và tắt bộ tăng cường khi không sử dụng. Ngoài ra, nếu có thể, hãy đặt các thiết bị IoT và bộ tăng cường trên một mạng riêng, tách biệt với các thiết bị chứa dữ liệu nhạy cảm.

Nguồn: bleepingcomputer.com

Tín nhiệm mạng | Cisco đã phát hành các bản cập nhật để giải quyết một lỗ hổng bảo mật nghiêm trọng ảnh hưởng đến hệ thống Emergency Responder cho phép những kẻ tấn công từ xa, không cần xác thực, đăng nhập vào các hệ thống bị ảnh hưởng bằng thông tin xác thực được hard-coded.

Tín nhiệm mạng | Một trojan ngân hàng Android mới có tên GoldDigger được phát hiện đã nhắm mục tiêu vào các tổ chức tài chính ở Việt Nam để đánh cắp tiền của nạn nhân trên các thiết bị bị nhiễm.

Tín nhiệm mạng | Google đã phát hành các bản cập nhật bảo mật tháng 10 cho Android để giải quyết 54 lỗ hổng, trong đó có hai lỗ hổng đang bị khai thác trong thực tế.

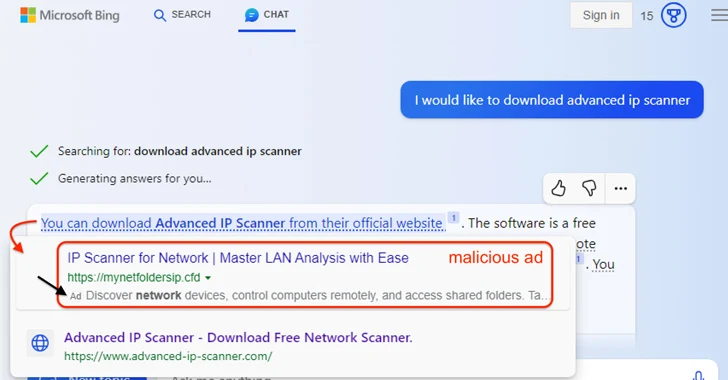

Tín nhiệm mạng | Chatbot AI của Microsoft Bing đang bị lạm dụng để phát tán mã độc thông qua các quảng cáo độc hại trong khi người dùng tìm kiếm các công cụ phổ biến.

Tín nhiệm mạng | Cuối tuần qua, các nhà nghiên cứu bảo mật đã phát hành mã khai thác cho lỗ hổng thực thi mã từ xa có điểm nghiêm trọng tối đa 10/10 trong nền tảng chia sẻ tệp WS_FTP Server của Progress Software.

Tín nhiệm mạng | Arm đã cảnh báo về một lỗ hổng đã bị khai thác trong thực tế, ảnh hưởng đến các driver GPU Mali đang được sử dụng rộng rãi.