Một trojan ngân hàng Android mới có tên GoldDigger được phát hiện đã nhắm mục tiêu vào các tổ chức tài chính ở Việt Nam để đánh cắp tiền của nạn nhân trên các thiết bị bị nhiễm.

Group-IB cho biết: “Phần mềm độc hại đang nhắm mục tiêu vào hơn 50 ứng dụng ngân hàng, ví điện tử và ví tiền điện tử của Việt Nam”. “Có những dấu hiệu cho thấy mối đe dọa này có thể mở rộng phạm vi ra khắp khu vực APAC và các quốc gia nói tiếng Tây Ban Nha”.

GoldDigger được Group-IB phát hiện lần đầu tiên vào tháng 8 năm 2023, có dấu hiệu cho thấy nó đã hoạt động từ tháng 6 năm 2023.

Mặc dù quy mô lây nhiễm chính xác hiện chưa được xác định, nhưng các ứng dụng độc hại đã bị phát hiện mạo danh chính phủ và một công ty năng lượng của Việt Nam để yêu cầu các quyền truy cập nhằm đạt được mục tiêu thu thập dữ liệu.

Phần mềm độc hại mạo danh Chính phủ Việt Nam để lừa người dùng cài đặt

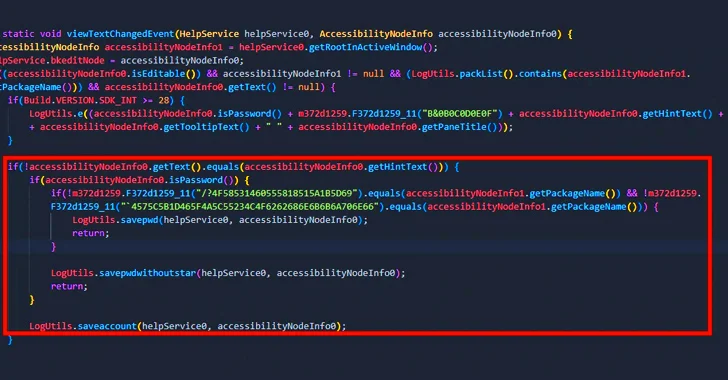

GoldDigger chủ yếu hoạt động bằng cách lạm dụng các dịch vụ trợ năng (accessibility services) của Android (tính năng hỗ trợ người dùng khuyết tật sử dụng ứng dụng) để tương tác với các ứng dụng được nhắm mục tiêu và trích xuất thông tin cá nhân, đánh cắp thông tin đăng nhập cho ứng dụng ngân hàng, chặn bắt tin nhắn SMS và thực hiện nhiều hành động khác của người dùng.

Việc cấp quyền cho phần mềm độc hại cũng cho phép nó có được khả năng quan sát toàn bộ hoạt động của người dùng và xem số dư tài khoản ngân hàng, đánh cắp mã xác thực hai yếu tố (2FA) và ghi lại thao tác nhấn phím, cũng như tạo điều kiện cho kẻ tấn công truy cập thiết bị từ xa.

Chuỗi lây nhiễm GoldDigger sử dụng các trang web giả mạo mạo danh trang Google Play Store và các trang web giả mạo công ty tại Việt Nam để tiếp cận mục tiêu thông qua các cuộc tấn công lừa đảo.

Một trong những tính năng đáng chú ý của GoldDigger là việc sử dụng cơ chế Virbox Protector. Group-IB cho biết "Virbox Protector, một phần mềm hợp pháp được xác định trong tất cả các mẫu GoldDigger đã được phát hiện, cho phép Trojan làm phức tạp quá trình phân tích [tĩnh và động] mã độc cũng như cho phép phần mềm độc hại trốn tránh các giải pháp phát hiện. Điều này đặt ra thách thức trong việc kích hoạt hoạt động độc hại trong môi trường sandbox hoặc môi trường giả lập".

GoldDigger chỉ là một trong vô số phần mềm độc hại Android hiện đang hoạt động ở khu vực Châu Á - Thái Bình Dương. Các dòng phần mềm độc hại Android đáng chú ý khác hiện đang nhắm mục tiêu vào khu vực này bao gồm Gigabud, SpyNote, HookBot, PWNDROID4, CraxsRAT, TgToxic và Anubis,...

Để bảo vệ khỏi các phần mềm độc hại như vậy, người dùng chỉ nên tải xuống ứng dụng từ các nguồn chính thức và xem xét cẩn thận các bình luận, đánh giá về ứng dụng trước khi tải xuống phần mềm cũng như lưu ý kiểm tra các quyền mà ứng dụng yêu cầu trong quá trình cài đặt hoặc sử dụng. Nếu phát hiện bất kỳ điểm đáng ngờ nào, tốt nhất bạn nên hủy/gỡ cài đặt ứng dụng ngay.

Nguồn: thehackernews.com.

Tín nhiệm mạng | Google đã phát hành các bản cập nhật bảo mật tháng 10 cho Android để giải quyết 54 lỗ hổng, trong đó có hai lỗ hổng đang bị khai thác trong thực tế.

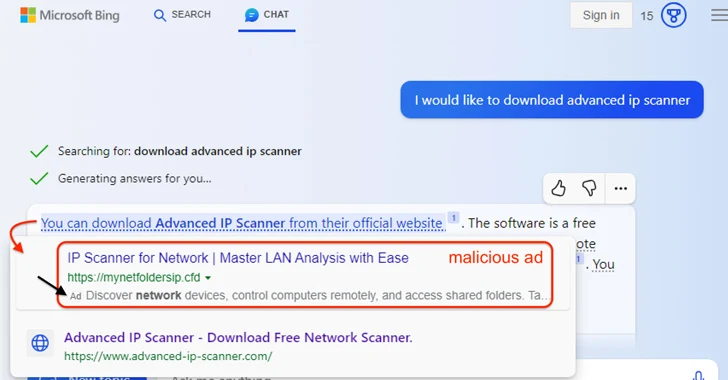

Tín nhiệm mạng | Chatbot AI của Microsoft Bing đang bị lạm dụng để phát tán mã độc thông qua các quảng cáo độc hại trong khi người dùng tìm kiếm các công cụ phổ biến.

Tín nhiệm mạng | Cuối tuần qua, các nhà nghiên cứu bảo mật đã phát hành mã khai thác cho lỗ hổng thực thi mã từ xa có điểm nghiêm trọng tối đa 10/10 trong nền tảng chia sẻ tệp WS_FTP Server của Progress Software.

Tín nhiệm mạng | Arm đã cảnh báo về một lỗ hổng đã bị khai thác trong thực tế, ảnh hưởng đến các driver GPU Mali đang được sử dụng rộng rãi.

Tín nhiệm mạng | Các nhà phát triển Exim đã phát hành bản vá cho ba trong số các lỗ hổng zero-day được tiết lộ vào tuần trước qua Zero Day Initiative (ZDI) của Trend Micro

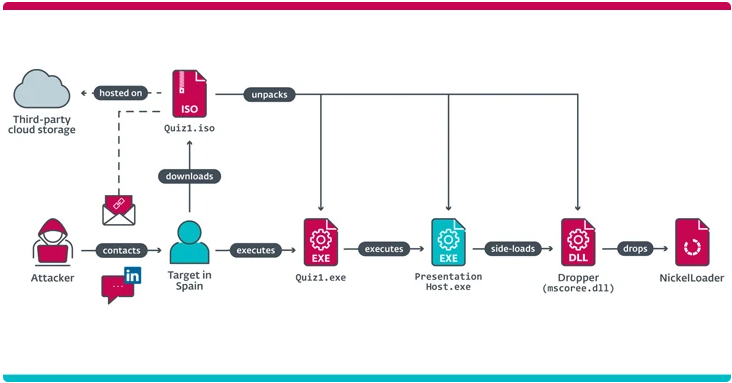

Tín nhiệm mạng | Nhóm tin tặc Lazarus giả mạo là nhà tuyển dụng của Meta để tiếp cận các nhân viên của một công ty hàng không vũ trụ Tây Ban Nha nhằm lây nhiễm mã độc và xâm phạm mạng của công ty.