Các nhà phát triển Exim đã phát hành bản vá cho ba trong số các lỗ hổng zero-day được tiết lộ vào tuần trước qua Zero Day Initiative (ZDI) của Trend Micro, một trong số đó cho phép những kẻ tấn công có thể thực thi mã từ xa mà không cần xác thực.

Được phát hiện bởi một nhà nghiên cứu bảo mật ẩn danh, lỗ hổng CVE-2023-42115 liên quan đến một lỗi Out-of-bounds (OOB) Write được phát hiện trong dịch vụ SMTP và có thể bị những kẻ tấn công không được xác thực khai thác để thực thi mã từ xa trong ngữ cảnh của dịch vụ tài khoản.

Tư vấn bảo mật của ZDI giải thích: “Lỗ hổng tồn tại trong dịch vụ smtp, mặc định chạy trên cổng (port) TCP 25. Sự cố xảy ra do thiếu kiểm tra xác thực dữ liệu do người dùng cung cấp, có thể dẫn đến việc ghi quá giới hạn bộ đệm”.

Phiên bản 4.96.1 đã được Nhóm phát triển Exim phát hành vào hôm qua để khắc phục lỗ hổng.

Hai lỗ hổng khác cũng được khắc phục là lỗ hổng RCE (CVE-2023-42114) và lỗ hổng tiết lộ thông tin (CVE-2023-42116).

Các lỗ hổng zero-day hiện chưa được khắc phục bao gồm hai lỗ hổng thực thi mã từ xa CVE-2023-42117 (CVSS v3.0 8.1) và CVE-2023-42118 (CVSS v3.0 7.5) và lỗ hổng tiết lộ thông tin CVE-2023-42119 (CVSS v3.0 3.1)

Mặc dù được nhóm ZDI đánh giá độ nghiêm trọng là 9,8/10, Exim cho biết việc khai thác thành công CVE-2023-42115, lỗ hổng nghiêm trọng nhất trong số sáu lỗi 0-day được ZDI tiết lộ vào tuần trước, còn phụ thuộc vào việc sử dụng xác thực bên ngoài trên các máy chủ được nhắm mục tiêu.

Theo Shodan, có khoảng 3,5 triệu máy chủ Exim được công khai trực tuyến nhưng yêu cầu trên làm giảm đáng kể số lượng máy chủ thư Exim có khả năng dễ bị tấn công.

WatchTowr Labs cũng đã phân tích về sáu zero-day và đưa ra danh sách tất cả các yêu cầu cấu hình trên máy chủ Exim để có thể khai thác thành công các lỗ hổng.

| CVE | CVSS | Requirements |

| CVE-2023-42115 | 9.8 | “External” authentication scheme configured and available (Sử dụng xác thực bên ngoài) |

| CVE-2023-42116 | 8.1 | “SPA” module (used for NTLM auth) configured and available (Sử dụng module SPA) |

| CVE-2023-42117 | 8.1 | Exim Proxy (different to a SOCKS or HTTP proxy) in use with untrusted proxy server (Sử dụng máy chủ proxy không tin cậy) |

| CVE-2023-42118 | 7.5 | “SPF” condition used in an ACL (Sử dụng SPF trong ACL) |

| CVE-2023-42114 | 3.7 | “SPA” module (used for NTLM auth) configured to auth the Exim server to an upstream server (module SPA được cấu hình để xác thực với máy chủ khác) |

| CVE-2023-42119 | 3.1 | An untrusted DNS resolver (sử dụng máy chủ phân giải tên miền không tin cậy) |

Để giảm thiểu nguy cơ bị tấn công, người dùng nên nhanh chóng áp dụng bản vá mới nhất hiện tại và thường xuyên theo dõi kênh thông tin của hãng để kịp thời cập nhật các bản vá mới ngay khi chúng có sẵn.

Nguồn: bleepingcomputer.com.

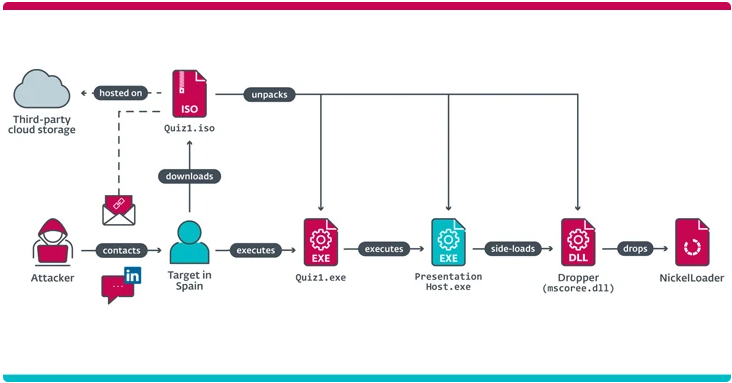

Tín nhiệm mạng | Nhóm tin tặc Lazarus giả mạo là nhà tuyển dụng của Meta để tiếp cận các nhân viên của một công ty hàng không vũ trụ Tây Ban Nha nhằm lây nhiễm mã độc và xâm phạm mạng của công ty.

Tín nhiệm mạng | Tin tặc đang tích cực khai thác lỗ hổng có độ nghiêm trọng mức cao trong máy chủ nhắn tin Openfire để mã hóa máy chủ bằng ransomware và triển khai các công cụ khai thác tiền điện tử.

Tín nhiệm mạng | Tin tặc đang sử dụng phông chữ zero-point trong email để làm cho các email độc hại hiển thị như đã được kiểm tra là an toàn bởi các công cụ bảo mật trong Microsoft Outlook

Tín nhiệm mạng | Hàng loạt các video giả, được quảng cáo là có chứa hình ảnh nhạy cảm của người nổi tiếng, tràn ngập trên TikTok được dùng để phát tán mã giới thiệu cho ứng dụng siêu thị trực tuyến Temu.

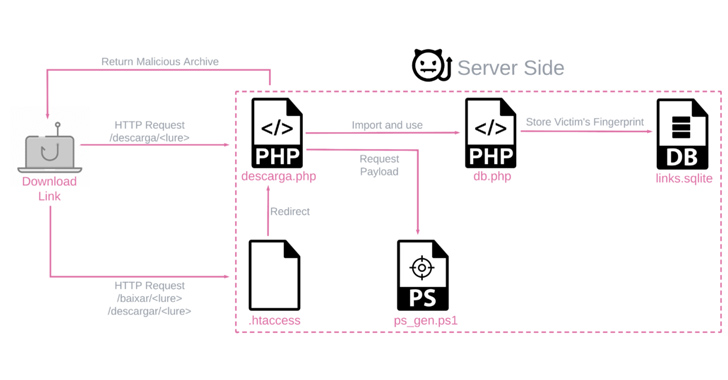

Tín nhiệm mạng | Một chiến dịch phần mềm độc hại đang nhắm mục tiêu đến Châu Mỹ Latinh, đặc biệt là người dùng ở Brazil và Mexico, để phát tán biến thể mới của một banking trojan có tên BBTok.

Tín nhiệm mạng | Apple đã phát hành các bản vá bảo mật khẩn cấp để giải quyết ba lỗ hổng zero-day mới đã bị khai thác trong thực tế ảnh hưởng đến iOS, iPadOS, macOS, watchOS và Safari, nâng tổng số zero-day được phát hiện trong phần mềm của hãng trong năm nay lên 16