Tin tặc đang tích cực khai thác lỗ hổng có độ nghiêm trọng mức cao trong máy chủ nhắn tin Openfire để mã hóa máy chủ bằng ransomware và triển khai các công cụ khai thác tiền điện tử.

Openfire là máy chủ trò chuyện (chat) mã nguồn mở (XMPP) dựa trên Java với 9 triệu lượt tải xuống và được sử dụng để liên lạc trò chuyện đa nền tảng, an toàn.

Lỗ hổng, có định danh CVE-2023-32315, là một lỗi cho phép vượt qua xác thực, ảnh hưởng đến chương trình điều khiển quản trị (administration console) của Openfire, cho phép những kẻ tấn công không được xác thực tạo tài khoản quản trị viên mới trên các máy chủ bị ảnh hưởng.

Sau đó, kẻ tấn công có thể cài đặt các plugin Java độc hại (tệp JAR) cho phép thực thi các lệnh nhận được thông qua các request HTTP.

Lỗ hổng nguy hiểm này ảnh hưởng đến tất cả các phiên bản Openfire từ 3.10.0 (từ năm 2015) đến 4.6.7 và từ 4.7.0 đến 4.7.4.

Mặc dù Openfire đã khắc phục lỗ hổng với việc phát hành các phiên bản 4.6.8, 4.7.5 và 4.8.0 vào tháng 5 năm 2023, VulnCheck cho biết rằng đến giữa tháng 8 năm 2023, hơn 3.000 máy chủ Openfire vẫn chạy phiên bản dễ bị tấn công.

Dr. Web đang cảnh báo về các dấu hiệu khai thác trong thực tế, cho biết tin tặc đã lợi dụng lỗ hổng trong các chiến dịch độc hại của chúng.

Dr. Web đã phát hiện tổng cộng bốn kịch bản tấn công riêng biệt lợi dụng CVE-2023-32315, trường hợp khai thác đầu tiên được phát hiện vào tháng 6 năm 2023, khi công ty bảo mật này điều tra một cuộc tấn công ransomware xảy ra sau khi CVE-2023-32315 bị khai thác để xâm phạm máy chủ.

Những kẻ tấn công đã lợi dụng lỗ hổng này để tạo người dùng quản trị viên mới trên Openfire, đăng nhập và sử dụng nó để cài đặt một plugin JAR độc hại có thể thực thi mã tùy ý.

Một số plugin JAVA độc hại đã được phát hiện bao gồm helloworld-openfire-plugin-assembly.jar, product.jar và bookmarks-openfire-plugin-assembly.jar.

Ngoài ra, Dr. Web còn phát hiện thêm các backdoor, trojan được sử dụng trong các cuộc tấn công, bao gồm một trojan khai thác tiền điện tử dựa trên Go được gọi là Kinsing.

Một trường hợp khác được các nhà nghiên cứu phát hiện đã cài đặt các Plugin Openfire độc hại để thu thập thông tin về máy chủ bị xâm nhập, cụ thể là các kết nối mạng, địa chỉ IP, dữ liệu người dùng và phiên bản kernel của hệ thống.

Các phát hiện này khiến việc áp dụng các bản vá bảo mật sẵn có trở nên cấp thiết.

Phần mềm ransomware chưa xác định

BleepingComputer đã nhận được các báo cáo từ khách hàng cho biết máy chủ Openfire của họ đã bị mã hóa bằng ransomware từ tháng 6, trong đó có một báo cáo cho biết các tệp bị mã hóa có phần mở rộng .locked1.

Từ năm 2022, tác nhân đe dọa đã mã hóa các máy chủ web bị xâm phạm bằng phần mềm ransomware có phần mở rộng .locked1.

Hiện chưa rõ nhóm ransomware nào đứng sau các cuộc tấn công này, nhưng yêu cầu tiền chuộc nhìn chung là nhỏ, dao động từ 0,09 đến 0,12 bitcoin (2.300 đến 3.500 đô).

Kẻ đe dọa dường như không chỉ nhắm mục tiêu vào các máy chủ Openfire mà còn nhắm vào bất kỳ máy chủ web dễ bị tấn công nào. Do đó, việc áp dụng tất cả các bản cập nhật bảo mật cho máy chủ của bạn ngay khi chúng có sẵn là điều rất quan trọng.

Nguồn: bleepingcomputer.com.

Tín nhiệm mạng | Tin tặc đang sử dụng phông chữ zero-point trong email để làm cho các email độc hại hiển thị như đã được kiểm tra là an toàn bởi các công cụ bảo mật trong Microsoft Outlook

Tín nhiệm mạng | Hàng loạt các video giả, được quảng cáo là có chứa hình ảnh nhạy cảm của người nổi tiếng, tràn ngập trên TikTok được dùng để phát tán mã giới thiệu cho ứng dụng siêu thị trực tuyến Temu.

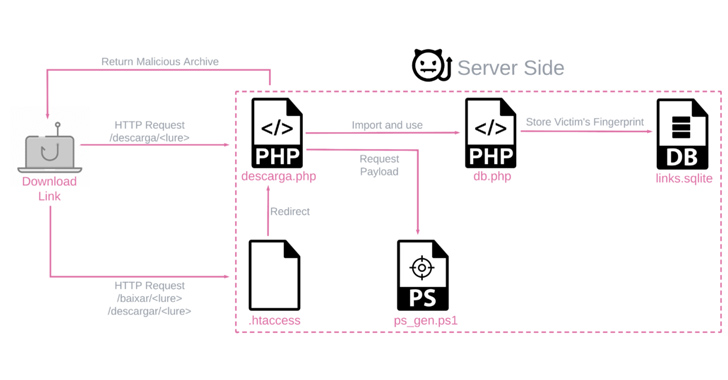

Tín nhiệm mạng | Một chiến dịch phần mềm độc hại đang nhắm mục tiêu đến Châu Mỹ Latinh, đặc biệt là người dùng ở Brazil và Mexico, để phát tán biến thể mới của một banking trojan có tên BBTok.

Tín nhiệm mạng | Apple đã phát hành các bản vá bảo mật khẩn cấp để giải quyết ba lỗ hổng zero-day mới đã bị khai thác trong thực tế ảnh hưởng đến iOS, iPadOS, macOS, watchOS và Safari, nâng tổng số zero-day được phát hiện trong phần mềm của hãng trong năm nay lên 16

Tín nhiệm mạng | Một tác nhân đe dọa đã phát hành mã khai thác giả mạo cho lỗ hổng WinRAR được tiết lộ gần đây trên GitHub nhằm mục đích lây nhiễm phần mềm độc hại VenomRAT cho những người dùng đã tải xuống mã.

Tín nhiệm mạng | GitLab kêu gọi người dùng nhanh chóng cài đặt bản vá cho lỗ hổng pipeline nghiêm trọng