Nhóm tin tặc Lazarus của Triều Tiên có liên quan đến một cuộc tấn công gián điệp mạng nhắm vào một công ty hàng không vũ trụ giấu tên ở Tây Ban Nha, trong đó kẻ đe dọa đã giả mạo là nhà tuyển dụng cho Meta để tiếp cận các nhân viên của công ty.

Trong một báo cáo, nhà nghiên cứu bảo mật Peter Kálnai của ESET cho biết: “Các nhân viên của công ty hàng không đã được một nhà tuyển dụng giả mạo liên hệ qua LinkedIn và bị lừa mở một tệp thực thi độc hại”.

Cuộc tấn công này là một phần của chiến dịch lừa đảo lâu đời có tên Operation Dream Job do nhóm tin tặc dàn dựng nhằm thu hút nhân viên làm việc tại các công ty mục tiêu, lôi kéo họ bằng những cơ hội việc làm béo bở để kích hoạt chuỗi tấn công lây nhiễm mã độc.

Đầu tháng 3 này, công ty bảo mật Slovakia đã tiết lộ chi tiết về một làn sóng tấn công nhắm vào người dùng Linux liên quan đến việc sử dụng các lời mời làm việc giả mạo của HSBC để lây nhiễm backdoor SimplexTea.

Mục đích của cuộc xâm nhập mới nhất, được thiết kế cho các hệ thống Windows, là triển khai một công cụ lây nhiễm có tên là LightlessCan.

“LightlessCan, một công cụ phức tạp và có thể đang được phát triển, cho thấy sự tinh vi trong thiết kế và vận hành, đồng thời thể hiện sự cải thiện đáng kể về các khả năng độc hại so với tiền thân của nó, BLINDINGCAN", Kálnai cho biết.

Tin tặc giả dạng nhà tuyển dụng cho Meta để lừa mục tiêu

BLINDINGCAN, còn được biết đến với tên AIRDRY hoặc ZetaNile, là một phần mềm độc hại có khả năng thu thập thông tin nhạy cảm từ các máy chủ bị xâm nhập.

Chuỗi lây nhiễm bắt đầu với việc mục tiêu nhận được tin nhắn trên LinkedIn từ một nhà tuyển dụng giả làm việc cho Meta Platforms, kẻ đe dọa sau đó đã gửi hai tệp thử thách (có tên Quiz1.iso và Quiz2. iso) như một phần của quy trình tuyển dụng và lừa nạn nhân thực hiện kiểm tra các tệp.

ESET cho biết các tệp ISO chứa các tệp độc hại Quiz1.exe và Quiz2.exe, đã được tải xuống và thực thi trên thiết bị do công ty cung cấp, dẫn đến sự xâm phạm hệ thống và vi phạm mạng công ty.

Cuộc tấn công cũng dẫn đến việc cài đặt phần mềm độc hại NickelLoader, một công cụ HTTP(S) downloader, cho phép kẻ tấn công triển khai bất kỳ chương trình nào vào bộ nhớ máy tính của nạn nhân, bao gồm trojan truy cập từ xa (RAT) LightlessCan và một biến thể của BLINDINGCAN được gọi là miniBlindingCan (hay AIRDRY.V2).

tminiBlindingCan chủ yếu được sử dụng để truyền thông tin hệ thống và tải xuống các tệp từ một máy chủ từ xa.

Một điểm đáng chú ý của chiến dịch này là việc sử dụng các phương pháp để ngăn payload (tệp, phần mềm độc hại) bị giải mã và chạy trên bất kỳ máy nào khác ngoài máy của nạn nhân dự định.

Kálnai cho biết: “LightlessCan bắt chước các chức năng của các câu lệnh (command) Windows, cho phép thực thi lệnh lén lút trong chính RAT thay vì thực thi trên bảng điều khiển (console)”. “Điều này giúp tăng khả năng che dấu, khiến việc phát hiện và phân tích các hoạt động của kẻ tấn công trở nên khó khăn hơn.”

Theo Kaspersky, Lazarus và các nhóm đe dọa khác có nguồn gốc từ Triều Tiên đã tăng cường hoạt động trong những tháng gần đây, với việc thực hiện các cuộc tấn công trên diện rộng nhắm vào các lĩnh vực sản xuất và bất động sản ở Ấn Độ, các công ty viễn thông ở Pakistan và Bulgaria, cũng như các nhà thầu chính phủ, nghiên cứu và quốc phòng ở Châu Âu, Nhật Bản, và Mỹ.

Phát hiện này một lần nữa nhắc nhở chúng ta cảnh giác trước chiêu trò lừa đảo tuyển dụng cũng như các chiêu trò lừa đảo khác, hãy xem xét cẩn thận nếu nhận được tin nhắn, lời mời từ người lạ và xác minh tính chính xác của các thông tin được đưa ra trước khi làm theo bất kỳ yêu cầu nào được đưa ra.

Nguồn: thehackernews.com.

Tín nhiệm mạng | Tin tặc đang tích cực khai thác lỗ hổng có độ nghiêm trọng mức cao trong máy chủ nhắn tin Openfire để mã hóa máy chủ bằng ransomware và triển khai các công cụ khai thác tiền điện tử.

Tín nhiệm mạng | Tin tặc đang sử dụng phông chữ zero-point trong email để làm cho các email độc hại hiển thị như đã được kiểm tra là an toàn bởi các công cụ bảo mật trong Microsoft Outlook

Tín nhiệm mạng | Hàng loạt các video giả, được quảng cáo là có chứa hình ảnh nhạy cảm của người nổi tiếng, tràn ngập trên TikTok được dùng để phát tán mã giới thiệu cho ứng dụng siêu thị trực tuyến Temu.

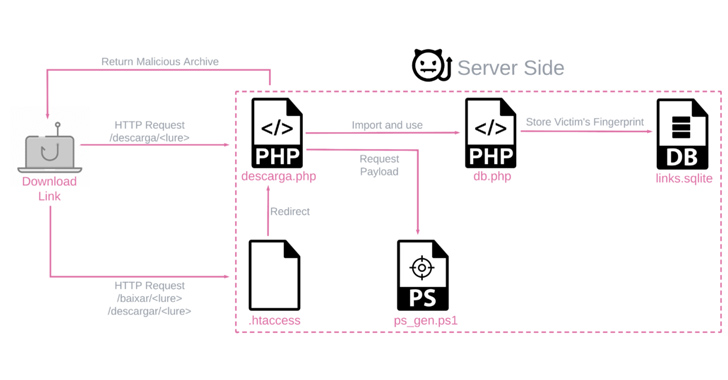

Tín nhiệm mạng | Một chiến dịch phần mềm độc hại đang nhắm mục tiêu đến Châu Mỹ Latinh, đặc biệt là người dùng ở Brazil và Mexico, để phát tán biến thể mới của một banking trojan có tên BBTok.

Tín nhiệm mạng | Apple đã phát hành các bản vá bảo mật khẩn cấp để giải quyết ba lỗ hổng zero-day mới đã bị khai thác trong thực tế ảnh hưởng đến iOS, iPadOS, macOS, watchOS và Safari, nâng tổng số zero-day được phát hiện trong phần mềm của hãng trong năm nay lên 16

Tín nhiệm mạng | Một tác nhân đe dọa đã phát hành mã khai thác giả mạo cho lỗ hổng WinRAR được tiết lộ gần đây trên GitHub nhằm mục đích lây nhiễm phần mềm độc hại VenomRAT cho những người dùng đã tải xuống mã.