Cuối tuần qua, các nhà nghiên cứu bảo mật đã phát hành mã khai thác (PoC) cho lỗ hổng thực thi mã từ xa có điểm nghiêm trọng tối đa 10/10 trong nền tảng chia sẻ tệp WS_FTP Server của Progress Software.

Các nhà nghiên cứu của Assetnote, những người đã phát hiện và báo cáo lỗ hổng nghiêm trọng này (CVE-2023-40044), đã tiết lộ về mã khai thác và các chi tiết kỹ thuật liên quan đến lỗ hổng vào thứ Bảy.

CVE-2023-40044 phát sinh do lỗi .NET deserialization trong Ad Hoc Transfer Module, cho phép kẻ tấn công không được xác thực có thể thực thi các lệnh trên hệ điều hành thông qua HTTP request.

Assetnote cho biết rằng: "Lỗ hổng này tương đối đơn giản và là một trường hợp .NET deserialization điển hình dẫn đến RCE. Thật đáng ngạc nhiên là lỗ hổng này vẫn tồn tại quá lâu và nhà cung cấp cho biết hầu hết các phiên bản WS_FTP đều bị ảnh hưởng".

"Từ phân tích về WS_FTP, chúng tôi ước tính có khoảng 2,9 nghìn máy chủ trên Internet đang chạy WS_FTP. Hầu hết các máy chủ thuộc sở hữu của các doanh nghiệp lớn, chính phủ và các cơ sở giáo dục."

Kết quả tìm kiếm của Shodan cũng cho thấy hơn 2.000 thiết bị chạy Máy chủ WS_FTP hiện có thể truy cập được qua Internet.

Bị khai thác trong thực tế

Ngày PoC được phát hành, công ty bảo mật Rapid7 cũng tiết lộ rằng những kẻ tấn công đã bắt đầu khai thác CVE-2023-40044 vào tối thứ Bảy, ngày 30 tháng 9.

Caitlin Condon, Trưởng phòng Nghiên cứu lỗ hổng tại Rapid7 cho biết: “Tính đến ngày 30 tháng 9, Rapid7 đã phát hiện nhiều trường hợp khai thác WS_FTP trong thực tế”.

“Quy trình tấn công giống nhau trong tất cả các trường hợp được phát hiện cho thấy khả năng khai thác hàng loạt các máy chủ WS_FTP dễ bị tấn công.

"Ngoài ra, chúng tôi đã quan sát thấy cùng một miền Burpsuite được sử dụng trong tất cả các sự cố, điều này có thể chỉ ra một tác nhân đe dọa duy nhất đằng sau hoạt động này."

Progress Software đã phát hành các bản cập nhật bảo mật để giải quyết lỗ hổng CVE-2023-40044 vào thứ Tư, ngày 27 tháng 9.

Progress khuyến nghị người dùng nên nâng cấp lên phiên bản mới nhất là 8.8.2 ngay khi có thể. “Nâng cấp lên bản vá lỗi, cài đặt các bản vá đầy đủ là cách duy nhất để khắc phục sự cố này”.

Các tổ chức chưa thể vá lỗ hổng ngay lập tức cho máy chủ của mình có thể áp dụng giải pháp thay thế bằng cách vô hiệu hóa module Ad Hoc Transfer trong máy chủ WS_FTP dễ bị tấn công.

Nguồn: bleepingcomputer.com.

Tín nhiệm mạng | Arm đã cảnh báo về một lỗ hổng đã bị khai thác trong thực tế, ảnh hưởng đến các driver GPU Mali đang được sử dụng rộng rãi.

Tín nhiệm mạng | Các nhà phát triển Exim đã phát hành bản vá cho ba trong số các lỗ hổng zero-day được tiết lộ vào tuần trước qua Zero Day Initiative (ZDI) của Trend Micro

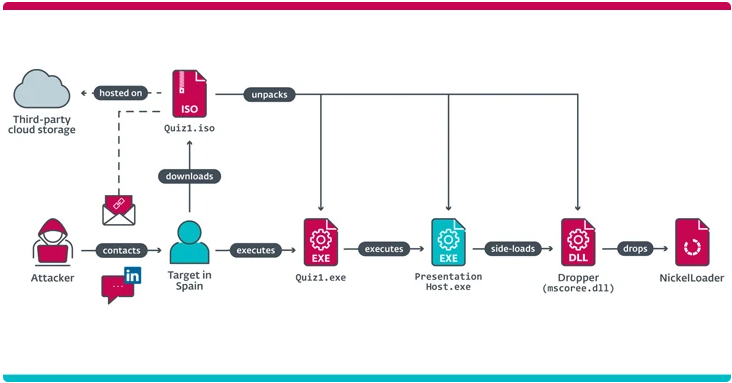

Tín nhiệm mạng | Nhóm tin tặc Lazarus giả mạo là nhà tuyển dụng của Meta để tiếp cận các nhân viên của một công ty hàng không vũ trụ Tây Ban Nha nhằm lây nhiễm mã độc và xâm phạm mạng của công ty.

Tín nhiệm mạng | Tin tặc đang tích cực khai thác lỗ hổng có độ nghiêm trọng mức cao trong máy chủ nhắn tin Openfire để mã hóa máy chủ bằng ransomware và triển khai các công cụ khai thác tiền điện tử.

Tín nhiệm mạng | Tin tặc đang sử dụng phông chữ zero-point trong email để làm cho các email độc hại hiển thị như đã được kiểm tra là an toàn bởi các công cụ bảo mật trong Microsoft Outlook

Tín nhiệm mạng | Hàng loạt các video giả, được quảng cáo là có chứa hình ảnh nhạy cảm của người nổi tiếng, tràn ngập trên TikTok được dùng để phát tán mã giới thiệu cho ứng dụng siêu thị trực tuyến Temu.