Một cơ sở hạ tầng lớn gồm hơn 250 tên miền đang được sử dụng để phát tán mã độc đánh cắp thông tin như Raccoon và Vidar kể từ đầu năm 2020.

Đầu tháng này, công ty bảo mật SEKOIA cho biết: Chuỗi lây nhiễm "sử dụng khoảng một trăm trang web có chứa các phần mềm bị bẻ khóa giả mạo để chuyển hướng nạn nhân đến một số liên kết trung gian trước khi đến trang tải xuống các công cụ độc hại được lưu trữ trên các nền tảng chia sẻ tệp như GitHub".

Các tên miền được vận hành bởi một tác nhân đe dọa đang sử dụng hệ thống định hướng lưu lượng (TDS), cho phép tội phạm mạng khác thuê dịch vụ để phát tán phần mềm độc hại của chúng.

Các cuộc tấn công nhắm vào những người dùng đang tìm kiếm các phiên bản bẻ khóa của các phần mềm, ứng dụng trò chơi trên các công cụ tìm kiếm như Google, đưa các trang web lừa đảo lên đầu kết quả tìm kiếm bằng cách lợi dụng một kỹ thuật gọi là “đầu độc (poisoning) SEO” để dụ nạn nhân tải xuống và cài đặt các phần mềm độc hại.

Kết quả tìm kiếm “bị nhiễm độc” sẽ hiển thị liên kết tải xuống phần mềm được hứa hẹn, khi nhấp vào, sẽ chuyển hướng URL qua năm giai đoạn để đưa người dùng đến một trang web hiển thị liên kết rút gọn, trỏ đến tệp RAR được bảo vệ bằng mật khẩu được lưu trữ trên đó.

Các nhà nghiên cứu cho biết: “Việc sử dụng một số chuyển hướng làm phức tạp và gây khó khăn cho quá trình phân tích tự động bằng các giải pháp bảo mật”.

Nếu nạn nhân giải nén tệp RAR và chạy tệp thực thi trong đó, thì một trong hai phần mềm độc hại, Raccoon hoặc Vidar, sẽ được cài đặt trên hệ thống.

Sự phát triển diễn ra khi Cyble tiết lộ chi tiết về một chiến dịch Google Ads lừa đảo sử dụng các phần mềm phổ biến như AnyDesk, Bluestacks, Notepad++ và Zoom làm mồi nhử để triển khai mã độc đánh cắp thông tin Rhadamanthys Stealer.

Một biến thể của chuỗi tấn công được phát hiện là đã lợi dụng các email lừa đảo giả dạng thông báo từ ngân hàng để lừa người dùng nhấp vào các liên kết lừa đảo.

Trước đây, các trang web giả mạo mạo danh ứng dụng truy cập máy tính từ xa phổ biến cũng đã được sử dụng để phát tán một công cụ đánh cắp thông tin dựa trên Python có tên là Mitsu Stealer.

Cả hai phần mềm độc hại đều được thiết kế để thu thập nhiều loại thông tin cá nhân từ các máy bị xâm nhập, thu thập thông tin đăng nhập từ trình duyệt web và đánh cắp dữ liệu từ các ví tiền điện tử.

Người dùng nên hạn chế tải xuống phần mềm vi phạm bản quyền và triển khai xác thực đa yếu tố bất cứ khi nào có thể để bảo vệ tài khoản.

Đặc biêt, người dùng phải thận trọng khi nhận được email rác hoặc truy cập các trang web lạ và xác minh nguồn gốc trước khi tải xuống bất kỳ ứng dụng nào.

Nguồn: thehackernews.com.

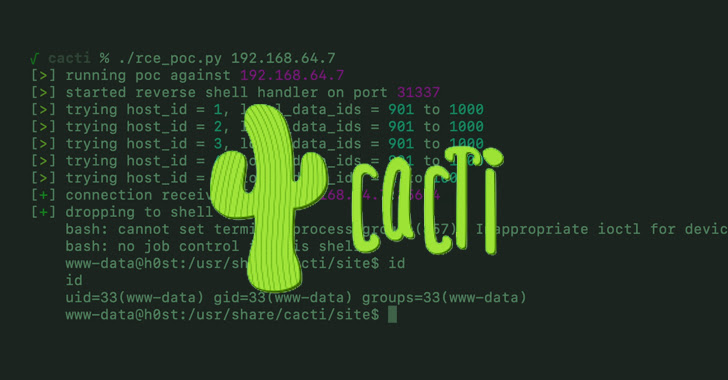

Tín nhiệm mạng | Phần lớn các máy chủ Cacti có kết nối internet chưa vá lỗ hổng bảo mật nghiêm trọng mới được tiết lộ gần đây đang bị tin tặc khai thác tấn công.

Tín nhiệm mạng | Phát hiện nhiều lỗ hổng kiến trúc trong bộ điều khiển logic lập trình (programmable logic controllers-PLC) SIMATIC và SIPLUS S7-1500 của Siemens có thể bị kẻ xấu khai thác để lén cài đặt firmware độc hại trên các thiết bị bị ảnh hưởng và chiếm quyền kiểm soát thiết bị.

Tín nhiệm mạng | Twitter cho biết cuộc điều tra của họ không phát hiện bằng chứng nào cho thấy dữ liệu của người dùng được rao bán trực tuyến có được bằng cách khai thác bất kỳ lỗ hổng bảo mật nào trong hệ thống của họ.

Tín nhiệm mạng | Nhóm APT được gọi là StrongPity đã nhắm mục tiêu người dùng Android bằng phần mềm trojan giả mạo ứng dụng Telegram thông qua một trang web mạo danh dịch vụ trò chuyện video Shagle.

Tín nhiệm mạng | Các bản vá Patch Tuesday đầu tiên do Microsoft phát hành trong năm 2023 đã giải quyết tổng cộng 98 lỗ hổng bảo mật, trong đó có một lỗ hổng đang bị khai thác trong thực tế.