Apache đã phát hành các bản vá bảo mật để vá hai lỗ hổng ảnh hưởng trên máy chủ Apache HTTP phiên bản 2.4.49, bao gồm lỗ hổng path traversal được cho là đang bị tin tặc khai thác trong thực tế.

Những người bảo trì dự án nguồn mở cho biết: "Một lỗ hổng đã được tìm thấy trong một đoạn mã dùng để chuẩn hóa đường dẫn trong máy chủ Apache HTTP 2.4.49. Kẻ tấn công có thể thực hiện một cuộc tấn công path traversal để truy cập tới các tệp bên ngoài thư mục webroot".

Lỗ hổng có mã CVE-2021-41773, ảnh hưởng đến máy chủ Apache HTTP phiên bản 2.4.49 và 2.4.50, do Ash Daulton và Nhóm bảo mật cPanel đã phát hiện và báo cáo vào ngày 29 tháng 9 năm 2021.

Ngày 05 tháng 10 năm 2021, Apache đã phát hành bản sửa đổi mới trong phiên bản Apache HTTP 2.4.50 để sửa lỗ hổng này. Hai ngày sau đó, Apache đã phát hành tiếp phiên bản 2.4.51 sau khi nhận thấy phiên bản phát hành trước đó vẫn có thể bị khai thác.

Nếu các tệp này không được cấu hình bảo vệ mặc định chặn bằng “require all denied” thì các yêu cầu truy cập đến tệp có thể được thực hiện thành công. Lỗ hổng này có thể làm lộ các tệp mã nguồn hoặc các tệp chứa dữ liệu nhạy cảm." Ngoài ra, kẻ tấn công có thể lạm dụng lỗ hổng này để thực thi mã tùy ý và chiếm quyền kiểm soát máy chủ.

Ảnh minh họa khai thác lỗ hổng CVE-2021-41773 (Nguồn:PT SWARM)

Apache cũng đã vá một lỗ hổng khác trong cùng phiên bản máy chủ, CVE-2021-41524, lỗ hổng tham chiếu con trỏ null được tìm thấy trong quá trình xử lý các yêu cầu HTTP/2, cho phép tin tặc thực hiện tấn công từ chối dịch vụ (DoS) trên máy chủ.

Người dùng Apache được khuyến nghị nên kiểm tra và cập nhật lên phiên bản không bị ảnh hưởng (phiên bản >= 2.4.51) sớm nhất có thể để ngăn chặn và giảm thiểu mọi rủi ro liên quan đến việc khai thác lỗ hổng trong thực tế.

Nguồn: thehackernews.com.

Tín nhiệm mạng | Google đã phối hợp cùng Trung tâm Giám sát an toàn không gian mạng Quốc Gia (NCSC) giới thiệu Trung tâm an toàn Google dành cho tất cả người Việt.

Tín nhiệm mạng | Facebook, Instagram và WhatsApp đã hoạt động trực tuyến trở lại sau sự cố lỗi định tuyến BGP khiến nó ngừng hoạt động trong hơn 5 giờ trên toàn thế giới vào tối hôm qua.

Tín nhiệm mạng | Nếu phát hiện lỗi trong ứng dụng chống dịch, người tìm ra lỗi có thể được nhận phần thưởng từ chương trình tìm kiếm lỗ hổng bảo mật của Cục An toàn thông tin.

Tín nhiệm mạng | Tin tặc đã đánh cắp tiền điện tử từ 6.000 khách hàng của Sàn giao dịch tiền điện tử Coinbase sau khi sử dụng một lỗ hổng bảo mật để vượt qua kiểm tra xác thực đa yếu tố (MFA) SMS của công ty.

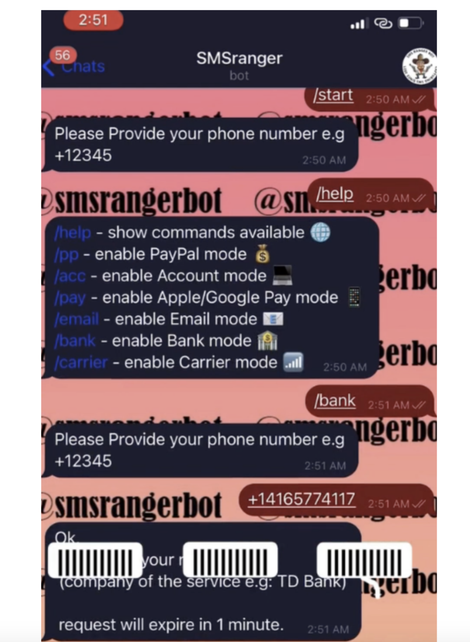

Tín nhiêm mạng | Telegram đang được sử dụng để tạo và quản lý các bot hoặc các kênh 'hỗ trợ khách hàng' cho tội phạm mạng đang thực hiện các loại hoạt động phá vỡ xác thực 2FA

Tín nhiệm mạng | Các nhà nghiên cứu đã tìm ra cách thực hiện thanh toán gian lận bằng ứng dụng Apple Pay trong thiết bị iPhone bị khóa có thẻ Visa trong ví điện tử được bật chế độ “express”.