Microsoft đã phát hành bản cập nhật bảo mật của tháng Mười để giải quyết 71 lỗ hổng trong Windows và các phần mềm khác, bao gồm bản vá cho lỗ hổng leo thang đặc quyền đã bị khai thác trong thực tế, lỗ hổng này có thể kết hợp cùng với lỗ hổng thực thi mã từ xa để giành quyền kiểm soát trên các hệ thống dễ bị tấn công.

Hai trong số các lỗ hổng đã vá được ở xếp mức nghiêm trọng, 68 lỗ hổng được xếp mức cao và một lỗ hổng được xếp ở mức thấp với bốn lỗ hổng zero-day bao gồm:

CVE-2021-40449 (Điểm CVSS: 7,8) - lỗ hổng leo thang đặc quyền trong Win32k

CVE-2021-41335 (Điểm CVSS: 7,8) - Lỗ hổng leo thang đặc quyền trong Windows Kernel

CVE-2021-40469 (Điểm CVSS: 7,2) - Lỗ hổng thực thi mã từ xa trong máy chủ Windows DNS

CVE-2021-41338 (Điểm CVSS: 5.5) – Lỗ hổng cho phép bỏ qua tính năng bảo mật của Windows AppContainer Firewall Rules

CVE-2021-40449, lỗ hổng use-after-free trong Win32k kernel driver, được Kaspersky phát hiện là đã bị khai thác trong thực tế vào cuối tháng 8 - đầu tháng 9 năm 2021 như một phần của chiến dịch gián điệp nhắm mục tiêu vào các công ty CNTT, cơ quan quốc phòng và các tổ chức ngoại giao.

Nhà nghiên cứu Boris Larin và Costin Raiu của Kaspersky cho biết: "các cuộc tấn công này liên quan đến một tác nhân độc hại có nickname IronHusky và nhóm APT Chinese-speaking hoạt động từ năm 2012", với các lây nhiễm dẫn đến việc triển khai một trojan truy cập từ xa có khả năng thu thập và lấy cắp thông tin hệ thống từ các máy chủ bị xâm nhập để gửi đến máy chủ điều khiển C&C.

Các lỗi khác cần lưu ý bao gồm lỗ hổng thực thi mã từ xa ảnh hưởng đến máy chủ Microsoft Exchange (CVE-2021-26427), Windows Hyper- (CVE-2021-38672 và CVE-2021-40461), SharePoint Server (CVE-2021-40487 và CVE-2021-41344) và Microsoft Word (CVE-2021-40486) cũng như lỗ hổng tiết lộ thông tin trong Rich Text Edit Control (CVE-2021-40454).

CVE-2021-26427, có điểm CVSS là 9.0, được Cơ quan An ninh Quốc gia Mỹ xác định và lưu ý rằng: "Máy chủ Exchange là mục tiêu có giá trị cao thường xuyên bị các tin tặc nhắm đến để xâm nhập vào mạng doanh nghiệp".

Bản vá bảo mật tháng 10 được hoàn thiện bằng các bản sửa lỗi cho hai lỗ hổng có nhiều khả năng bị khai thác, mới được phát hiện trong thành phần Print Spooler: CVE-2021-41332 và CVE-2021-36970.

Nhà nghiên cứu bảo mật ollypwn lưu ý rằng lỗ hổng cho phép kẻ tấn công có thể mạo danh hoặc giả dạng một người dùng khác. "Trong trường hợp này, kẻ tấn công có thể lạm dụng dịch vụ Spooler để tải các tệp tùy ý lên các máy chủ."

Ngoài Microsoft, một số nhà cung cấp khác cũng đã phát hành các bản cập nhật bảo mật để vá một số lỗ hổng, bao gồm: Adobe, Android, Apple, Cisco, Citrix, Intel, Oracle, Linux, Red Hat, SUSE, SAP, Schneider Electric, Siemens, và VMware.

Nguồn:thehackernews.com.

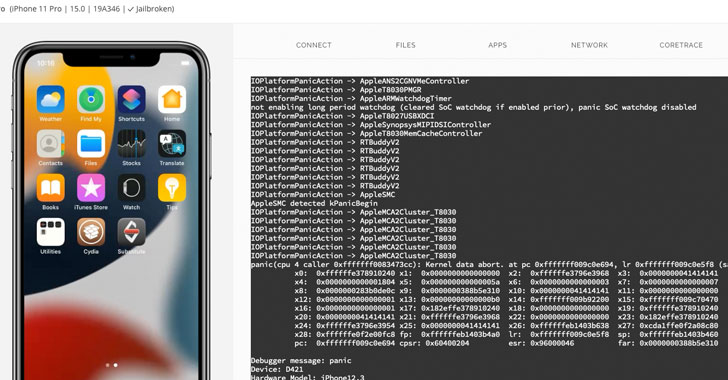

Tín nhiệm mạng | Hôm thứ Hai, Apple đã phát hành một bản cập nhật bảo mật cho iOS và iPad để giải quyết một lỗ hổng nghiêm trọng được cho là đang bị khai thác trong thực tế. Đây là lỗ hổng zero-day thứ 17 mà công ty đã vá từ đầu năm nay.

Tín nhiệm mạng | Cảnh sát Pháp đã bắt giữ một nghi phạm vì tấn công vào hệ thống bệnh viện Paris, ăn cắp và làm rò rỉ kết quả xét nghiệm COVID-19 của hơn 1,4 triệu bệnh nhân.

Tín nhiệm mạng | Discord, ứng dụng trò chuyện theo nhóm được nhiều cộng đồng game lựa chọn, đang gặp phải các vấn đề liên quan đến lừa đảo bằng những lời mời đăng kí Nitro miễn phí.

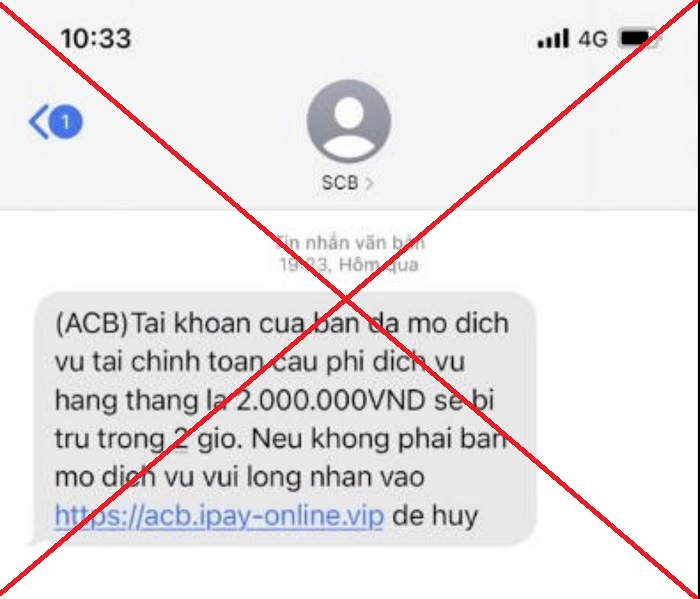

Tín nhiệm mạng | Lợi dụng nhu cầu giao dịch, thanh toán qua ngân hàng điện tử và các ứng dụng của người dân tăng cao trong tình hình dịch Covid - 19, tội phạm đã tung hàng loạt chiêu trò lừa đảo nhằm chiếm đoạt tiền trong tài khoản.

Tín nhiệm mạng | Google đã cảnh báo về một chiến dịch lừa đảo từ APT28, một nhóm APT có liên quan đến Nga, đang nhắm mục tiêu vào khoảng 14.000 người dùng Google.

Tín nhiệm mạng | Apple cho biết: bắt đầu từ năm sau, tất cả các ứng dụng iOS, iPadOS và macOS của bên thứ ba cho phép người dùng tạo tài khoản cũng phải cung cấp một phương pháp để xóa tài khoản của họ khỏi các ứng dụng.