Các nhà nghiên cứu bảo mật đã phát hiện một số kho lưu trữ (repo) GitHub có chứa phần mềm bẻ khóa được sử dụng để phát tán mã độc đánh cắp thông tin RisePro.

Theo G DATA, chiến dịch được gọi là gitgub, bao gồm 17 repo được liên kết với 11 tài khoản khác nhau, hiện đã bị xóa bỏ khỏi GitHub.

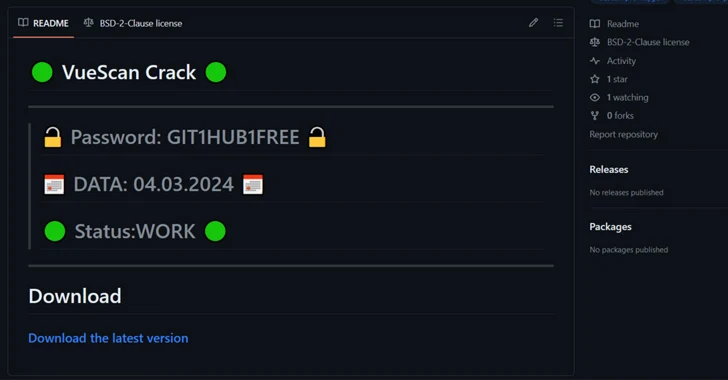

G DATA cho biết: “Các repo trông tương tự nhau, có tệp README.md với mô tả là phần mềm bẻ khóa miễn phí”.

"Các vòng tròn màu xanh và đỏ thường được sử dụng trên Github để hiển thị trạng thái của các bản ‘build’ tự động. Các tác nhân đe dọa đã thêm bốn vòng tròn Unicode màu xanh vào README.md để giả vờ hiển thị trạng thái ổn định và mang lại cảm giác hợp pháp."

Mỗi repo trỏ đến một liên kết tải xuống ("digitalxnetwork[.]com") chứa tệp nén RAR. Tệp này, yêu cầu nạn nhân cung cấp mật khẩu có trong tệp README.md để giải nén, chứa một tệp cài đặt được dùng để triển khai payload (phần mềm/tệp độc hại) cho giai đoạn tiếp theo - một tệp thực thi được thiết kế để gây ra sự cố cho các công cụ phân tích như IDA Pro.

Tệp thực thi hoạt động như một công cụ tải (loader) để đưa mã độc RisePro (phiên bản 1.6) vào trong phần mềm AppLaunch.exe hoặc RegAsm.exe.

RisePro được viết bằng ngôn ngữ C++, được thiết kế để thu thập thông tin nhạy cảm từ các máy chủ bị nhiễm và chuyển nó sang Telegram, thường được các tác nhân đe dọa sử dụng để trích xuất dữ liệu của nạn nhân.

Phần mềm độc hại đánh cắp thông tin ngày càng trở nên phổ biến, thường làm trung gian cho các phần mềm ransomware và các hoạt động vi phạm dữ liệu khác. Theo báo cáo gần đây từ Specops, RedLine, Vidar và Raccoon đã nổi lên như những công cụ đánh cắp thông tin được sử dụng rộng rãi nhất, riêng RedLine đã gây ra việc đánh cắp hơn 170,3 triệu mật khẩu trong sáu tháng qua.

Để giảm thiểu nguy cơ trở thành nạn nhân của các chiến dịch phán tán mã độc như vậy, người dùng chỉ nên cài đặt các phần mềm/ứng dụng từ những nguồn đáng tin cậy như cửa hàng ứng dụng hoặc trang web chính thức. Ngoài ra, bạn có thể sử dụng các công cụ kiểm tra tệp/phần mềm độc hại trước khi bắt đầu việc cài đặt.

Danh sách các repo độc hại đã được phát hiện gồm có:

- andreastanaj/AVAST

- andreastanaj/Sound-Booster

- aymenkort1990/fabfilter

- BenWebsite/-IObit-Smart-Defrag-Crack

- Faharnaqvi/VueScan-Crack

- javisolis123/Voicemod

- lolusuary/AOMEI-Backupper

- lolusuary/Daemon-Tools

- lolusuary/EaseUS-Partition-Master

- lolusuary/SOOTHE-2

- mostofakamaljoy/ccleaner

- rik0v/ManyCam

- Roccinhu/Tenorshare-Reiboot

- Roccinhu/Tenorshare-iCareFone

- True-Oblivion/AOMEI-Partition-Assistant

- vaibhavshiledar/droidkit

- vaibhavshiledar/TOON-BOOM-HARMONY

Nguồn: thehackernews.com.

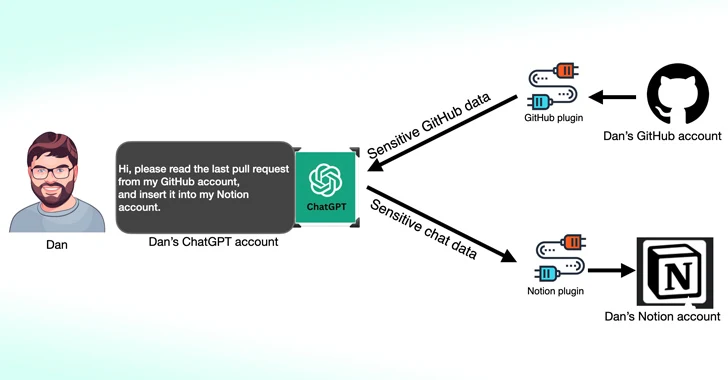

Tín nhiệm mạng | Các plugin của bên thứ ba hiện có dành cho OpenAI ChatGPT có thể bị lạm dụng như một bề mặt tấn công mới cho các tác nhân đe dọa muốn truy cập trái phép vào dữ liệu nhạy cảm.

Tín nhiệm mạng | Fortinet đã vá một lỗ hổng nghiêm trọng trong phần mềm FortiClient Enterprise Management Server (EMS) có thể cho phép kẻ tấn công thực thi mã từ xa trên các máy chủ dễ bị tấn công

Tín nhiệm mạng | Người dùng GitHub đã vô tình tiết lộ 12,8 triệu thông tin bí mật và xác thực trong hơn 3 triệu kho lưu trữ công khai trong năm 2023

Tín nhiệm mạng | Microsoft đã phát hành bản vá bảo mật hằng tháng Patch Tuesday của tháng 3 năm 2024 để giải quyết 60 lỗ hổng, bao gồm 18 lỗi thực thi mã từ xa.

Tín nhiệm mạng | Các nhà phát triển ví tiền điện tử Leather đang cảnh báo về một ứng dụng giả mạo trên Apple App Store. Trong vài ngày qua, nhiều người đã báo cáo rằng họ bị mất tiền sau khi nhập chuỗi bí mật vào ví Leather giả.

Tín nhiệm mạng | Nhóm tin tặc có động cơ tài chính có tên Magnet Goblin đang lạm dụng các lỗ hổng ‘1-day’ để xâm nhập các máy chủ công khai và triển khai phần mềm độc hại trên các hệ thống Windows và Linux.