Thứ Tư vừa qua, nhà cung cấp các giải pháp bảo mật mạng (network) và Cloud F5 đã phát hành các bản vá cho 43 lỗ hổng trong các sản phẩm của mình, bao gồm một lỗ hổng mức nghiêm trọng, 17 lỗ hổng mức cao, 24 lỗ hổng mức trung bình và một lỗ hổng mức thấp.

Nghiêm trọng nhất trong số đó là CVE-2022-1388, lỗ hổng có điểm CVSS: 9,8 trên tổng số 10, bắt nguồn từ việc thiếu kiểm tra xác thực trong BIG-IP iControl REST, cho phép kẻ tấn công truy cập trái phép và kiểm soát hệ thống bị ảnh hưởng.

F5 cho biết "lỗ hổng cho phép kẻ tấn công không cần xác thực có quyền truy cập vào hệ thống BIG-IP thông qua giao diện quản lý và/hoặc địa chỉ IP để thực thi các lệnh system command tùy ý, tạo/xóa các tệp hoặc vô hiệu hóa dịch vụ".

Lỗ hổng này được nhóm bảo mật nội bộ của F5 phát hiện, ảnh hưởng đến các phiên bản BIG-IP: 16.1.0 - 16.1.2,15.1.0 - 15.1.5, 14.1.0 - 14.1.4, 13.1.0 - 13.1.4, 12.1.0 - 12.1.6 và 11.6.1 - 11.6.5.

Bản vá cho lỗ hổng bỏ qua xác thực iControl REST đã được phát hành trong các phiên bản 17.0.0, 16.1.2.2, 15.1.5.1, 14.1.4.6 và 13.1.5.

Các sản phẩm F5 khác như BIG-IQ Centralized Management, F5OS-A, F5OS-C và Traffix SDC không bị ảnh hưởng bởi CVE-2022-1388.

Ngoài ra, F5 cũng cung cấp các giải pháp thay thế tạm thời cho đến khi các bản vá có thể được áp dụng bằng cách:

- Chặn quyền truy cập iControl REST từ địa chỉ IP

- Chặn quyền truy cập iControl REST từ giao diện quản lý

- Sửa đổi cấu hình BIG-IP httpd

Các lỗ hổng đáng chú ý khác cũng được khắc phục trong bản cập nhật lần này bao gồm các lỗ hổng cho phép kẻ tấn công [đã xác thực] bỏ qua các hạn chế trong Appliance mode để thực thi mã JavaScript tùy ý.

Các thiết bị F5 hiện đang được triển khai rộng rãi trong các mạng doanh nghiệp, vì vậy các tổ chức cần nhanh chóng kiểm tra và áp dụng bản vá sớm nhất có thể để ngăn chặn các khai thác tấn công lạm dụng lỗ hổng này.

Bản vá bảo mật này được phát hành cùng khi Cơ quan bảo mật CISA của Mỹ thêm năm lỗ hổng mới vào Danh mục các lỗ hổng bị khai thác đã biết, bao gồm:

- CVE-2021-1789 và CVE-2019-8506: Hai lỗ hổng nhầm lẫn kiểu (Type Confusion) trong các sản phẩm của Apple

- CVE-2014-4113: Lỗ hổng leo thang đặc quyền trong Microsoft Win32k

- CVE-2014-0322: Lỗ hổng Use-After-Free trong Microsoft Internet Explorer

- CVE-2014-0160: Lỗ hổng tiết lộ thông tin trong OpenSSL

Nguồn: thehackernews.com.

Tín nhiệm mạng | Một lỗ hổng cho phép thực thi mã từ xa mà không cần xác thực đã được phát hiện trong dotCMS-hệ thống quản lý nội dung mã nguồn mở với hơn 10.000 khách hàng sử dụng trên toàn cầu

Tín nhiệm mạng | Google đã phát hành phiên bản xem trước của Privacy Sandbox trên Android 13, cung cấp API Topics và SDK Runtime để tăng cường bảo mật cho người dùng trực tuyến.

Tín nhiệm mạng | Google bắt đầu triển khai tính năng "An toàn dữ liệu" (data safety) mới cho các ứng dụng Android trên Cửa hàng Play để làm nổi bật loại dữ liệu đang được thu thập và chia sẻ với bên thứ ba.

Tín nhiệm mạng | GitHub đã chia sẻ quá trình vi phạm bảo mật của một kẻ tấn công có quyền truy cập và đánh cắp kho lưu trữ bí mật của hàng chục tổ chức.

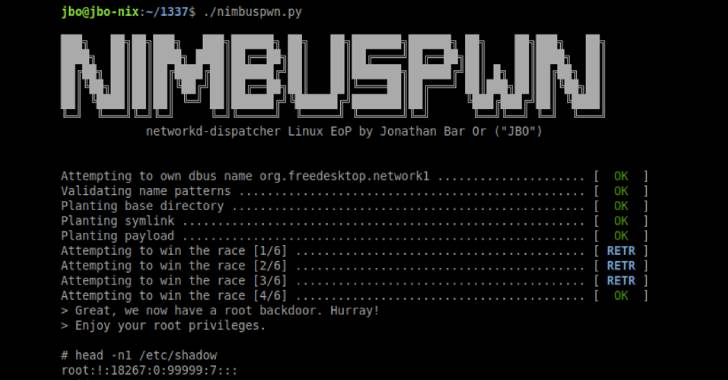

Tín nhiệm mạng | Microsoft đã tiết lộ hai lỗ hổng bảo mật trong hệ điều hành Linux có thể cho phép kẻ tấn công thực hiện một loạt các hoạt động trái phép.

Tín nhiệm mạng | Những kẻ đứng sau botnet Emotet đang thử nghiệm các kỹ thuật tấn công mới sau khi Microsoft vô hiệu hóa Macro VBA theo mặc định