Theo một báo cáo mới từ VulnCheck, hàng ngàn máy chủ Openfire XMPP vẫn chưa được vá lỗ hổng có độ nghiêm trọng mức cao được tiết lộ gần đây và dễ bị khai thác tấn công.

Có định danh CVE-2023-32315 (điểm CVSS: 7.5), lỗ hổng liên quan đến lỗi path traversal trong giao diện quản trị của Openfire, có thể cho phép kẻ tấn công không được xác thực truy cập vào các trang bị hạn chế dành riêng cho người dùng đặc quyền.

Lỗ hổng ảnh hưởng đến tất cả các phiên bản phần mềm được phát hành kể từ tháng 4 năm 2015, bắt đầu từ phiên bản 3.10.0, và đã được khắc phục bởi nhà phát triển Ignite Realtime vào đầu tháng 5 này trong các phiên bản 4.6.8, 4.7.5 và 4.8.0.

Lỗ hổng đã bị tin tặc khai thác trong thực tế, bao gồm những kẻ tấn công liên quan đến phần mềm độc hại botnet tiền điện tử Kinsing (còn gọi là Money Libra).

Một cuộc kiểm tra trên Shodan do công ty bảo mật thực hiện cho thấy trong số hơn 6.300 máy chủ Openfire có thể truy cập thông qua internet, khoảng 50% trong số đó đang chạy các phiên bản bị ảnh hưởng bởi CVE-2023-32315.

VulnCheck cho biết việc khai thác thành công lỗ hổng có thể cho phép kẻ tấn công tải lên plugin để thực thi mã mà không cần phải tạo tài khoản quản trị viên, điều này khiến nó trở nên lén lút và có giá trị hơn đối với các tác nhân đe dọa.

Baines cho biết: “Không cần xác thực, plugin sẽ được chấp nhận và cài đặt”. "Sau đó, web shell có thể được truy cập mà không cần xác thực bằng cách lợi dụng path traversal".

"Phương pháp này giúp loại bỏ yêu cầu đăng nhập khỏi lịch sử (log) kiểm tra bảo mật và ngăn thông báo 'plugin đã tải lên' được ghi lại. Đây là một vấn đề khá lớn vì nó không để lại bằng chứng nào trong log kiểm tra bảo mật."

Công ty cho biết dấu hiệu nhận biết duy nhất cho thấy có điều gì đó độc hại đang diễn ra là log được lưu trong tệp openfire.log mà kẻ tấn công có thể xóa bằng cách sử dụng CVE-2023-32315.

Với việc lỗ hổng đã bị khai thác trong các cuộc tấn công trong thực tế, người dùng nên nhanh chóng cập nhật lên các phiên bản mới nhất để bảo vệ mình khỏi các mối đe dọa tiềm ẩn.

Nguồn: thehackernews.com.

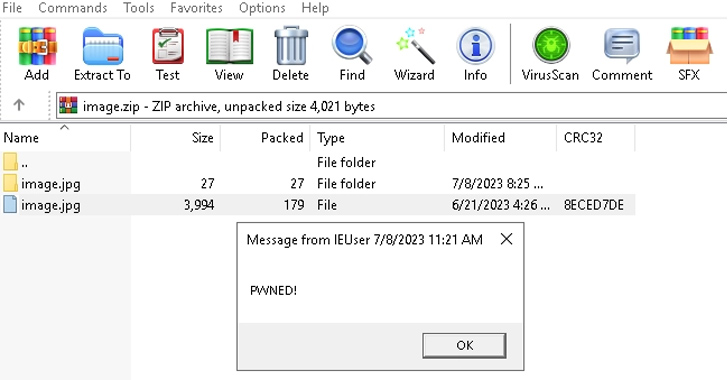

Tín nhiệm mạng | Một lỗ hổng bảo mật được vá gần đây trong phần mềm lưu trữ WinRAR phổ biến đã bị khai thác dưới dạng zero-day kể từ tháng 4 năm 2023, theo tiết lộ của Group-IB.

Tín nhiệm mạng | Meta đã một lần nữa tái khẳng định kế hoạch triển khai hỗ trợ mã end-to-end theo mặc định cho các tin nhắn trò chuyện của người dùng trên Messenger vào cuối năm nay.

Tín nhiệm mạng | Hàng loạt các phần mềm độc hại Android mới đã được các nhà nghiên cứu bảo mật phát hiện và cảnh báo trong năm 2023, đáng lưu ý trong số đó là các banking trojan nhắm mục tiêu vào lĩnh vực tài chính, ngân hàng.

Tín nhiệm mạng | Google đang thử nghiệm một tính năng mới trong trình duyệt Chrome sẽ cảnh báo người dùng khi một tiện ích đã cài đặt bị xóa khỏi Cửa hàng ứng dụng của Chrome.

Tín nhiệm mạng | Một lỗ hổng bảo mật có độ nghiêm trọng mức cao đã được phát hiện trong tiện ích WinRAR có khả năng bị kẻ xấu khai thác để thực thi mã từ xa trên các hệ thống Windows.

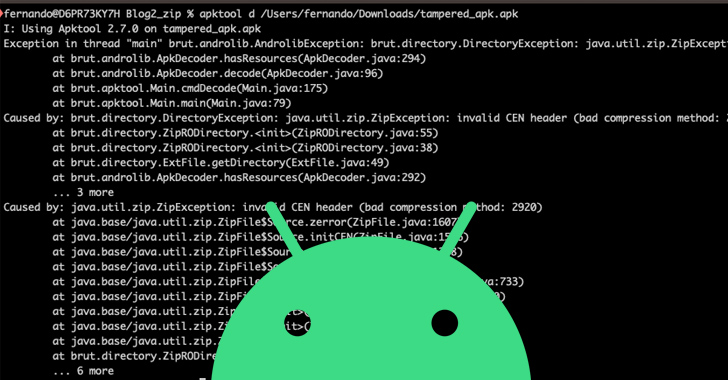

Tín nhiệm mạng | Các tác nhân đe dọa đang sử dụng các tệp phần mềm Android (APK) với các phương pháp nén mới chưa được xác định hoặc không được hỗ trợ để tránh bị phân tích bởi các công cụ chống mã độc.