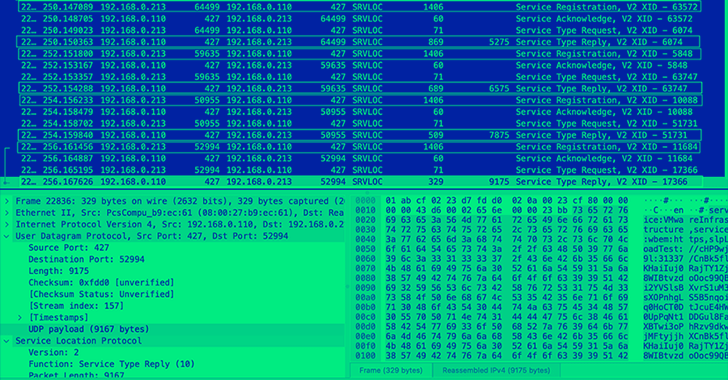

Một lỗ hổng bảo mật có độ nghiêm trọng mức cao ảnh hưởng đến Giao thức Vị trí Dịch vụ (Service Location Protocol - SLP) có thể bị khai thác để thực hiện các cuộc tấn công từ chối dịch vụ quy mô lớn nhằm vào các mục tiêu.

Các nhà nghiên cứu cho biết “những kẻ tấn công có thể khai thác lỗ hổng này để khởi chạy các cuộc tấn công từ chối dịch vụ (DoS) khuếch đại lớn với hệ số cao tới 2200 lần, có khả năng khiến nó trở thành một trong những cuộc tấn công khuếch đại lớn nhất từng được báo cáo”.

Lỗ hổng, có định danh CVE-2023-29552 (điểm CVSS: 8,6), ảnh hưởng đến hơn 2.000 tổ chức trên toàn cầu và hơn 54.000 thiết bị đang chạy SLP có thể truy cập qua internet, bao gồm VMWare ESXi Hypervisor, máy in Konica Minolta, Bộ định tuyến Planex, Mô-đun quản lý tích hợp IBM (IMM), SMC IPMI và 665 loại sản phẩm khác.

10 quốc gia hàng đầu có các tổ chức đang triển khai SLP có thể bị khai thác là Mỹ, Vương quốc Anh, Nhật Bản, Đức, Canada, Pháp, Ý, Brazil, Hà Lan và Tây Ban Nha.

SLP là giao thức giúp máy tính và các thiết bị khác có thể tìm thấy các dịch vụ trong mạng cục bộ như máy in, máy chủ tệp tin và các tài nguyên mạng khác.

Khai thác thành công CVE-2023-29552 có thể cho phép kẻ tấn công lợi dụng các thiết bị bị ảnh hưởng để thực hiện một cuộc tấn công khuếch đại phản xạ (reflection amplification attack ) và áp đảo máy chủ mục tiêu bằng lưu lượng giả.

Để thực hiện, tất cả những gì kẻ tấn công cần làm là tìm một máy chủ SLP trên cổng UDP 427 và đăng ký "các dịch vụ cho đến khi SLP từ chối đăng ký", sau đó liên tục giả mạo yêu cầu dịch vụ đó với IP của nạn nhân làm địa chỉ nguồn.

Một cuộc tấn công kiểu này có thể tạo ra hệ số khuếch đại lên tới 2.200, dẫn đến các cuộc tấn công DoS quy mô lớn. Để giảm thiểu rủi ro, người dùng nên tắt SLP trên các hệ thống được kết nối trực tiếp với internet hoặc lọc lưu lượng truy cập trên cổng UDP và TCP 427.

Công ty bảo mật web Cloudflare dự đoán "mức độ phổ biến của các cuộc tấn công DDoS dựa trên SLP sẽ tăng đáng kể trong những tuần tới" khi các tác nhân đe dọa thử nghiệm phương pháp khuếch đại DDoS mới.

Các nhà nghiên cứu lưu ý rằng “điều quan trọng khác là cần phải tăng cường biện pháp xác thực và kiểm soát truy cập, chỉ cho phép người dùng được ủy quyền truy cập đúng tài nguyên mạng, với quyền truy cập được giám sát và kiểm tra chặt chẽ”.

Những phát hiện này được đưa ra khi một lỗ hổng hai năm tuổi hiện đã được vá trong quá trình triển khai SLP của VMware đã bị khai thác bởi những kẻ có liên quan đến phần mềm ransomware ESXiArgs trong các cuộc tấn công trên diện rộng vào đầu năm nay.

Nguồn: thehackernews.com.

Tín nhiệm mạng | VMware đã phát hành các bản cập nhật bảo mật để giải quyết các lỗ hổng zero-day có thể được kết hợp để dẫn đến thực thi mã trên các hệ thống chạy phiên bản chưa được vá của công cụ ảo hóa phần mềm Workstation và Fusion của công ty.

Tín nhiệm mạng | VirusTotal đã công bố về việc ra mắt tính năng phân tích mã dựa trên trí tuệ nhân tạo mới có tên là Code Insight.

Tín nhiệm mạng | Lazarus, nhóm tin tặc khét tiếng của Bắc Triều Tiên đứng sau cuộc tấn công chuỗi cung ứng nhắm vào 3CX, cũng đã xâm phạm hai tổ chức cơ sở hạ tầng quan trọng trong lĩnh vực điện và năng lượng và hai doanh nghiệp khác bằng cách sử dụng ứng dụng X_TRADER bị nhiễm trojan.

Tín nhiệm mạng | Tiết lộ về lỗ hổng zero-day trong Google Cloud Platform (GCP) có thể cho phép các tác nhân đe dọa ẩn giấu ứng dụng độc hại, không thể xóa được, bên trong tài khoản Google của nạn nhân.

Tín nhiệm mạng | Cisco và VMware đã phát hành các bản cập nhật bảo mật để giải quyết các lỗ hổng bảo mật nghiêm trọng trong các sản phẩm của họ mà các tác nhân độc hại có thể khai thác để thực thi mã tùy ý trên các hệ thống bị ảnh hưởng.

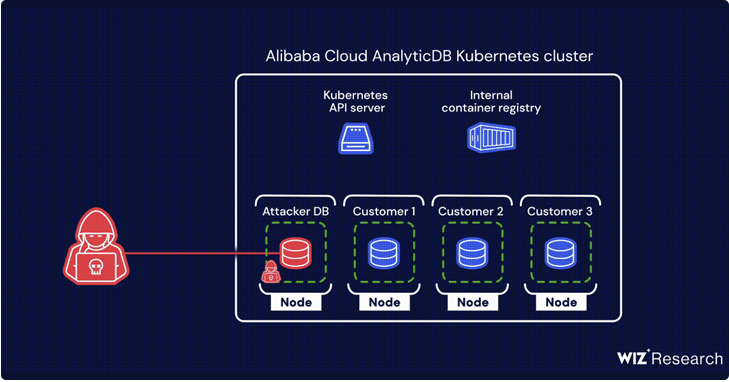

Tín nhiệm mạng | Nhóm hai lỗ hổng nghiêm trọng đã được tìm thấy trong ApsaraDB RDS cho PostgreSQL và AnalyticDB cho PostgreSQL của Alibaba Cloud. Các lỗ hổng này có thể bị khai thác để vi phạm các cơ chế bảo vệ cách ly đối tượng thuê và truy cập dữ liệu nhạy cảm của các khách hàng khác.