Bốn dịch vụ Microsoft Azure khác nhau đã được phát hiện có chứa các lỗ hổng cho phép tấn công giả mạo yêu cầu phía máy chủ (SSRF). Các cuộc tấn công này có thể bị khai thác để truy cập trái phép vào dữ liệu trên cloud.

Các lỗ hổng bảo mật được Orca phát hiện từ ngày 8 tháng 10 đến ngày 2 tháng 12 năm 2022 trong các dịch vụ Azure API Management, Azure Functions, Azure Machine Learning và Azure Digital Twins, hiện đã được Microsoft giải quyết.

Trong một báo cáo, nhà nghiên cứu Lidor Ben Shitrit của Orca cho biết: "Các lỗ hổng Azure SSRF cho phép kẻ tấn công quét (scan) các cổng (port) cục bộ, tìm kiếm các dịch vụ đang chạy, các endpoint và tệp nhạy cảm - cung cấp thông tin có giá trị có thể dùng để khai thác giành quyền truy cập ban đầu và xác định vị trí thông tin nhạy cảm để nhắm mục tiêu".

Hai trong số các lỗ hổng ảnh hưởng đến Azure Functions và Azure Digital Twins, có thể bị lạm dụng mà không yêu cầu bất kỳ kiểm tra xác thực nào, cho phép tác nhân đe dọa chiếm quyền kiểm soát máy chủ mà không cần có tài khoản Azure.

Các cuộc tấn công SSRF có thể gây ra hậu quả nghiêm trọng như cho phép kẻ tấn công đọc hoặc sửa đổi trái phép tài nguyên nội bộ, tệ hơn là chuyển hướng tấn công sang các hệ thống khác, xâm phạm vào các hệ thống không được truy cập để thu thập các dữ liệu có giá trị.

Ba trong số các lỗ hổng được xếp ở mức Cao, trong khi lỗ hổng SSRF ảnh hưởng đến Azure Machine Learning được xếp ở mức Thấp. Tất cả các lỗ hổng có thể bị lạm dụng để thao túng một máy chủ thực hiện các cuộc tấn công tiếp theo vào các mục tiêu trong mạng.

Bốn lỗ hổng SSRF bao gồm:

- Unauthenticated SSRF (lỗ hổng SSRF không yêu cầu xác thực) trên Azure Digital Twins Explorer thông qua endpoint /proxy/blob có thể bị khai thác để nhận phản hồi từ bất kỳ dịch vụ nào có hậu tố "blob.core.windows[.]net"

- Unauthenticated SSRF trên Azure Functions có thể bị khai thác để liệt kê các cổng cục bộ và truy cập các endpoint nội bộ

- Authenticated SSRF (lỗ hổng SSRF có yêu cầu xác thực) trên dịch vụ Quản lý API Azure có thể bị khai thác để liệt kê các cổng nội bộ, bao gồm một cổng được liên kết với dịch vụ quản lý mã nguồn mà sau đó có thể được sử dụng để truy cập các tệp nhạy cảm

- Authenticated SSRF trên dịch vụ Azure Machine Learning thông qua endpoint /datacall/streamcontent có thể bị khai thác để đọc nội dung từ các endpoint tùy ý.

Để giảm thiểu các mối đe dọa như vậy, các tổ chức nên xác thực tất cả đầu vào, đảm bảo rằng các máy chủ được thiết lập cấu hình để chỉ cho phép lưu lượng truy cập vào và ra cần thiết, tránh cấu hình sai và tuân thủ nguyên tắc đặc quyền tối thiểu (PoLP).

Nguồn: thehackernews.com.

Tín nhiệm mạng | Một cơ sở hạ tầng lớn gồm hơn 250 tên miền đang được sử dụng để phát tán mã độc đánh cắp thông tin như Raccoon và Vidar kể từ đầu năm 2020.

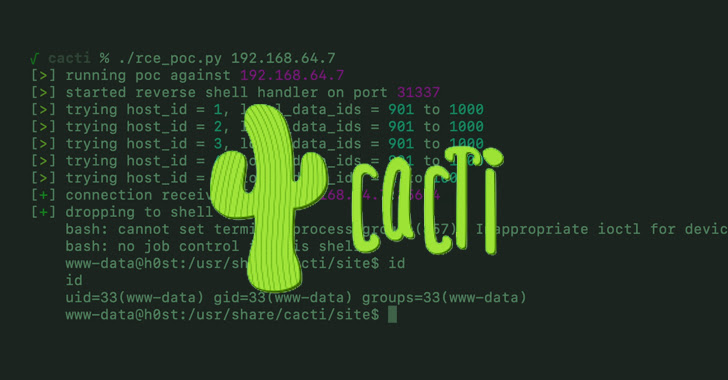

Tín nhiệm mạng | Phần lớn các máy chủ Cacti có kết nối internet chưa vá lỗ hổng bảo mật nghiêm trọng mới được tiết lộ gần đây đang bị tin tặc khai thác tấn công.

Tín nhiệm mạng | Phát hiện nhiều lỗ hổng kiến trúc trong bộ điều khiển logic lập trình (programmable logic controllers-PLC) SIMATIC và SIPLUS S7-1500 của Siemens có thể bị kẻ xấu khai thác để lén cài đặt firmware độc hại trên các thiết bị bị ảnh hưởng và chiếm quyền kiểm soát thiết bị.

Tín nhiệm mạng | Twitter cho biết cuộc điều tra của họ không phát hiện bằng chứng nào cho thấy dữ liệu của người dùng được rao bán trực tuyến có được bằng cách khai thác bất kỳ lỗ hổng bảo mật nào trong hệ thống của họ.

Tín nhiệm mạng | Nhóm APT được gọi là StrongPity đã nhắm mục tiêu người dùng Android bằng phần mềm trojan giả mạo ứng dụng Telegram thông qua một trang web mạo danh dịch vụ trò chuyện video Shagle.

Tín nhiệm mạng | Các bản vá Patch Tuesday đầu tiên do Microsoft phát hành trong năm 2023 đã giải quyết tổng cộng 98 lỗ hổng bảo mật, trong đó có một lỗ hổng đang bị khai thác trong thực tế.