Hai lỗ hổng ảnh hưởng đến một số phiên bản của Jupiter X Core, một plugin dùng để thiết lập trang web WordPress và WooC Commerce, cho phép chiếm đoạt tài khoản và tải tệp lên mà không yêu cầu xác thực.

Jupiter X Core là công cụ hỗ trợ chỉnh sửa hình ảnh dễ sử dụng và tiện lợi, một phần của Jupiter X theme, được sử dụng trên hơn 172.000 trang web.

Rafie Muhammad, nhà phân tích tại công ty bảo mật WordPress Patchstack, đã phát hiện ra hai lỗ hổng nghiêm trọng và báo cáo chúng với ArtBee, nhà phát triển Jupiter X Core, người đã giải quyết các lỗ hổng vào đầu tháng này.

Lỗ hổng đầu tiên, CVE-2023-38388, cho phép tải tệp lên mà không cần xác thực, điều này có thể dẫn đến việc thực thi mã tùy ý trên máy chủ.

Sự cố bảo mật có điểm nghiêm trọng là 9,0 (trên thang 10) và ảnh hưởng đến tất cả các phiên bản JupiterX Core từ 3.3.5 trở về trước. Nhà phát triển đã khắc phục sự cố trong phiên bản 3.3.8 của plugin.

CVE-2023-38388 phát sinh do thiếu kiểm tra xác thực dữ liệu đầu vào trong chức năng 'upload_files' của plugin mà bất kỳ ai cũng có thể gọi từ giao diện người dùng.

Bản vá của nhà cung cấp đã bổ sung các phương pháp kiểm tra và ngăn chặn việc tải lên các loại tệp nguy hiểm cho chức năng này.

Lỗ hổng thứ hai, CVE-2023-38389, cho phép kẻ tấn công không cần xác thực chiếm quyền kiểm soát bất kỳ tài khoản người dùng WordPress nào nếu biết địa chỉ email người dùng. Lỗ hổng có điểm nghiêm trọng là 9,8 và ảnh hưởng đến tất cả các phiên bản của Jupiter X Core từ 3.3.8 trở xuống.

ArtBees đã khắc phục sự cố vào ngày 9 tháng 8 bằng cách phát hành phiên bản 3.4.3. Tất cả người dùng plugin được khuyến nghị cập nhật lên phiên bản mới nhất này.

Rafie Muhammad giải thích rằng vấn đề cơ bản là chức năng 'ajax_handler' trong quy trình đăng nhập Facebook của plugin đã cho phép người dùng chưa được xác thực thiết lập meta 'social-media-user-facebook-id' của bất kỳ người dùng WordPress với giá trị tùy ý thông qua chức năng 'set_user_facebook_id'.

Vì giá trị meta này được sử dụng để xác thực người dùng trong WordPress nên kẻ tấn công có thể lạm dụng nó để xác thực với tư cách là bất kỳ người dùng đã đăng ký trên trang web, bao gồm cả quản trị viên, miễn là họ sử dụng đúng địa chỉ email.

Giải pháp của ArtBees là lấy địa chỉ email cần thiết và ID người dùng duy nhất trực tiếp từ API xác thực của Facebook, đảm bảo tính hợp pháp của quá trình đăng nhập.

Người dùng plugin JupiterX Core nên nâng cấp lên phiên bản 3.4.3 càng sớm càng tốt để giảm thiểu rủi ro nghiêm trọng do hai lỗ hổng gây ra.

Nguồn: bleepingcomputer.com.

Tín nhiệm mạng | Hàng ngàn máy chủ Openfire XMPP vẫn chưa được vá lỗ hổng có độ nghiêm trọng mức cao được tiết lộ gần đây và dễ bị khai thác tấn công.

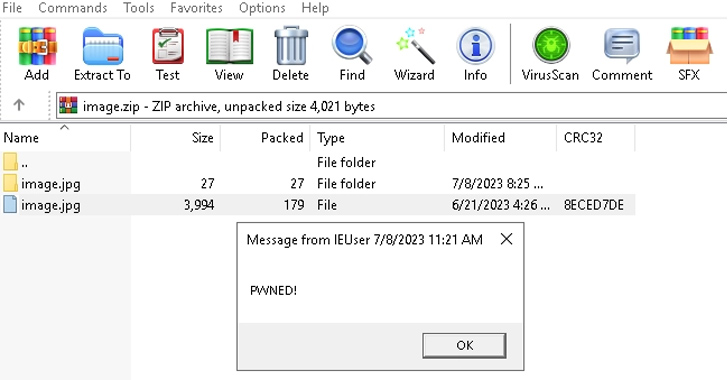

Tín nhiệm mạng | Một lỗ hổng bảo mật được vá gần đây trong phần mềm lưu trữ WinRAR phổ biến đã bị khai thác dưới dạng zero-day kể từ tháng 4 năm 2023, theo tiết lộ của Group-IB.

Tín nhiệm mạng | Meta đã một lần nữa tái khẳng định kế hoạch triển khai hỗ trợ mã end-to-end theo mặc định cho các tin nhắn trò chuyện của người dùng trên Messenger vào cuối năm nay.

Tín nhiệm mạng | Hàng loạt các phần mềm độc hại Android mới đã được các nhà nghiên cứu bảo mật phát hiện và cảnh báo trong năm 2023, đáng lưu ý trong số đó là các banking trojan nhắm mục tiêu vào lĩnh vực tài chính, ngân hàng.

Tín nhiệm mạng | Google đang thử nghiệm một tính năng mới trong trình duyệt Chrome sẽ cảnh báo người dùng khi một tiện ích đã cài đặt bị xóa khỏi Cửa hàng ứng dụng của Chrome.

Tín nhiệm mạng | Một lỗ hổng bảo mật có độ nghiêm trọng mức cao đã được phát hiện trong tiện ích WinRAR có khả năng bị kẻ xấu khai thác để thực thi mã từ xa trên các hệ thống Windows.