Một lỗ hổng Windows 10 năm tuổi vẫn đang bị khai thác trong các cuộc tấn công để làm cho các tệp thực thi độc hại có vẻ như được ký hợp pháp. Bản vá cho lỗ hổng đã được Microsoft phát hành như một tùy chọn (opt-in) không bắt buộc và sẽ bị xóa sau khi nâng cấp lên Windows 11.

Mới đây, công ty truyền thông VoIP 3CX đã bị xâm phạm để triển khai các phiên bản trojan của ứng dụng máy tính để bàn Windows trong một cuộc tấn công chuỗi cung ứng quy mô lớn.

Trong cuộc tấn công này, hai tệp DLL được sử dụng bởi ứng dụng máy tính để bàn Windows đã được thay thế bằng các phiên bản độc hại dùng để tải xuống mã độc đánh cắp thông tin trên máy bị xâm phạm. Một trong đó là một DLL hợp pháp, được ký bởi Microsoft có tên d3dcompiler_47.dll, đã được sửa đổi để tích hợp thêm một payload độc hại.

Đáng chú ý, ngay cả khi tệp đã bị sửa đổi, Windows vẫn hiển thị tệp dưới dạng được ký chính xác bởi Microsoft.

Việc ký vào một tệp thực thi, như tệp DLL hoặc EXE, nhằm đảm bảo với người dùng Windows rằng tệp đó đã được xác thực và không bị sửa đổi để chứa mã độc.

Khi một tệp thực thi đã ký được sửa đổi, Windows sẽ hiển thị thông báo cho biết "chữ ký số của đối tượng không được xác minh". Tuy nhiên, trong trường hợp này, mặc dù d3dcompiler_47.dll DLL đã được sửa đổi, nhưng nó vẫn hiển thị là đã được ký trong Windows.

Will Dormann, nhà phân tích lỗ hổng tại ANALYGENCE, cho biết rằng DLL này đang khai thác lỗ hổng CVE-2013-3900, một "lỗi xác thực chữ ký WinVerifyTrust".

Microsoft đã tiết lộ lỗ hổng này vào tháng 12 năm 2013 và giải thích rằng có thể thêm nội dung vào phần chữ ký mã xác thực (cấu trúc WIN_CERTIFICATE) trong tệp thực thi đã ký mà không làm mất hiệu lực chữ ký.

Như Dormann giải thích, chương trình cài đặt Google Chrome cũng đã sử dụng tính năng này để có thể thêm dữ liệu vào cấu trúc Authenticode để xác định xem người dùng có chọn "gửi số liệu thống kê sử dụng và báo cáo sự cố cho Google hay không". Khi được cài đặt, Google Chrome sẽ kiểm tra chữ ký mã xác thực cho dữ liệu này để xác định xem có nên bật báo cáo chẩn đoán hay không.

Microsoft cuối cùng đã quyết định đưa ra bản vá tùy chọn, có thể là do nó sẽ làm mất hiệu lực các tệp thực thi hợp lệ đã ký trước đó.

"Vào ngày 10/12/2013, Microsoft đã phát hành bản cập nhật cho tất cả các bản phát hành được hỗ trợ của Microsoft Windows, thay đổi cách xác minh chữ ký đối với các tệp nhị phân được ký bằng định dạng chữ ký Windows Authenticode". "Thay đổi này có thể được bật như một tùy chọn".

"Khi được bật, việc xác minh chữ ký Windows Authenticode sẽ không còn cho phép thông tin không liên quan trong cấu trúc WIN_CERTIFICATE và Windows sẽ không còn nhận ra các tệp nhị phân không tuân thủ như đã ký".

Bây giờ là gần mười năm sau, lỗ hổng được biết là đã bị khai thác bởi nhiều tác nhân đe dọa. Tuy nhiên, bản vá cho nó vẫn là một tùy chọn chỉ có thể được kích hoạt bằng cách chỉnh sửa Windows Registry theo cách thủ công.

Để kích hoạt bản vá này, người dùng Windows trên hệ thống 64 bit có thể thực hiện các thay đổi Registry như sau:

Khi các khóa Registry này được bật, bạn có thể thấy cách Microsoft xác thực chữ ký khác nhau như thế nào đối với d3dcompiler_47.dll DLL độc hại đã đề cập.

Phần xác minh chữ ký không còn (hình bên phải) sau khi bản vá được áp dụng

Tuy nhiên, ngay cả khi đã thêm các khóa Registry để áp dụng bản sửa lỗi, chúng vẫn sẽ bị xóa sau khi bạn nâng cấp lên Windows 11, khiến thiết bị của bạn dễ bị tấn công trở lại.

Vì lỗ hổng này đã bị lạm dụng trong các cuộc tấn công gần đây, như tấn công chuỗi cung ứng 3CX và chiến dịch phát tán mã độc Zloader vào tháng 1, nên nó cần được xem xét để khắc phục, ngay cả khi điều đó gây bất tiện cho các nhà phát triển.

Tuy vậy, hầu hết người dùng không biết về lỗ hổng này và họ có thể cho rằng một tệp độc hại là đáng tin cậy.

Dormann cảnh báo rằng: “Khi việc vá lỗi không bắt buộc, số đông người dùng sẽ không được bảo vệ”. Mặc dù điều này có thể gây ra sự cố với một số chương trình cài đặt, như Google Chrome, nhưng sự bất tiện này có thể chấp nhận để bạn được bảo vệ tốt hơn.

Microsoft hiện chưa có phản hồi gì về việc lỗ hổng này tiếp tục bị lạm dụng và bản vá cho nó vẫn chỉ là một tùy chọn không bắt buộc.

Nguồn: bleepingcomputer.com.

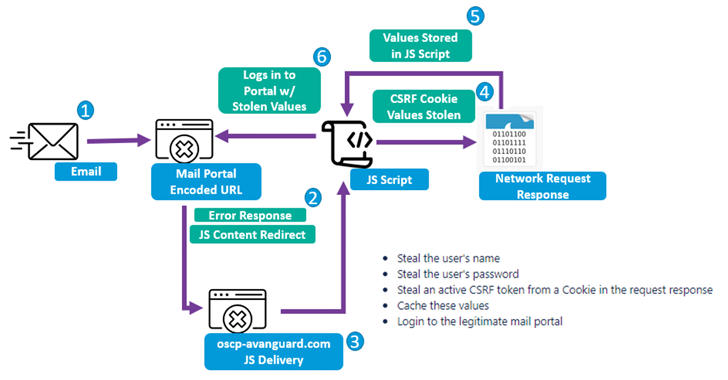

Tín nhiệm mạng | Nhóm đe dọa APT Winter Vivern (TA473) hiện đang nhắm mục tiêu vào các quan chức ở Châu Âu và Mỹ trong một chiến dịch gián điệp mạng đang diễn ra.

Tín nhiệm mạng | Hơn một nghìn người, bao gồm các giáo sư và nhà phát triển trí tuệ nhân tạo (AI), đã cùng ký vào một bức thư ngỏ gửi tới tất cả các phòng thí nghiệm trí tuệ nhân tạo, kêu gọi họ tạm dừng phát triển và đào tạo các hệ thống AI mạnh hơn GPT-4 trong ít nhất sáu tháng

Tín nhiệm mạng | Nhóm thanh khoản token SafeMoon đã bị mất 8,9 triệu đô la sau khi một tin tặc khai thác chức năng hợp đồng thông minh mới được thiết kế để ‘thổi phồng giá’ của các token, cho phép người dùng bán SafeMoon với giá cao hơn nhiều.

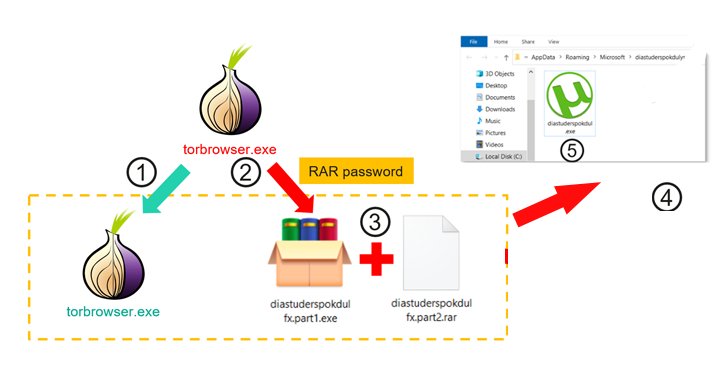

Tín nhiệm mạng | Các phiên bản trojan hóa của phần mềm cài đặt trình duyệt ẩn danh TOR đang được sử dụng để nhắm mục tiêu người dùng ở Nga và Đông Âu bằng mã độc clipper được thiết kế để đánh cắp tiền điện tử kể từ tháng 9 năm 2022

Tín nhiệm mạng | Conor Brian Fitzpatrick, người sáng lập 20 tuổi và quản trị viên của điễn đàn hack BreachForums, hiện không còn tồn tại, đã chính thức bị buộc tội tại Mỹ với âm mưu thực hiện hành vi gian lận thiết bị truy cập.

Tín nhiệm mạng | Apple đã phát hành bản cập nhật mới cho các bản vá được phát hành vào tháng trước để giải quyết lỗ hổng zero-day đã bị khai thác trong thực tế cho các máy iPhone và iPad cũ hơn.