Kẻ đứng sau một trojan ngân hàng Android mới có tên SharkBot đã tìm cách vượt qua các kiểm tra bảo mật của Cửa hàng Google Play bằng cách giả dạng ứng dụng chống virus.

SharkBot xuất hiện lần đầu tiên vào tháng 11 năm 2021. Giống với các mã độc TeaBot, FluBot, và Oscorp (UBEL), nó là một loại trojan tài chính có khả năng lấy cắp thông tin đăng nhập để chuyển tiền trái phép từ các thiết bị bị xâm nhập bằng cách phá vỡ cơ chế xác thực đa yếu tố.

SharkBot có khả năng thực hiện các giao dịch trái phép thông qua Hệ thống chuyển tiền tự động (ATS), khác với TeaBot, yêu cầu kẻ tấn công trực tiếp tương tác với các thiết bị bị nhiễm để thực hiện các hoạt động độc hại.

Các nhà phân tích mã độc tại công ty bảo mật NCC Group cho biết "Các tính năng ATS cho phép phần mềm độc hại nhận danh sách các sự kiện xảy ra khi chuyển tiền và mô phỏng chúng".

"Nó có thể mô phỏng các thao tác chạm/nhấp và nhấn nút, không chỉ được dùng để tự động chuyển tiền mà còn dùng để cài đặt các ứng dụng hoặc thành phần độc hại khác."

Nói cách khác, ATS được sử dụng để đánh lừa hệ thống phát hiện gian lận của ngân hàng bằng cách mô phỏng cùng một chuỗi hành động mà người dùng sẽ thực hiện, để thực hiện chuyển tiền bất hợp pháp.

Phiên bản mới nhất của mã độc được phát hiện vào ngày 28 tháng 2 trong một số ứng dụng trên Google Play. Các ứng dụng này sử dụng chức năng Trả lời trực tiếp của Android để lây nhiễm đến các thiết bị khác, khiến nó trở thành trojan ngân hàng thứ hai sau FluBot có khả năng “sâu hóa” (wormable).

Tất cả các ứng dụng độc hại đều được cập nhật vào ngày 10 tháng 2, với khoảng 57.000 lượt cài đặt cho đến nay.

Danh sách các ứng dụng độc hại bao gồm:

- Antivirus, Super Cleaner (com.abbondioendrizzi.antivirus.supercleaner) - hơn 1.000 lượt cài đặt

- Atom Clean-Booster, Antivirus (com.abbondioendrizzi.tools.supercleaner) - Hơn 500 lượt cài đặt

- Alpha Antivirus, Cleaner (com.pagnotto28.sellsourcecode.alpha) - hơn 5.000 lượt cài đặt

Powerful Cleaner, Antivirus (com.pagnotto28.sellsourcecode.supercleaner) - hơn 50.000 lượt cài đặt

SharkBot còn cho phép đối tượng khai thác chèn các lớp phủ lên trên các ứng dụng ngân hàng chính thức để lấy cắp thông tin đăng nhập, ghi lại các lần nhấn phím và giành toàn quyền điều khiển từ xa đối với các thiết bị nếu nạn nhân cấp cho nó quyền Accessibility Services.

Phát hiện được đưa ra một tuần sau khi các nhà nghiên cứu từ Cleafy tiết lộ chi tiết về một biến thể TeaBot mới được tìm thấy trong Play Store, được thiết kế để nhắm mục tiêu đến người dùng của hơn 400 ứng dụng tài chính và ngân hàng, bao gồm các ứng dụng từ Nga, Trung Quốc và Mỹ.

Nguồn: thehackernews.com.

Tín nhiệm mạng | Mozilla đã phát hành các bản cập nhật phần mềm cho trình duyệt Firefox để khắc phục hai lỗ hổng zero-day đã và đang bị khai thác trong thực tế.

Tín nhiệm mạng | Mới đây, nhóm ransomware Lapsus$ đã làm rò rỉ một tập dữ liệu bí mật lớn được cho là của Samsung Electronics-một công ty điện tử lớn của Hàn Quốc.

Tín nhiệm mạng | Cisco đã phát hành các bản vá để khắc phục các lỗ hổng bảo mật nghiêm trọng ảnh hưởng đến Expressway Series và Máy chủ truyền thông video TelePresence VCS, cho phép tin tặc leo thang đặc quyền và thực thi mã tùy ý.

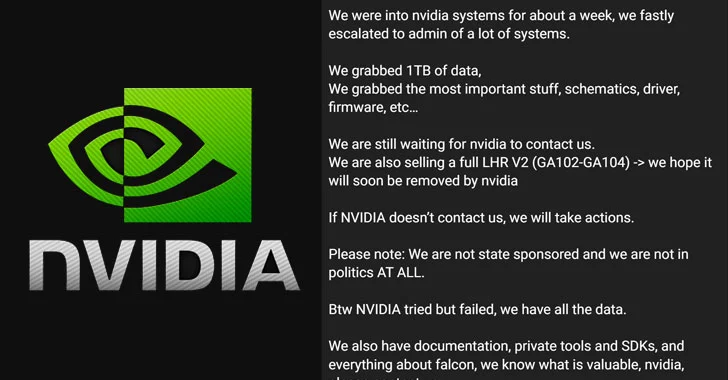

Tín nhiệm mạng | Công ty sản xuất chip NVIDIA xác nhận bị tin tặc tấn công và xâm phạm vào dữ liệu nhạy cảm, bao gồm mã nguồn liên quan đến công nghệ Deep Learning Super Sampling

Tín nhiệm mạng | Các lỗ hổng nghiêm trọng trong VoIPmonitor cho phép kẻ tấn công không cần xác thực có thể leo thang đặc quyền lên cấp quản trị viên và thực thi lệnh tùy ý.

Tín nhiệm mạng | Năm lỗ hổng bảo mật trong thư viện truyền thông đa phương tiện mã nguồn mở PJSIP có thể bị lạm dụng để thực thi mã tùy ý và từ chối dịch vụ (DoS) trong các ứng dụng sử dụng giao thức stack.