Một nhà nghiên cứu đã công bố mã khai thác cho một lỗ hổng thực thi mã từ xa (RCE), có định danh CVE-2023-33733, ảnh hưởng đến ReportLab Toolkit, một thư viện Python phổ biến được sử dụng trong nhiều dự án để tạo tệp PDF từ tệp đầu vào HTML.

Mã khai thác (PoC) cho lỗ hổng đã được tiết lộ công khai vào ngày 30 tháng 5 năm 2023 trên GitHub cùng với một bài viết chia sẻ chi tiết kỹ thuật về lỗ hổng, do đó làm tăng khả lỗ hổng bị khai thác ngoài thực tế.

ReportLab Toolkit được nhiều dự án sử dụng dưới dạng thư viện PDF và có khoảng 3,5 triệu lượt tải xuống hàng tháng trên PyPI.

Vượt qua bản vá lỗi cũ

Lỗ hổng bắt nguồn từ khả năng vượt qua các biện pháp hạn chế được triển khai trong môi trường sandbox của 'rl_safe_eval' nhằm ngăn chặn việc thực thi mã độc hại, dẫn đến việc kẻ tấn công truy cập vào các hàm nguy hiểm tiềm ẩn có sẵn của Python.

Hàm 'rl_safe_eval' là một biện pháp để ngăn chặn sự cố thực thi mã từ xa tương tự đã được phát hiện vào năm 2019.

PoC lợi dụng hàm 'type' có sẵn giúp tạo một lớp (class) mới có tên là 'Word', class này kế thừa từ class 'str', nó có thể bỏ qua các kiểm tra an toàn và cấp quyền truy cập vào các thuộc tính nhạy cảm như 'code'.

Tiếp theo, 'type' được tự gọi để vượt qua các kiểm tra eval an toàn liên quan đến các hạn chế về số lượng đối số, cho phép kẻ tấn công lạm dụng hàm 'type' để tạo các class và đối tượng (object) mới.

Điều này cho phép việc xây dựng một hàm độc hại từ bytecode của một hàm đã biên dịch, khi được thực thi, nó có thể thực hiện một hành động tùy ý. Trong thử nghiệm của nhà nghiên cứu, nó gọi một lệnh OS để tạo một tệp có tên ‘exploited’ trong thư mục "/tmp/".

Nhà nghiên cứu của Cure53, Elyas Damej, đã cảnh báo trong bài viết của mình rằng việc khai thác CVE-2023-33733 cũng đơn giản như việc thêm đoạn mã độc hại vào tệp HTML sẽ được chuyển đổi thành PDF trên phần mềm sử dụng thư viện ReportLab.

Damej cho biết vấn đề đã được báo cáo cho các nhà phát triển của ReportLab sau khi phát hiện và bản khắc phục lỗi đã được phát hành trong phiên bản 3.6.13 vào ngày 27 tháng 4 năm 2023. Ông cho biết thêm rằng lỗ hổng ảnh hưởng đến tất cả các phiên bản trước đó của thư viện.

Việc thư viện được sử dụng rộng rãi cùng với mã khai thác đã được công khai khiến nhiều người dùng gặp rủi ro. Các nhà cung cấp phần mềm sử dụng thư viện có thể giải quyết rủi ro tấn công chuỗi cung ứng phát sinh bằng cách áp dụng bản cập nhật bảo mật có sẵn.

Nguồn: bleepingcomputer.com.

Tín nhiệm mạng | Một tác nhân đe dọa đang tìm kiếm trên internet các máy chủ đang chạy Apache NiFi không được bảo vệ để lén lút cài đặt một công cụ khai thác tiền điện tử và tạo điều kiện cho việc lây lan trên mạng.

Tín nhiệm mạng | Một lỗ hổng bảo mật mới đã được tiết lộ trong dịch vụ Cloud SQL của Google Cloud Platform (GCP) có khả năng bị khai thác để giành quyền truy cập vào dữ liệu bí mật.

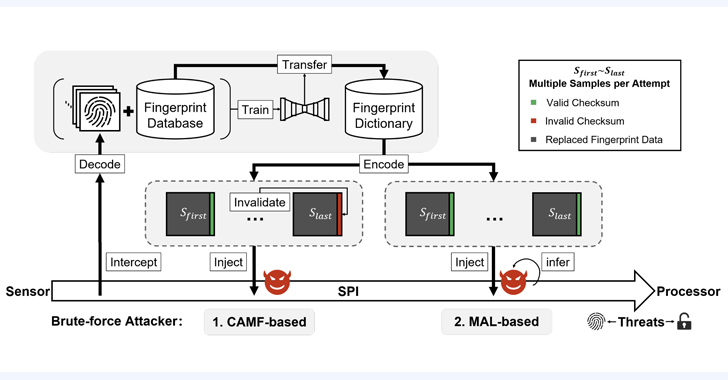

Tín nhiệm mạng | Các nhà nghiên cứu đã phát hiện một kỹ thuật tấn công mới có thể bị lạm dụng để lấy dấu vân tay (fingerprints) trên điện thoại thông minh nhằm vượt qua xác thực người dùng và chiếm quyền kiểm soát thiết bị.

Tín nhiệm mạng | Lazarus, nhóm tin tặc khét tiếng được nhà nước Bắc Triều Tiên hậu thuẫn, hiện đang nhắm mục tiêu các máy chủ web Windows Internet Information Services (IIS) dễ bị tấn công để giành quyền truy cập ban đầu vào mạng công ty.

Tín nhiệm mạng | Một đối tượng nam, 28 tuổi đến từ Fleetwood, Hertfordshire, Vương quốc Anh đã bị kết tội truy cập máy tính trái phép với mục đích phạm tội và tống tiền ông chủ của mình.

Tín nhiệm mạng | GitLab đã phát hành bản cập nhật bảo mật khẩn cấp, phiên bản 16.0.1, để giải quyết một lỗi path traversal có định danh CVE-2023-2825, lỗ hổng đặc biệt nghiêm trọng có điểm CVSS v3.1: 10 trên thang 10.