Tuần trước, Microsoft đã thực hiện các cải tiến đối với các phương pháp giảm thiểu giúp ngăn chặn các hành động khai thác nhằm vào hai lỗ hổng bảo mật chưa được vá trong máy chủ Exchange.

Các lỗ hổng bao gồm CVE-2022-41040 - lỗ hổng giả mạo yêu cầu phía máy chủ (SSRF). và CVE-2022-41082 - lỗ hổng thực thi mã từ xa (RCE) ( chỉ khai thác thành công nếu kẻ tấn công có thể truy cập PowerShell).

Microsoft đã sửa đổi quy tắc chặn (blocking rule) trong IIS Manager từ ".*autodiscover\.json.*Powershell.*" thành "(?=.*autodiscover\.json)(?=.*powershell)."

Dưới đây là các bước để thêm quy tắc chặn sau khi được cập nhật:

- Mở IIS Manager > Chọn Default Web Site.

- Trong mục Feature View, nhấp vào URL Rewrite

- Trong phần Actions ở phía bên phải, nhấp vào Add Rule(s)

- Chọn Request Blocking và bấm OK

- Thêm chuỗi “(?=.*autodiscover\.json)(?=.*powershell).” (không bao gồm dấu ngoặc kép) trong ô nhập pattern. Chọn Regular Expression ở phần Using và chọn Abort Request ở phần How to block sau đó nhấn OK.

- Mở rộng quy tắc vừa thêm: chọn rule với pattern ở trên và nhấp vào Edit trong phần Conditions (dưới phần Actions), thay đổi Condition input từ {URL} thành {REQUEST_URI}.

Ngoài ra, người dùng cũng có thể sử dụng công cụ EOMTv2.ps1 trên các máy chủ vật lý Exchange để cấu hình URL Rewrite giúp giảm thiểu CVE-2022-41040.

Các lỗ hổng còn được gọi là ProxyNotShell, hiện đang bị khai thác rộng rãi trong thực tế và vẫn chưa được Microsoft giải quyết.

Việc khai thác thành công các lỗ hổng có thể cho phép kẻ tấn công [đã xác thực] kết hợp hai lỗ hổng để thực thi mã từ xa trên máy chủ bị ảnh hưởng.

Microsoft cho biết thêm rằng các lỗ hổng có thể đã bị lạm dụng, bởi một tác nhân đe dọa được chính phủ hẫu thuẫn, trong các cuộc tấn công có chủ đích nhằm vào ít hơn 10 tổ chức trên thế giới từ tháng 8 năm 2022.

Trong khi chờ đợi bản vá được phát hành, người dùng nên áp dụng các biện pháp giảm thiểu ngay lập tức để tránh các nguy cơ bị khai thác tấn công.

Nguồn: thehackernews.com.

Tín nhiệm mạng | Một lỗ hổng thực thi mã từ xa nghiêm trọng, hiện chưa được khắc phục, trong nền tảng email của Zimbra đang bị khai thác trong thực tế. Lỗ hổng có định danh CVE-2022-41352, được xếp ở mức nghiêm trọng với điểm CVSS 9.8, cho phép kẻ tấn công tải lên các tệp tùy ý và thực hiện các hành động độc hại trên các máy chủ bị ảnh hưởng.

Tín nhiệm mạng | Cựu Giám đốc bảo mật của Uber, Joseph Sullivan phạm tội vì cố tình che dấu một vụ vi phạm xảy ra vào năm 2016, ảnh hưởng đến những khách hàng và tài xế của công ty.

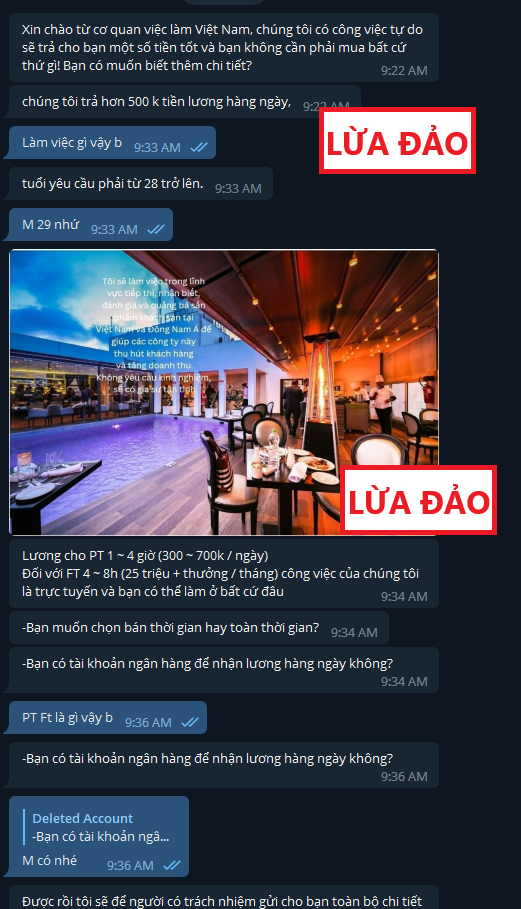

Tín nhiệm mạng | Nắm bắt tâm lý làm ít mà muốn hưởng nhiều của một bộ phận người dân, các đối tượng lừa đảo qua mạng đã bày ra chiêu thức tuyển cộng tác viên làm việc online làm nhiệm vụ mua hàng nhận tiền hoa hồng mức cao và đã dụ được rất nhiều nạn nhân sập bẫy.

Tín nhiệm mạng | Đầu năm học, nhu cầu thi bằng lái xe máy của các bạn sinh viên tăng cao. Cùng với đó những chiêu trò lừa đảo, qua mặt pháp luật xuất hiện ngày càng nhiều. Nhiều đối tượng đã tung các đoạn quảng cáo “làm GPLX giá rẻ”, “làm GPLX lấy ngay”, “bao thi chống trượt” … đánh vào tâm lý các bạn sinh viên năm nhất mới lên Hà Nội, chưa biết rõ mánh khóe của những tay “cò” bằng lái này

Tín nhiệm mạng | NCSC cho biết thường xuyên nhận được phản ánh từ người dân về việc nhận được các cuộc gọi giả mạo. Người dân cần chủ động nâng cao kiến thức và mức độ nhận diện để tránh trở thành nạn nân của các cuộc tấn công lừa đảo.

Tín nhiệm mạng | Lazarus, nhóm tin tặc do Triều Tiên hậu thuẫn, hoạt động với 3 mục đích chính là gián điệp mạng, phá hoại mạng và tài chính, đã bị phát hiện triển khai một rootkit Windows bằng cách khai thác lỗ hổng trong firmware driver của Dell.