Microsoft đã phát hành bản cập nhật bảo mật hàng tháng, Patch Tuesday, cuối cùng cho năm 2022 với các bản vá cho 49 lỗ hổng trên các sản phẩm phần mềm của mình, trong số đó có 6 lỗ hổng mức nghiêm trọng, 40 lỗ hổng mức cao và 3 lỗ hổng mức trung bình.

Bản cập nhật này cũng bao gồm bản vá cho 24 lỗ hổng đã được giải quyết trong trình duyệt Edge dựa trên Chromium kể từ đầu tháng.

Patch Tuesday tháng 12 đã giải quyết hai lỗ hổng zero-day, một lỗ hổng đã bị khai thác trong thực tế và một lỗ hổng đã được tiết lộ công khai tại thời điểm phát hành.

Zero-day đầu tiên liên quan đến CVE-2022-44698 (điểm CVSS: 5,4), là một trong ba lỗ hổng bỏ qua tính năng bảo mật trong Windows SmartScreen có thể bị kẻ xấu khai thác để vượt qua các biện pháp bảo vệ MotW (mark of the web).

Microsoft lưu ý rằng lỗ hổng này cùng với CVE-2022-41091 (điểm CVSS: 5,4) đang bị nhóm ransomware Magniber khai thác để phát tán các tệp JavaScript độc hại trong tệp ZIP.

Greg Wiseman của Rapid7 cho biết: “Lỗ hổng này cho phép kẻ tấn công tạo ra các tệp không bị gắn thẻ 'Mark of the Web' của Microsoft mặc dù được tải xuống từ các trang web không tin cậy. "Điều này có nghĩa là không có Chế độ xem được bảo vệ (Protected View) cho các tệp này và khiến người dùng dễ dàng thực hiện các hành động dẫn đến thực thi các macro độc hại".

Được tiết lộ công khai nhưng chưa bị khai thác là CVE-2022-44710 (điểm CVSS: 7,8), một lỗ hổng leo thang đặc quyền trong DirectX Graphics Kernel, có thể cho phép kẻ tấn công giành được các đặc quyền hệ thống (SYSTEM privileges). Khai thác thành công lỗ hổng này yêu cầu kẻ tấn công phải kích hoạt một ‘race condition’.

Microsoft cũng đã vá nhiều lỗ hổng thực thi mã từ xa trong Microsoft Dynamics NAV, Microsoft SharePoint Server, PowerShell, Giao thức Windows Secure Socket Tunneling (SSTP), .NET Framework, Contacts và Terminal.

Ngoài ra, bản cập nhật cũng giải quyết 11 lỗ hổng thực thi mã từ xa trong Microsoft Office Graphics, OneNote và Visio, tất cả đều có điểm CVSS: 7,8 (mức cao).

Hai trong số 19 lỗ hổng leo thang đặc quyền đã được khắc phục trong tháng này bao gồm CVE-2022-44678 và CVE-2022-44681 (điểm CVSS: 7,8) trong Windows Print Spooler.

Một điều đáng chú ý khác, Microsoft đã gắn thẻ "Exploitation More Likely" (nhiều khả năng khai thác) cho lỗ hổng thực thi mã từ xa PowerShell (CVE-2022-41076, điểm CVSS: 8.5) và lỗ hổng leo thang đặc quyền Windows Sysmon (CVE-2022-44704, điểm CVSS: 7.8).

Người dùng nên nhanh chóng áp dụng các bản cập nhật ngay khi có thể để giảm thiểu các mối đe dọa tiềm ẩn.

Ngoài Microsoft, các nhà cung cấp khác cũng đã phát hành các bản cập nhật bảo mật mới trong hai tuần qua để khắc phục các lỗ hổng trong sản phẩm của họ, bao gồm Adobe, Android, Apple, Cisco, Citrix, CODESYS, Dell, F5, Fortinet, GitLab, Google Chrome, HP, IBM, Intel, Lenovo, nhà phân phối Linux Debian, Oracle Linux, Red Hat, SUSE, and Ubuntu, MediaTek, Mozilla Firefox, Firefox ESR, and Thunderbird, NVIDIA, Qualcomm, SAP, Schneider Electric, Siemens, Sophos, Trend Micro, và VMware.

Nguồn: thehackernews.com.

Tín nhiệm mạng | Google đã ra mắt công cụ quét mã nguồn mở OSV-Scanner nhằm cho phép người dùng truy cập dễ dàng đến thông tin lỗ hổng về các dự án khác nhau.

Tín nhiệm mạng | Fortinet đã phát hành các bản vá khẩn cấp cho một lỗ hổng bảo mật nghiêm trọng ảnh hưởng đến sản phẩm FortiOS SSL-VPN đang bị tin tặc khai thác trong thực tế.

Tín nhiệm mạng | Một phương pháp tấn công mới có thể được sử dụng để vượt qua lớp bảo vệ tường lửa ứng dụng web (WAF) của nhiều nhà cung cấp khác nhau và xâm nhập vào hệ thống, có khả năng cho phép kẻ tấn công giành quyền truy cập vào thông tin nhạy cảm của khách hàng và doanh nghiệp.

Tín nhiệm mạng | Pwn2Own Toronto 2022 đã kết thúc với việc những người chơi đã giành được 989.750 đô tiền thưởng cho 63 khai thác zero-day trong các sản phẩm tiêu dùng từ ngày 6 tháng 12 đến ngày 9 tháng 12.

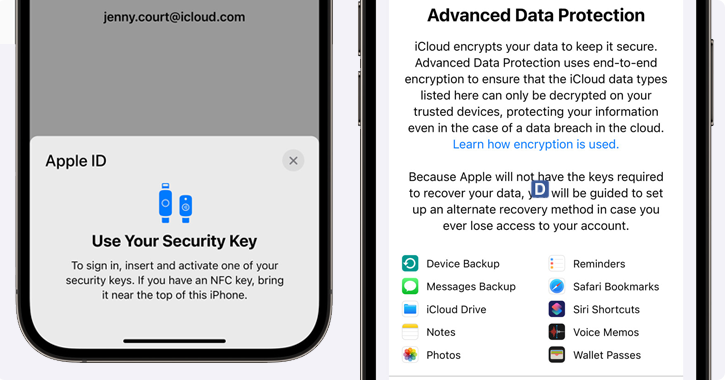

Tín nhiệm mạng | Apple đã công bố một loạt các biện pháp bảo mật mới, bao gồm cài đặt Bảo vệ dữ liệu nâng cao cho phép sao lưu dữ liệu được mã hóa E2E trong dịch vụ iCloud của họ.

Tín nhiệm mạng | Cuộc thi hack Pwn2Own Toronto 2022 đã bắt đầu và gây chú ý với tin tức về vụ hack Samsung Galaxy S22 vào ngày đầu tiên của cuộc thi.