Một phương pháp tấn công mới có thể được sử dụng để vượt qua (bypass) lớp bảo vệ tường lửa ứng dụng web (WAF) của nhiều nhà cung cấp khác nhau và xâm nhập vào hệ thống, có khả năng cho phép kẻ tấn công giành quyền truy cập vào thông tin nhạy cảm của khách hàng và doanh nghiệp.

Tường lửa ứng dụng web là tuyến phòng thủ quan trọng giúp lọc, giám sát và chặn lưu lượng HTTP(S) đến và đi từ ứng dụng web, đồng thời bảo vệ trước các cuộc tấn công như cross-site forgery, XSS, file inclusion và SQL injection.

WAF hoạt động như một hàng rào bảo vệ chống lại các lưu lượng HTTP(S) độc hại bên ngoài, kẻ tấn công có khả năng vượt qua rào cản này có thể giành được quyền truy cập ban đầu vào môi trường đích để thực hiện các khai thác sau đó.

Nhà nghiên cứu Noam Moshe của Claroty cho biết rằng: kỹ thuật bypass "liên quan đến việc mở rộng cú pháp JSON (JSON syntax) trong các payload (đoạn mã độc hại) dùng để thực hiện SQL injection khiến WAF không thể phân tích cú pháp". "Hầu hết các WAF có thể dễ dàng phát hiện các cuộc tấn công SQLi thông thường, nhưng việc thêm cú pháp JSON vào câu lệnh SQL đã khiến WAF không thể phân tích và phát hiện các cuộc tấn công này".

Cơ chế bypass được các nhà nghiên cứu của Claroty nghĩ ra xuất phát từ việc các WAF không hỗ trợ tạo các payload SQL injection thử nghiệm từ JSON.

Kỹ thuật này đã hoạt động thành công đối với WAF từ các nhà cung cấp như Amazon Web Services (AWS), Cloudflare, F5, Imperva và Palo Alto Networks. Hiện tất cả các nhà cung cấp này đều đã phát hành bản cập nhật để hỗ trợ cú pháp JSON trong quá trình kiểm tra SQL injection.

Moshe giải thích thêm rằng: “Những kẻ tấn công sử dụng kỹ thuật mới này có thể truy cập cơ sở dữ liệu phía máy chủ (backend) và sử dụng các lỗ hổng cũng như khai thác bổ sung để lấy cắp thông tin thông qua truy cập trực tiếp vào máy chủ hoặc cloud”. "Đây là một vấn đề nguy hiểm, đặc biệt là khi các tổ chức đang dần chuyển các hoạt động kinh doanh và dịch vụ sang môi trường cloud nhiều hơn".

Nguồn: thehackernews.com.

Tín nhiệm mạng | Pwn2Own Toronto 2022 đã kết thúc với việc những người chơi đã giành được 989.750 đô tiền thưởng cho 63 khai thác zero-day trong các sản phẩm tiêu dùng từ ngày 6 tháng 12 đến ngày 9 tháng 12.

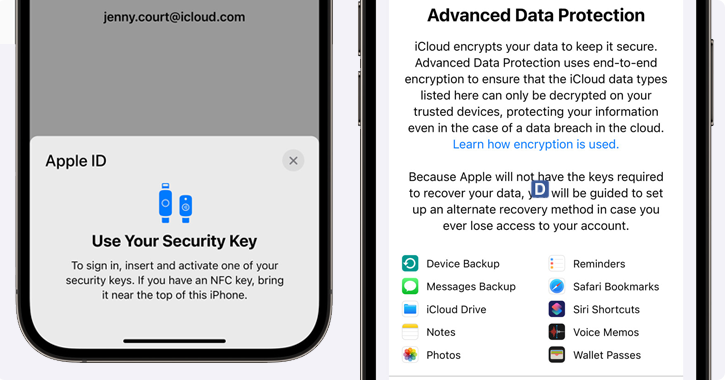

Tín nhiệm mạng | Apple đã công bố một loạt các biện pháp bảo mật mới, bao gồm cài đặt Bảo vệ dữ liệu nâng cao cho phép sao lưu dữ liệu được mã hóa E2E trong dịch vụ iCloud của họ.

Tín nhiệm mạng | Cuộc thi hack Pwn2Own Toronto 2022 đã bắt đầu và gây chú ý với tin tức về vụ hack Samsung Galaxy S22 vào ngày đầu tiên của cuộc thi.

Tín nhiệm mạng | Một chiến dịch xâm nhập mới được phát hiện đã nhắm vào các công ty viễn thông và công ty cung cấp dịch vụ gia công quy trình kinh doanh (BPO) kể từ tháng 6 năm 2022.

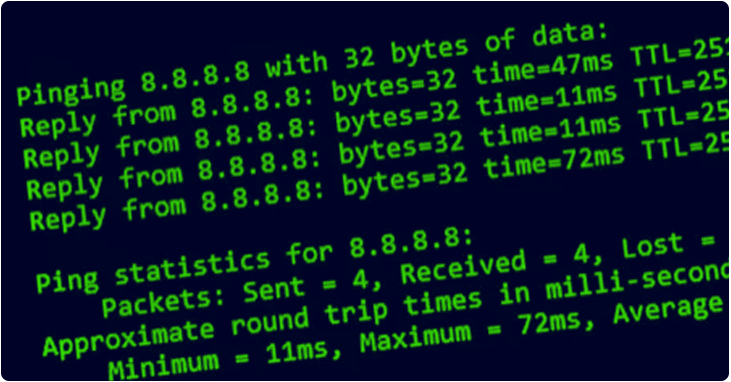

Tín nhiệm mạng | Những nhà bảo trì hệ điều hành FreeBSD đã phát hành các bản cập nhật để khắc phục một lỗ hổng bảo mật ảnh hưởng đến mô-đun ping có khả năng bị khai thác để khiến chương trình gặp sự cố hoặc kích hoạt thực thi mã từ xa.

Tín nhiệm mạng | Google đã phát hành một bản cập nhật bảo mật mới để khắc phục một lỗ hổng zero-day mới đã bị khai thác trong thực tế trong trình duyệt web Chrome.