Những nhà bảo trì hệ điều hành FreeBSD đã phát hành các bản cập nhật để khắc phục một lỗ hổng bảo mật nghiêm trọng ảnh hưởng đến mô-đun ping, có khả năng bị khai thác để khiến chương trình gặp sự cố hoặc kích hoạt thực thi mã từ xa.

Lỗ hổng có định danh CVE-2022-23093, ảnh hưởng đến tất cả các phiên bản FreeBSD được hỗ trợ, liên quan đến lỗi tràn bộ đệm (stack-based buffer overflow) trong dịch vụ ping.

Theo Securityaffairs, tiện ích ping cho phép kiểm tra khả năng tiếp cận của máy chủ từ xa bằng thông báo ICMP và yêu cầu các đặc quyền nâng cao khi chạy. Nó có sẵn cho người dùng không có đặc quyền với việc cài đặt bộ bit setuid.

Theo một tư vấn bảo mật được công bố vào tuần trước, "Ping đọc các gói IP thô (raw) từ mạng để xử lý các phản hồi trong hàm pr_pack()".

"Các bản sao pr_pack() nhận các header IP và ICMP vào bộ đệm stack để xử lý thêm mà không tính đến sự hiện diện có thể có của các tùy chọn IP (IP option) theo sau header IP trong phản hồi (response) hoặc gói (packet) được trích dẫn".

Kết quả là, bộ đệm dùng để lưu dữ liệu này có thể bị tràn tối đa 40 byte khi có các tùy chọn IP.

FreeBSD Project lưu ý rằng quy trình ping được thực hiện trong môi trường cách ly ở chế độ capability mode sandbox do đó bị hạn chế tương tác với phần còn lại của hệ điều hành.

OPNsense, một phần mềm định tuyến và tường lửa (firewall) mã nguồn mở dựa trên FreeBSD, cũng đã phát hành một bản vá (phiên bản 22.7.9) để vá lỗ hổng này cùng với các vấn đề khác.

Phát hiện này được đưa ra khi các nhà nghiên cứu từ Qualys trình bày chi tiết về một lỗ hổng mới khác (CVE-2022-3328) trong chương trình snap-confine trong hệ điều hành Linux, dựa trên lỗ hổng leo thang đặc quyền trước đó (CVE-2021-44731) được tiết lộ vào tháng 2 năm 2022.

Snaps là các package ứng dụng độc lập có thể được các nhà phát triển cung cấp cho người dùng.

CVE-2022-3328 có thể được kết hợp cùng hai lỗ hổng khác trong multipathd được gọi là Leeloo Multipath (CVE-2022- 41974 và CVE-2022-41973) để vượt qua kiểm tra xác thực và thực hiện tấn công liên kết tượng trưng (symlink) để giành được quyền root.

Do daemon multipathd chạy theo mặc định với quyền root, nên việc khai thác thành công các lỗ hổng có thể cho phép tác nhân đe dọa [không có đặc quyền] giành được quyền cao nhất trên máy chủ bị ảnh hưởng và thực thi mã tùy ý.

Nguồn: thehackernews.com

Tín nhiệm mạng | Google đã phát hành một bản cập nhật bảo mật mới để khắc phục một lỗ hổng zero-day mới đã bị khai thác trong thực tế trong trình duyệt web Chrome.

Tín nhiệm mạng | Chứng chỉ nền tảng (Platform certificates) được sử dụng bởi các nhà cung cấp điện thoại thông minh Android như Samsung, LG và MediaTek đã bị lạm dụng để ký các ứng dụng độc hại.

Tín nhiệm mạng | Một lỗ hổng bảo mật nghiêm trọng đã được phát hiện trong framework Quarkus Java có khả năng bị khai thác để thực thi mã từ xa trên các hệ thống bị ảnh hưởng.

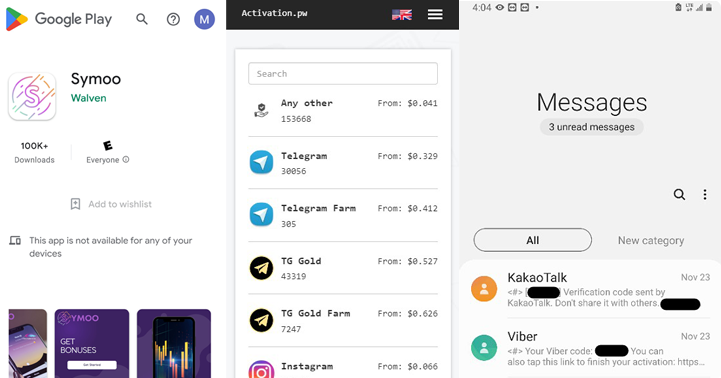

Tín nhiệm mạng | Một ứng dụng nhắn tin Android độc hại trên Cửa hàng Google Play đã bị phát hiện là lén lút thu thập các tin nhắn để tạo tài khoản trên nhiều nền tảng như Facebook, Google và WhatsApp.

Tín nhiệm mạng | LastPass cho biết những kẻ tấn công chưa xác định đã xâm phạm bộ nhớ cloud của họ bằng cách sử dụng thông tin đánh cắp được trong một sự cố bảo mật trước đó từ tháng 8 năm 2022.

Tín nhiệm mạng | Theo một nghiên cứu mới từ Checkmarx, tin tặc đang lợi dụng một thử thách phổ biến trên TikTok để lừa người dùng tải xuống phần mềm độc hại đánh cắp thông tin.