Chứng chỉ nền tảng (Platform certificates) được sử dụng bởi các nhà cung cấp điện thoại thông minh Android như Samsung, LG và MediaTek đã bị lạm dụng để ký các ứng dụng độc hại.

Sự việc đã được nhà nghiên cứu Łukasz Siewierski của Google phát hiện và báo cáo lần đầu tiên vào thứ năm tuần trước.

Báo cáo được gửi thông qua chương trình Android Partner Vulnerability Initiative (AVPI) cho biết "chứng chỉ nền tảng được sử dụng để ký ứng dụng ‘android’ trên hình ảnh hệ thống (system image)".

"Ứng dụng 'android' chạy với id người dùng có đặc quyền android.uid.system và nắm giữ các quyền hệ thống (system permissions), bao gồm quyền truy cập dữ liệu người dùng."

Điều này có nghĩa là một ứng dụng lừa đảo được ký có thể nhận được các đặc quyền ở mức cao nhất như hệ điều hành Android, cho phép nó thu thập tất cả các loại thông tin nhạy cảm từ một thiết bị bị xâm nhập.

Dưới đây là danh sách các phần mềm Android độc hại đã lạm dụng chứng chỉ

- com.russian.signato.renewis

- com.sledsdffsjkh.Search

- com.android.power

- com.management.propaganda

- com.sec.android.musicplayer

- com.houla.quicken

- com.attd.da

- com.arlo.fappx

- com.metasploit.stage

- com.vantage.ectronic.cornmuni

Hiện chưa rõ các phần mềm này đang được phát tán ở đâu và liệu chúng có được sử dụng như một phần của chiến dịch phần mềm độc hại đang hoạt động nào đó hay không.

Kiểm tra trên VirusTotal cho thấy các mẫu được xác định đã bị hệ thống gắn nhãn (flag) là phần mềm quảng cáo ẩn (HiddenAds adware), Metasploit, phần mềm đánh cắp thông tin, công cụ downloader và phần mềm độc hại gây nhiễu khác.

Google cho biết họ đã thông báo cho tất cả các nhà cung cấp bị ảnh hưởng để thay đổi chứng chỉ và không có dấu hiệu nào cho thấy các ứng dụng này đã được phát tán qua Play Store.

"Các đối tác OEM đã nhanh chóng thực hiện các biện pháp giảm thiểu ngay khi chúng tôi báo cáo về sự xâm phạm". "Người dùng sẽ được bảo vệ bởi các biện pháp giảm thiểu do các đối tác OEM triển khai".

"Google đã triển khai tính năng phát hiện mã độc trong Build Test Suite, cho phép quét/kiểm tra (scan) các system image".

Google cũng khuyến nghị người dùng nên đảm bảo rằng họ đang sử dụng phiên bản Android mới nhất.

Nguồn: thehackernews.com.

Tín nhiệm mạng | Một lỗ hổng bảo mật nghiêm trọng đã được phát hiện trong framework Quarkus Java có khả năng bị khai thác để thực thi mã từ xa trên các hệ thống bị ảnh hưởng.

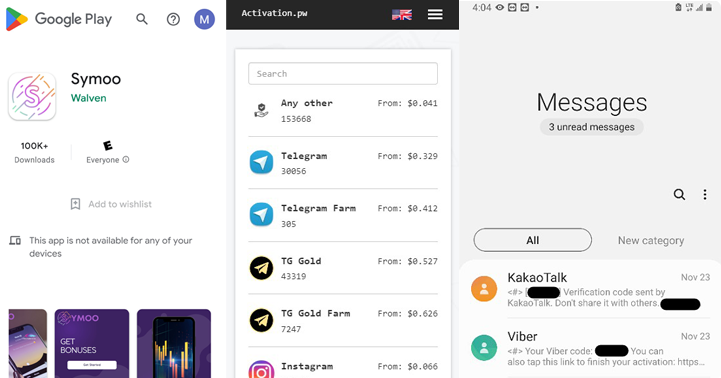

Tín nhiệm mạng | Một ứng dụng nhắn tin Android độc hại trên Cửa hàng Google Play đã bị phát hiện là lén lút thu thập các tin nhắn để tạo tài khoản trên nhiều nền tảng như Facebook, Google và WhatsApp.

Tín nhiệm mạng | LastPass cho biết những kẻ tấn công chưa xác định đã xâm phạm bộ nhớ cloud của họ bằng cách sử dụng thông tin đánh cắp được trong một sự cố bảo mật trước đó từ tháng 8 năm 2022.

Tín nhiệm mạng | Theo một nghiên cứu mới từ Checkmarx, tin tặc đang lợi dụng một thử thách phổ biến trên TikTok để lừa người dùng tải xuống phần mềm độc hại đánh cắp thông tin.

Tín nhiệm mạng | Acer đã phát hành một bản cập nhật firmware để giải quyết một lỗ hổng bảo mật có khả năng bị lạm dụng để vô hiệu hóa chế độ UEFI secure Boot trên các thiết bị bị ảnh hưởng.

Tín nhiệm mạng | Giám đốc điều hành Twitter, Elon Musk, đã xác nhận về kế hoạch triển khai mã hóa đầu cuối (E2EE) cho các tin nhắn trực tiếp trên nền tảng này.