Một chiến dịch xâm nhập mới được phát hiện đã nhắm mục tiêu vào các công ty viễn thông và công ty cung cấp dịch vụ gia công quy trình kinh doanh (BPO) kể từ tháng 6 năm 2022.

Nhà nghiên cứu Tim Parisi của CrowdStrike cho biết “mục đích của chiến dịch này dường như là giành quyền truy cập vào mạng của các nhà cung cấp dịch vụ di động để thực hiện hoạt động hoán đổi SIM (SIM swapping)”.

Các cuộc tấn công có động cơ tài chính, được cho là do một đối tượng được theo dõi dưới cái tên Scattered Spider thực hiện.

Quyền truy cập ban đầu vào môi trường mục tiêu được cho là có được thông qua tấn công social engineering bằng cách sử dụng các cuộc gọi và tin nhắn lừa đảo được gửi qua Telegram để mạo danh nhân viên CNTT.

Kỹ thuật này được sử dụng để dẫn dụ nạn nhân đến trang thu thập thông tin xác thực hoặc lừa họ cài đặt các công cụ quản lý và giám sát từ xa (RMM) có tính thương mại như Zoho Assist và Getscreen.me.

Nếu các tài khoản mục tiêu được bảo vệ bằng xác thực hai yếu tố (2FA), kẻ tấn công sẽ tìm cách lừa nạn nhân chia sẻ mật khẩu một lần (OTP) hoặc sử dụng một kỹ thuật được gọi là prompt bombing, đã được sử dụng trong các vụ vi phạm gần đây của Cisco và Uber.

Trong một chiến dịch độc hại khác được CrowdStrike phát hiện, thông tin đăng nhập bị đánh cắp của người dùng trước đây [chưa rõ có được bằng cách nào] đã được kẻ tấn công sử dụng để xác thực đối tượng thuê Azure (Azure tenant) của tổ chức.

Một trường hợp khác được phát hiện liên quan đến việc khai thác lỗ hổng thực thi mã từ xa nghiêm trọng trong giải pháp quản lý truy cập ForgeRock OpenAM (CVE-2021-35464) đã bị tin tặc khai thác vào năm ngoái.

Nhiều cuộc tấn công cũng liên quan đến việc Scattered Spider giành quyền truy cập vào bảng điều khiển (console) xác thực đa yếu tố (MFA) của tổ chức bị xâm phạm để đăng ký các thiết bị của chúng, sau đó duy trì truy cập thông qua các công cụ truy cập từ xa hợp pháp để tránh bị các hệ thống bảo vệ phát hiện.

Sau các bước truy cập và duy trì truy cập, kẻ tấn công đã tiến hành thu thập thông tin về các môi trường Windows, Linux, Google Workspace, Azure Active Directory, Microsoft 365 và AWS cũng như mở rộng phạm vi truy cập, đồng thời tải/cài đặt thêm các công cụ độc hại để lấy cắp dữ liệu xác thực VPN và MFA trong một số trường hợp.

Parisi lưu ý rằng "những chiến dịch này cực kỳ dai dẳng". "Một khi kẻ tấn công bị ngăn chặn hoặc hoạt động bị gián đoạn, chúng sẽ ngay lập tức chuyển sang nhắm mục tiêu vào các tổ chức khác trong lĩnh vực viễn thông và BPO".

Nguồn: thehackernews.com.

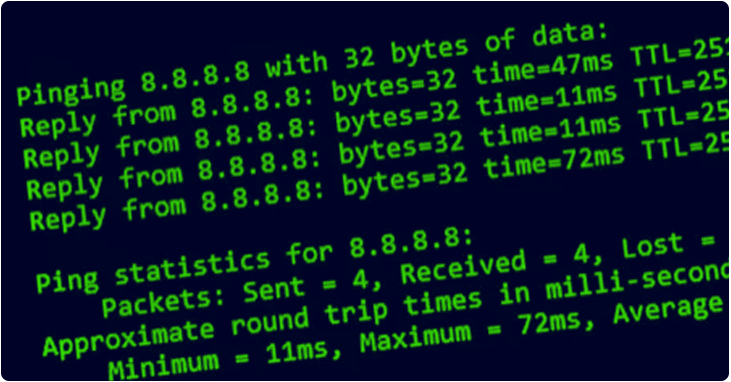

Tín nhiệm mạng | Những nhà bảo trì hệ điều hành FreeBSD đã phát hành các bản cập nhật để khắc phục một lỗ hổng bảo mật ảnh hưởng đến mô-đun ping có khả năng bị khai thác để khiến chương trình gặp sự cố hoặc kích hoạt thực thi mã từ xa.

Tín nhiệm mạng | Google đã phát hành một bản cập nhật bảo mật mới để khắc phục một lỗ hổng zero-day mới đã bị khai thác trong thực tế trong trình duyệt web Chrome.

Tín nhiệm mạng | Chứng chỉ nền tảng (Platform certificates) được sử dụng bởi các nhà cung cấp điện thoại thông minh Android như Samsung, LG và MediaTek đã bị lạm dụng để ký các ứng dụng độc hại.

Tín nhiệm mạng | Một lỗ hổng bảo mật nghiêm trọng đã được phát hiện trong framework Quarkus Java có khả năng bị khai thác để thực thi mã từ xa trên các hệ thống bị ảnh hưởng.

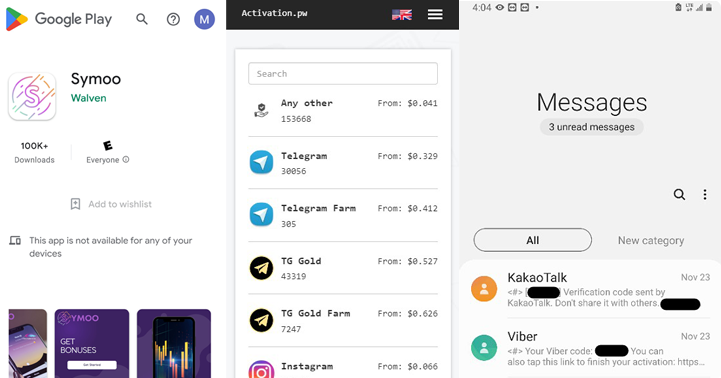

Tín nhiệm mạng | Một ứng dụng nhắn tin Android độc hại trên Cửa hàng Google Play đã bị phát hiện là lén lút thu thập các tin nhắn để tạo tài khoản trên nhiều nền tảng như Facebook, Google và WhatsApp.

Tín nhiệm mạng | LastPass cho biết những kẻ tấn công chưa xác định đã xâm phạm bộ nhớ cloud của họ bằng cách sử dụng thông tin đánh cắp được trong một sự cố bảo mật trước đó từ tháng 8 năm 2022.