Microsoft đã phát hành lại bản cập nhật bảo mật tháng 11 năm 2024 cho Exchange Server sau khi thu hồi vào đầu tháng này do sự cố gửi email trên các máy chủ sử dụng quy tắc luồng thư tùy chỉnh.

Công ty thông báo đã gỡ bỏ các bản cập nhật khỏi Trung tâm tải xuống và Windows Update sau nhiều báo cáo từ quản trị viên rằng email đã ngừng hoạt động.

Sự cố này ảnh hưởng đến những khách hàng sử dụng quy tắc vận chuyển (luồng thư) hoặc quy tắc bảo vệ mất dữ liệu (DLP), những quy tắc này sẽ dừng định kỳ sau khi cài đặt bản cập nhật bảo mật Exchange Server 2016 và Exchange Server 2019 tháng 11.

Ngày 27 tháng 11 năm 2024, Nhóm Exchange khuyên những người quản trị đã cài đặt SU tháng 11 năm 2024 gốc (SUv1 tháng 11 năm 2024) nên triển khai SU tháng 11 năm 2024 (SUv2 tháng 11 năm 2024) được phát hành lại để giải quyết các sự cố gửi thư trong môi trường bị ảnh hưởng.

Microsoft cũng khuyên quản trị luôn chạy tập lệnh Exchange Health Checker sau khi cài đặt bản cập nhật bảo mật để phát hiện các sự cố cấu hình phổ biến có thể gây ra sự cố về hiệu suất và xem liệu có cần thực hiện thêm các bước nào khác không.

Công ty cho biết thêm vào thứ Ba rằng: "Các máy chủ nhận được bản cập nhật tự động từ Windows Update sẽ có sẵn SUv2 tháng 11 năm 2024. Xin lưu ý rằng chúng tôi đã trì hoãn việc phát hành SUv2 tháng 11 năm 2024 cho Microsoft/Windows Update cho đến tháng 12 để ngăn máy chủ tự động cài đặt SUv2 tháng 11 năm 2024 trong kỳ nghỉ Lễ Tạ ơn của Hoa Kỳ."

SUv2 tháng 11 năm 2024 cũng bổ sung thêm tính năng kiểm soát chi tiết hơn. "Phát hiện tiêu đề P2 FROM không tuân thủ RFC" được thiết kế để thêm cảnh báo vào các email độc hại bị nghi ngờ khai thác lỗ hổng nghiêm trọng của Exchange Server (CVE-2024-49040) có thể cho phép kẻ tấn công làm giả người gửi hợp pháp để khiến các tin nhắn độc hại trở nên hiệu quả hơn.

Redmond cho biết tính năng phát hiện khai thác CVE-2024-49040 và cảnh báo qua email sẽ được bật theo mặc định trên tất cả các máy chủ nơi quản trị viên bật cài đặt bảo mật theo mặc định.

Nguồn: www.bleepingcomputer.com

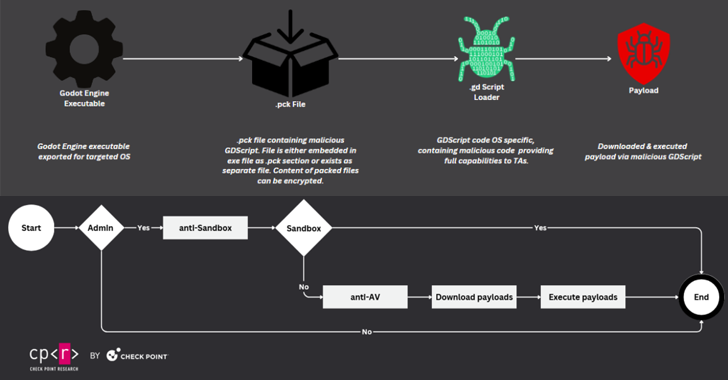

Tín nhiệm mạng | Một công cụ trò chơi mã nguồn mở phổ biến có tên Godot Engine đang bị sử dụng sai mục đích như một phần của chiến dịch phần mềm độc hại GodLoader mới , lây nhiễm hơn 17.000 hệ thống kể từ ít nhất tháng 6 năm 2024.

Tín nhiệm mạng | T-Mobile cho biết nhóm tin tặc "Salt Typhoon" gần đây đã xâm nhập vào hệ thống của họ như một phần trong loạt vụ xâm nhập viễn thông, trước tiên chúng đã xâm nhập vào một số bộ định tuyến của họ để tìm cách điều hướng ngang qua mạng. Tuy nhiên, công ty cho biết các kỹ sư của họ đã chặn được những kẻ tấn công trước khi chúng có thể lây lan thêm trên mạng và truy cập thông tin khách hàng.

Tín nhiệm mạng | Nhóm tin tặc liên kết với Nga có tên gọi RomCom có liên quan đến việc khai thác lỗ hổng zero-day của 2 lỗ hổng bảo mật, một trong Mozilla Firefox và một trong Microsoft Windows, như một phần của các cuộc tấn công được thiết kế để đưa phần mềm độc hại cùng tên vào hệ thống.

Tín nhiệm mạng | Meta thông báo rằng họ đã xóa 2 triệu tài khoản trên khắp các nền tảng của mình kể từ đầu năm có liên quan đến các hành vi lừa đảo theo nhiều cách thức khác nhau.

Tín nhiệm mạng | Gã khổng lồ viễn thông Hoa Kỳ T-Mobile đã xác nhận rằng họ cũng nằm trong số các công ty bị các tác nhân đe dọa từ Trung Quốc nhắm tới để truy cập vào thông tin có giá trị.

Tín nhiệm mạng | Các tài liệu pháp lý được công bố trong cuộc chiến pháp lý đang diễn ra giữa WhatsApp của Meta và NSO Group đã tiết lộ rằng nhà cung cấp phần mềm gián điệp của Israel đã sử dụng nhiều lỗ hổng nhắm vào ứng dụng nhắn tin để phân phối Pegasus.