Hôm qua, Microsoft đã phát hành bản vá hằng tháng Patch Tuesday tháng 8 năm 2024, bao gồm các bản cập nhật bảo mật cho 89 lỗ hổng, trong đó có sáu lỗ hổng zero-day đang bị khai thác trong thực tế và ba zero-day đã được công khai. Ngoài ra, Microsoft vẫn đang làm việc đế khắc phục lỗ hổng zero-day thứ mười đã được công khai.

Patch Tuesday tháng này đã vá tám lỗ hổng nghiêm trọng, bao gồm các lỗi leo thang đặc quyền, thực thi mã từ xa (RCE) và tiết lộ thông tin.

Sáu lỗ hổng zero-day đang bị khai thác đã được vá trong bản cập nhật lần này bao gồm:

- CVE-2024-38178: Lỗ hổng gây hỏng bộ nhớ của công cụ tập lệnh (Scripting Engine Memory Corruption)

Microsoft cho biết việc khai thác yêu cầu người dùng đã xác thực phải nhấp vào liên kết trong Microsoft Edge ở chế độ Internet Explorer để kẻ tấn công chưa được xác thực có thể đạt được RCE, khiến nó trở thành một lỗ hổng khó khai thác.

Tuy nhiên, ngay cả với những điều kiện tiên quyết này, Trung tâm An ninh mạng quốc gia Hàn Quốc và AhnLab vẫn tiết lộ lỗ hổng này đang bị khai thác trong các cuộc tấn công.

- CVE-2024-38193: Lỗ hổng leo thang đặc quyền trong Windows Ancillary Function Driver for WinSock, cho phép kẻ tấn công giành được quyền SYSTEM trên hệ thống Windows.

- CVE-2024-38213: Lỗ hổng cho phép bỏ qua tính năng bảo mật Windows Mark of the Web

- CVE-2024-38106: Lỗ hổng leo thang đặc quyền trong Windows Kernel, cho phép kẻ tấn công giành được đặc quyền SYSTEM.

Microsoft cho biết " để khai thác lỗ hổng, kẻ tấn công phải thành công trong khai thác vấn đề race condition".

- CVE-2024-38107: Lỗ hổng leo thang đặc quyền trong Windows Power Dependency Coordinator, cho phép kẻ tấn công giành được quyền SYSTEM trên thiết bị Windows.

- CVE-2024-38189: Lỗ hổng thực thi mã từ xa của Microsoft Project

Tư vấn bảo mật cho biết: "Việc khai thác yêu cầu nạn nhân phải mở tệp Office Project độc hại trên hệ thống bị vô hiệu hóa tính năng Chặn macro thực thi trong tệp Office từ Internet và không bật Cài đặt thông báo macro VBA, cho phép kẻ tấn công thực thi mã từ xa".

Kẻ tấn công cần phải lừa người dùng mở tệp độc hại, thường thông qua các cuộc tấn công lừa đảo hoặc lừa họ đến các trang web lưu trữ tệp.

Bốn lỗ hổng được tiết lộ công khai bao gồm:

- CVE-2024-38199: Lỗ hổng thực thi mã từ xa của dịch vụ Windows Line Printer Daemon (LPD)

"Kẻ tấn công chưa được xác thực có thể gửi một tác vụ (task) in độc hại đến dịch vụ Windows Line Printer Daemon (LPD) dễ bị tấn công được chia sẻ qua mạng. Khai thác thành công có thể dẫn đến thực thi mã từ xa trên máy chủ", Microsoft giải thích.

- CVE-2024-21302: Lỗ hổng leo thang đặc quyền trong Windows Secure Kernel Mode

Lỗ hổng cho phép kẻ tấn công giành được các quyền nâng cao để cài đặt các bản cập nhật độc hại.

- CVE-2024-38200: Lỗ hổng giả mạo trong Microsoft Office

Lỗ hổng khiến mã băm NTLM bị lộ. Kẻ tấn công có thể khai thác lỗ hổng bằng cách lừa người dùng mở tệp độc hại, sau đó buộc Office phải tạo kết nối [outbound] đến một chia sẻ từ xa (remote share), cho phép kẻ tấn công có thể đánh cắp các mã băm NTLM đã gửi.

Lỗ hổng đã được khắc phục thông qua Microsoft Office Feature Flighting vào ngày 30/7/2024.

- CVE-2024-38202: Lỗ hổng leo thang đặc quyền của Windows Update Stack

Microsoft hiện đang phát triển bản cập nhật bảo mật để giảm thiểu vấn đề này, hiện vẫn chưa có sẵn bản vá.

Bạn có thể xem mô tả đầy đủ về từng lỗ hổng và các hệ thống bị ảnh hưởng tại đây.

Người dùng nên kiểm tra và nhanh chóng cập nhật bản vá bảo mật cho các sản phẩm đang sử dụng hoặc tuân theo khuyến nghị bảo mật do nhà cung cấp phát hành để giảm thiểu các nguy cơ bị tấn công.

Nguồn: bleepingcomputer.com

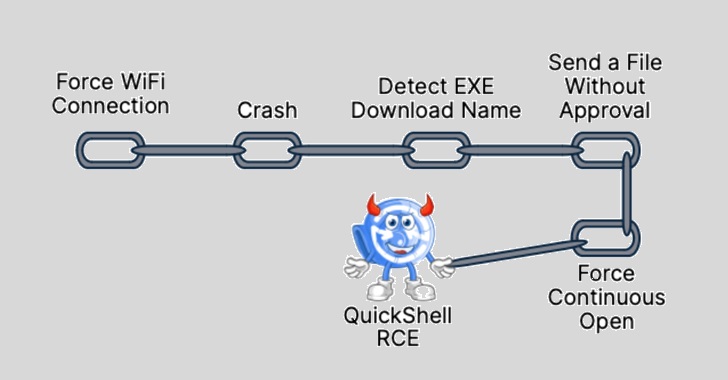

Tín nhiệm mạng | Mười lỗ hổng bảo mật đã được phát hiện trong tiện ích truyền dữ liệu Quick Share của Google dành cho Android và Windows, có thể bị lạm dụng để kích hoạt chuỗi thực thi mã từ xa (RCE) trên các hệ thống đã cài đặt phần mềm này.

Tín nhiệm mạng | Microsoft đã tiết lộ một lỗ hổng zero-day chưa được vá trong Office, nếu khai thác thành công có thể dẫn đến việc tiết lộ thông tin nhạy cảm trái phép cho kẻ tấn công.

Tín nhiệm mạng | Samsung vừa triển khai chương trình bug bounty mới cho các thiết bị di động của mình với phần thưởng lên tới 1.000.000 đô la cho các báo cáo chỉ ra các trường hợp tấn công nghiêm trọng.

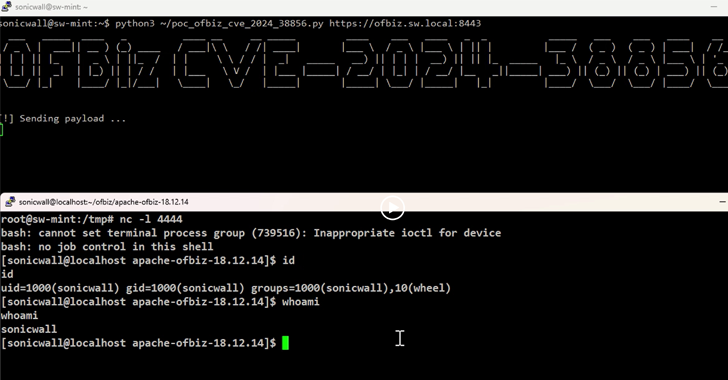

Tín nhiệm mạng | Một lỗ hổng zero-day mới cho phép thực thi mã từ xa mà không yêu cầu xác thực đã được phát hiện trong hệ thống lập kế hoạch nguồn lực doanh nghiệp (ERP) mã nguồn mở Apache OFBiz.

Tín nhiệm mạng | Một lỗi thiết kế trong Windows Smart App Control và SmartScreen cho phép kẻ tấn công khởi chạy chương trình mà không kích hoạt cảnh báo bảo mật đã bị khai thác kể từ ít nhất năm 2018.

Tín nhiệm mạng | Các bản cập nhật bảo mật Android tháng này đã vá 46 lỗ hổng, bao gồm lỗ hổng thực thi mã từ xa (RCE) nghiêm trọng đã bị khai thác trong các cuộc tấn công có chủ đích.