Thứ Ba vừa qua, Microsoft đã phát hành bản cập nhật Patch Tuesday của tháng này để khắc phục 80 lỗ hổng bảo mật mới, hai trong số đó đã bị khai thác trong thực tế.

Trong số 80 lỗ hổng, có 8 lỗ hổng được xếp ở mức nghiêm trọng, 71 lỗ hổng mức cao và một lỗ hổng mức trung bình. Ngoài ra, bản cập nhật cũng bao gồm bản vá cho 29 lỗ hổng đã được Microsoft vá gần đây trong trình duyệt Edge.

Hai lỗ hổng đang bị khai thác bao gồm lỗ hổng leo thang đặc quyền trong Microsoft Outlook (CVE-2023-23397, điểm CVSS: 9,8) và lỗ hổng bỏ qua tính năng bảo mật Windows SmartScreen (CVE-2023-24880, điểm CVSS: 5,1).

Kẻ tấn công có thể khai thác CVE-2023-23397 bằng cách gửi một email độc hại đến máy mục tiêu, lỗ hổng sẽ được kích hoạt tự động khi ứng dụng Outlook trên Windows của người dùng truy xuất và xử lý email này. Điều này có thể dẫn đến việc khai thác mà không yêu cầu bất kỳ tương tác nào của người dùng.

Microsoft ghi nhận Nhóm Ứng cứu khẩn cấp máy tính của Ukraine (CERT-UA) đã báo cáo lỗ hổng này, đồng thời cho biết thêm rằng họ cũng phát hiện "các cuộc tấn công có chủ đích" do một tác nhân đe dọa có trụ sở tại Nga thực hiện nhằm vào chính phủ và các lĩnh vực giao thông vận tải, năng lượng và quân sự ở Châu Âu.

Mặt khác, CVE-2023-24880 có thể bị khai thác để vượt qua các biện pháp bảo vệ Mark-of-the-Web (MotW) khi mở các tệp không đáng tin cậy được tải xuống từ internet.

Đây là hậu quả của một bản vá chưa hoàn chỉnh do Microsoft phát hành trước đó để giải quyết một lỗ hổng bỏ qua cảnh báo SmartScreen khác (CVE-2022-44698, điểm CVSS: 5,4) được tiết lộ vào năm ngoái và đã bị tin tặc khai thác để lây nhiễm ransomware Magniber.

Nhóm phân tích mối đe dọa của Google (TAG) cho biết "do tính cấp bách, các nhà cung cấp có thể phát hành các bản vá chưa hoàn chỉnh".

"Vì nguyên nhân cốt lõi đằng sau việc bỏ qua bảo mật SmartScreen không được giải quyết, những kẻ tấn công có thể xác định một biến thể khác của lỗ hổng ban đầu".

TAG đã phát hiện hơn 100.000 lượt tải xuống các tệp MSI độc hại được ký bằng chữ ký Authenticode không đúng định dạng kể từ tháng 1 năm 2023, cho phép kẻ tấn công phát tán ransomware Magniber mà không gây ra bất kỳ cảnh báo bảo mật nào. Phần lớn các lượt tải xuống đó được liên kết với người dùng ở Châu Âu.

Cơ quan an ninh mạng (CISA) của Mỹ đã thêm hai lỗ hổng này vào danh mục các lỗ hổng bị khai thác đã biết (KEV).

Microsoft cũng đã giải quyết một số lỗ hổng thực thi mã từ xa nghiêm trọng, đều có điểm CVSS: 9,8, ảnh hưởng đến HTTP Protocol Stack (CVE-2023-23392), Giao thức Internet Control Message (CVE-2023-23415) và Remote Procedure Call Runtime (CVE-2023-21708).

Các điểm đáng chú ý khác bao gồm các bản vá cho bốn lỗ hổng leo thang đặc quyền trong Windows Kernel, 10 lỗ hổng thực thi mã từ xa ảnh hưởng đến Microsoft PostScript và PCL6 Class Printer Driver, và lỗ hổng giả mạo WebView2 trong trình duyệt Edge.

Microsoft cũng đã khắc phục hai lỗ hổng gây lộ thông tin trong OneDrive cho Android (CVE-2023-24882 và CVE-2023-24923, điểm CVSS: 5,5), một lỗ hổng giả mạo trong Office cho Android (CVE-2023-23391, điểm CVSS: 5,5), một lỗ hổng bỏ qua tính năng bảo mật trong OneDrive dành cho iOS (CVE-2023-24890, điểm CVSS: 4,3) và một lỗ hổng leo thang đặc quyền trong OneDrive dành cho macOS (CVE-2023-24930, điểm CVSS: 7,8).

Làm tròn danh sách là các bản vá cho hai lỗ hổng mức cao trong Trusted Platform Module (TPM) 2.0 (CVE-2023-1017 và CVE-2023-1018, điểm CVSS: 8,8) có thể dẫn đến tiết lộ thông tin hoặc leo thang đặc quyền.

Để giảm thiểu các nguy cơ tiềm ẩn, người dùng nên kiểm tra và cập nhật bản vá cho các ứng dụng đang sử dụng ngay khi có thể.

Ngoài Microsoft, các nhà cung cấp khác cũng đã phát hành các bản cập nhật bảo mật kể từ đầu tháng để khắc phục các lỗ hổng trong các sản phẩm của họ, bao gồm Adobe, Android, Apple, Networks, Cisco, Citrix, CODESYS, Dell, Drupal, F5, Fortinet, GitLab, Google Chrome, IBM, Jenkins, Lenovo, các nhà phân phối Linux Debian, Oracle Linux, Red Hat, SUSE, và Ubuntu, MediaTek, Mozilla Firefox, Firefox ESR, và Thunderbird, NETGEAR, NVIDIA, Qualcomm, Samba, Samsung, SAP, Schneider Electric, Siemens, SonicWall, Sophos, Synology, Trend Micro, Veeam, Zoho, và Zoom.

Nguồn: thehackernews.com.

Tín nhiệm mạng | Microsoft đã vá một lỗ hổng zero-day có định danh CVE-2023-24880, đã bị những kẻ tấn công sử dụng để phá vỡ dịch vụ chống phần mềm độc hại dựa trên cloud Windows SmartScreen và triển khai ransomware Magniber mà không gây ra bất kỳ cảnh báo nào.

Tín nhiệm mạng | Ngày càng nhiều tác nhân đe dọa sử dụng các Video YouTube do AI tạo ra để phát tán các phần mềm độc hại đánh cắp (stealer malware) thông tin như Raccoon, RedLine và Vidar.

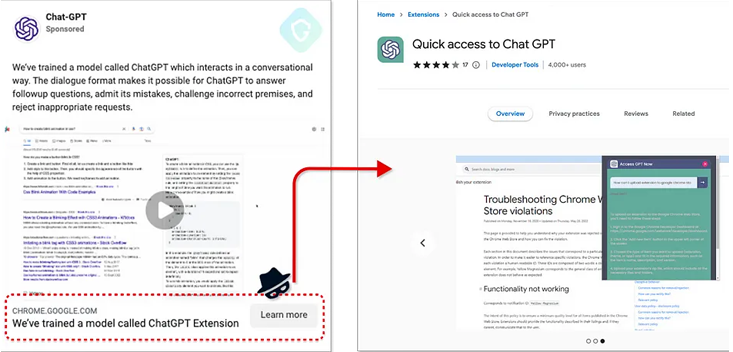

Tín nhiệm mạng | Một tiện ích trình duyệt Chrome giả mạo thương hiệu ChatGPT mới được phát hiện có khả năng chiếm quyền điều khiển tài khoản Facebook và tạo tài khoản quản trị giả mạo

Tín nhiệm mạng | Vụ vi phạm gần đây nhất của LastPass đã được phát hiện là bắt nguồn từ sự cố do một trong những kỹ sư của họ không cập nhật Plex trên máy tính ở nhà. Đây là một lời nhắc nhở nghiêm túc về sự nguy hiểm của việc không cập nhật phần mềm.

Tín nhiệm mạng | Các tổ chức chính phủ cấp cao ở Đông Nam Á đang bị nhắm mục tiêu bởi chiến dịch gián điệp mạng do một tác nhân đe dọa Trung Quốc có tên là Sharp Panda thực hiện kể từ cuối năm ngoái

Tín nhiệm mạng | Một mã khai thác cho CVE-2023-21716, một lỗ hổng nghiêm trọng trong Microsoft Word cho phép thực thi mã từ xa, đã được phát hành vào cuối tuần qua.