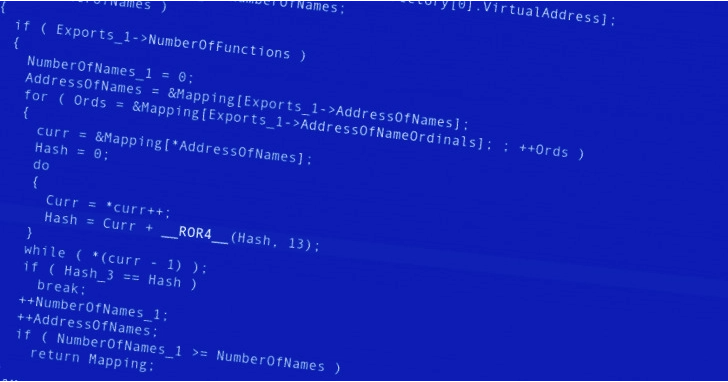

Vài ngày sau khi F5 phát hành các bản vá cho một lỗ hổng thực thi mã từ xa nghiêm trọng ảnh hưởng đến dòng sản phẩm BIG-IP của họ, các nhà nghiên cứu bảo mật đã cảnh báo về việc phát hiện các dấu hiệu tấn công và mã khai thác (PoC) cho lỗ hổng trong thực tế.

Có định danh CVE-2022-1388 (điểm CVSS: 9,8), lỗ hổng liên quan đến vấn đề bỏ qua xác thực iControl REST, nếu bị khai thác thành công có thể dẫn đến thực thi mã từ xa, cho phép kẻ tấn công có quyền truy cập và kiểm soát hệ thống bị ảnh hưởng.

Lỗ hổng có thể bị lạm dụng để triển khai các thành phần độc hại như mã độc khai thác tiền điện tử hay các web shells bao gồm phần mềm đánh cắp thông tin và ransomware, được dùng trong các cuộc tấn công sau đó.

Công ty bảo mật Positive Technologies cho biết họ đã thử nghiệm khai thác thành công CVE-2022-1388 trong BIG-IP của F5 và khuyến nghị người dùng nên triển khai "vá càng sớm càng tốt".

Lỗ hổng nghiêm trọng này ảnh hưởng đến các phiên bản BIG-IP: 16.1.0 - 16.1.2,15.1.0 - 15.1.5, 14.1.0 - 14.1.4, 13.1.0 - 13.1.4, 12.1.0 - 12.1.6 và 11.6.1 - 11.6.5.

Bản vá lỗ hổng đã được phát hành trong các phiên bản 17.0.0, 16.1.2.2, 15.1.5.1, 14.1.4.6 và 13.1.5.

Phiên bản Firmware 11.x và 12.x sẽ không được hỗ trợ vá, vì vậy người dùng các phiên bản này nên nâng cấp lên phiên bản mới hơn hoặc triển khai các giải pháp thay thế sau:

- Chặn quyền truy cập iControl REST từ địa chỉ IP

- Chặn quyền truy cập iControl REST từ giao diện quản lý

- Sửa đổi cấu hình BIG-IP httpd

Tháng trước, các cơ quan an ninh mạng từ Úc, Canada, New Zealand, Anh và Mỹ đã cùng cảnh báo về việc "các tác nhân đe dọa đang tập trung khai thác các lỗ hổng phần mềm quan trọng mới được tiết lộ nhằm vào nhiều đối tượng mục tiêu, bao gồm các tổ chức chính phủ và tư nhân trên toàn thế giới."

Lỗ hổng F5 BIG-IP dự kiến sẽ sớm bị các nhóm tấn công lạm dụng khai thác trên diện rộng, vì vậy các tổ chức bị ảnh hưởng cần nhanh chóng áp dụng bản vá để giảm thiểu các rủi ro có thể xảy ra.

Nguồn: thehackernews.com

Tín nhiệm mạng | Một chiến dịch mã độc mới được phát hiện đã lợi dụng event logs của Windows để lưu trữ các đoạn shellcode độc hại dùng để cài cắm trojan.

Tín nhiệm mạng | Google đã phát hành bản vá bảo mật tháng này cho Android để khắc phục 37 lỗ hổng, trong đó bao gồm bản vá cho lỗ hổng Linux kernel đã bị khai thác trong thực tế vào đầu năm nay.

Tín nhiệm mạng | Google lên kế hoạch triển khai hỗ trợ đăng nhập không cần mật khẩu trong Android và trình duyệt Chrome, cho phép người dùng đăng nhập liền mạch và an toàn giữa các thiết bị và trang web khác nhau

Tín nhiệm mạng | F5 phát hành các bản vá cho 43 lỗ hổng, nghiêm trọng nhất trong số đó là CVE-2022-1388, lỗ hổng cho phép kẻ tấn công truy cập trái phép và kiểm soát hệ thống bị ảnh hưởng mà không cần xác thực.

Tín nhiệm mạng | Một lỗ hổng cho phép thực thi mã từ xa mà không cần xác thực đã được phát hiện trong dotCMS-hệ thống quản lý nội dung mã nguồn mở với hơn 10.000 khách hàng sử dụng trên toàn cầu

Tín nhiệm mạng | Google đã phát hành phiên bản xem trước của Privacy Sandbox trên Android 13, cung cấp API Topics và SDK Runtime để tăng cường bảo mật cho người dùng trực tuyến.