Apple đã vá một lỗ hổng bảo mật có thể cho phép kẻ tấn công lạm dụng để triển khai phần mềm độc hại trên các thiết bị macOS bị ảnh hưởng thông qua các ứng dụng không đáng tin cậy có khả năng vượt qua các hạn chế thực thi Gatekeeper.

Lỗ hổng có định danh CVE-2022-42821, được đặt tên là Achilles, do nhà nghiên cứu Jonathan Bar của Microsoft phát hiện và báo cáo.

Apple đã giải quyết lỗ hổng này trong macOS 13 (Ventura), macOS 12.6.2 (Monterey), và macOS 1.7.2 (Big Sur) vào ngày 13 tháng 12.

Vượt qua Gatekeeper thông qua hạn chế ACLs

Gatekeeper là một tính năng bảo mật của macOS tự động kiểm tra tất cả các ứng dụng được tải xuống từ Internet nếu chúng được công chứng và có chữ ký của nhà phát triển (được Apple phê duyệt), yêu cầu người dùng xác nhận trước khi khởi chạy hoặc đưa ra cảnh báo ứng dụng không đáng tin cậy.

Điều này đạt được bằng cách kiểm tra một thuộc tính mở rộng có tên ‘com.apple.quarantine’ được các trình duyệt web gán cho tất cả các tệp đã tải xuống, tương tự như Mark of the Web trong Windows.

Lỗ hổng Achilles cho phép các payload (phần mềm độc hại) lạm dụng một vấn đề logic để thiết lập hạn chế trong ACL (Danh sách kiểm soát truy cập) nhằm ngăn các trình duyệt web và các công cụ tải xuống từ Internet (Internet downloaders) thêm thuộc tính ‘com.apple.quarantine’ vào payload độc hại được tải xuống.

Do đó, phần mềm độc hại trong payload được tải xuống sẽ khởi chạy trên hệ thống mục tiêu thay vì bị Gatekeeper chặn, cho phép kẻ tấn công tải xuống và triển khai mã độc.

Microsoft cho biết "Chế độ khóa của Apple, là một tùy chọn bảo vệ được giới thiệu trong macOS Ventura, được thiết kế để ngăn chặn các hoạt động khai thác thực thi mã từ xa mà không cần click chuột (zero-click RCE), do đó không có khả năng chống lại Achilles" và khuyến nghị “người dùng nên áp dụng bản vá ngay bất kể trạng thái Chế độ khóa của họ như thế nào”.

Nhiều trường hợp vượt qua bảo mật macOS

Đây chỉ là một trong nhiều cách vượt qua Gatekeeper được phát hiện trong vài năm qua, một số cách trong đó đã bị kẻ tấn công lạm dụng để phá vỡ các cơ chế bảo mật của macOS như Gatekeeper, File Quarantine và hệ thống SIP trên các máy Mac được cập nhật bản vá đầy đủ.

Năm ngoái, Bar Or đã báo cáo một lỗ hổng bảo mật có tên là Shrootless. Lỗ hổng này có thể cho phép kẻ tấn công vượt qua hệ thống bảo vệ tính toàn vẹn SIP để thực hiện các hoạt động gây hại trên máy Mac bị xâm nhập, giành được quyền root và thậm chí cài đặt rootkit trên các thiết bị bị ảnh hưởng.

Nhà nghiên cứu cũng phát hiện ra powerdir, lỗ hổng cho phép kẻ tấn công vượt qua công nghệ TCC (Transparency, Consent, Control -) để truy cập trái phép vào dữ liệu được bảo vệ của người dùng.

Ông cũng tạo ra một mã khai thác lỗ hổng macOS (CVE-2022-26706) có thể dùng để vượt qua các hạn chế sandbox để thực thi mã trên hệ thống.

Vào tháng 4 năm 2021, Apple cũng đã vá một lỗ hổng zero-day macOS có thể cho phép các tác nhân đe dọa đứng sau mã độc Shlayer vượt qua các kiểm tra bảo mật File Quarantine, Gatekeeper, và Notarization của Apple và tải xuống các phần mềm độc hại trên thiết bị bị nhiễm.

Nhóm Shlayer cũng tạo ra các payload có thể vượt qua quy trình công chứng tự động của Apple và sử dụng một kỹ thuật lâu đời để leo thang đặc quyền và vô hiệu hóa Gatekeeper của macOS để thực thi payload chưa được ký.

Nguồn: bleepingcomputer.com

Tín nhiệm mạng | Samba đã phát hành các bản cập nhật phần mềm để khắc phục nhiều lỗ hổng, nếu khai thác thành công có thể cho phép kẻ tấn công kiểm soát các hệ thống bị ảnh hưởng.

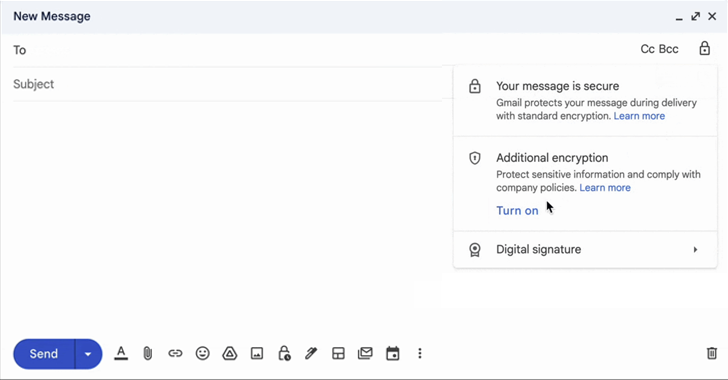

Tín nhiệm mạng | Google cho biết tính năng mã hóa phía máy khách của Gmail đang được triển khai thử nghiệm cho các khách hàng ‘Workspace’ và ‘Education’ như một phần của nỗ lực bảo mật các email được gửi bằng phiên bản web của nền tảng này.

Tín nhiệm mạng | APT5 đang khai thác lỗ hổng zero-day trong Application Delivery Controller và Gateway Citrix để giành quyền kiểm soát các hệ thống bị ảnh hưởng.

Tín nhiệm mạng | Một mạng botnet dựa trên Go mới được phát hiện đã quét và tấn công brute-force vào các trang web tự lưu trữ đang sử dụng hệ thống quản lý nội dung (CMS) WordPress để giành quyền kiểm soát các hệ thống bị nhắm mục tiêu.

Tín nhiệm mạng | Microsoft đã phát hành bản cập nhật bảo mật hàng tháng, Patch Tuesday, cuối cùng cho năm 2022 với các bản vá cho 49 lỗ hổng trên các sản phẩm phần mềm của mình.

Tín nhiệm mạng | Google đã ra mắt công cụ quét mã nguồn mở OSV-Scanner nhằm cho phép người dùng truy cập dễ dàng đến thông tin lỗ hổng về các dự án khác nhau.