Một mạng botnet dựa trên Go mới được phát hiện đã quét và tấn công brute-force vào các trang web tự lưu trữ đang sử dụng hệ thống quản lý nội dung (CMS) WordPress để giành quyền kiểm soát các hệ thống bị nhắm mục tiêu.

Các nhà nghiên cứu của Fortinet FortiGuard Labs cho biết "hành động này là một phần của chiến dịch mới được đặt tên là GoTrim vì nó được viết bằng Go và sử dụng ':::trim:::' để phân chia dữ liệu truyền/nhận với máy chủ do kẻ tấn công kiểm soát (C2)".

Chiến dịch vẫn đang hoạt động, được phát hiện từ tháng 9 năm 2022, sử dụng mạng botnet để thực hiện các cuộc tấn công brute-force nhằm cố gắng đăng nhập vào máy chủ web mục tiêu.

Sau khi đột nhập thành công, kẻ tấn công sẽ cài đặt một công cụ downloader PHP trong máy chủ nạn nhân. Công cụ này được thiết kế để triển khai "máy khách bot" (bot client), biến máy nạn nhân trở thành một phần của mạng botnet.

Ở phiên bản hiện tại, GoTrim không có khả năng tự lây lan sang các máy khác, cũng như không thể phát tán phần mềm độc hại khác hoặc duy trì sự tồn tại trong hệ thống bị nhiễm.

Mục đích chính của mã độc này là nhận lệnh từ máy chủ C2, bao gồm tiến hành các cuộc tấn công brute-force chống lại WordPress và OpenCart bằng cách sử dụng một bộ thông tin đăng nhập có sẵn.

Ngoài ra, GoTrim có thể hoạt động ở chế độ máy chủ để nhận các request đến do tác nhân đe dọa gửi thông qua máy chủ C2. Tuy nhiên, điều này chỉ xảy ra khi hệ thống bị xâm phạm được kết nối trực tiếp với Internet.

Một tính năng đáng chú ý khác của mã độc botnet là khả năng bắt chước các yêu cầu hợp pháp từ trình duyệt Mozilla Firefox trên Windows 64 bit để vượt qua các biện pháp bảo vệ anti-bot, bên cạnh khả năng vượt qua hạn chế CAPTCHA có trong các trang web WordPress.

Các nhà nghiên cứu cho biết: “Mặc dù phần mềm độc hại này vẫn đang trong quá trình hoàn thiện, nhưng thực tế là nó có đầy đủ tính năng brute force WordPress kết hợp với các kỹ thuật lẩn tránh hệ thống chống bot khiến nó trở thành một mối đe dọa cần theo dõi”.

"Các chiến dịch brute-force rất nguy hiểm vì chúng có thể dẫn đến việc xâm phạm máy chủ và triển khai mã độc. Để giảm thiểu rủi ro này, quản trị viên trang web nên đảm bảo rằng tài khoản người dùng (đặc biệt là tài khoản quản trị viên) sử dụng mật khẩu mạnh".

Nguồn: thehackernews.com.

Tín nhiệm mạng | Microsoft đã phát hành bản cập nhật bảo mật hàng tháng, Patch Tuesday, cuối cùng cho năm 2022 với các bản vá cho 49 lỗ hổng trên các sản phẩm phần mềm của mình.

Tín nhiệm mạng | Google đã ra mắt công cụ quét mã nguồn mở OSV-Scanner nhằm cho phép người dùng truy cập dễ dàng đến thông tin lỗ hổng về các dự án khác nhau.

Tín nhiệm mạng | Fortinet đã phát hành các bản vá khẩn cấp cho một lỗ hổng bảo mật nghiêm trọng ảnh hưởng đến sản phẩm FortiOS SSL-VPN đang bị tin tặc khai thác trong thực tế.

Tín nhiệm mạng | Một phương pháp tấn công mới có thể được sử dụng để vượt qua lớp bảo vệ tường lửa ứng dụng web (WAF) của nhiều nhà cung cấp khác nhau và xâm nhập vào hệ thống, có khả năng cho phép kẻ tấn công giành quyền truy cập vào thông tin nhạy cảm của khách hàng và doanh nghiệp.

Tín nhiệm mạng | Pwn2Own Toronto 2022 đã kết thúc với việc những người chơi đã giành được 989.750 đô tiền thưởng cho 63 khai thác zero-day trong các sản phẩm tiêu dùng từ ngày 6 tháng 12 đến ngày 9 tháng 12.

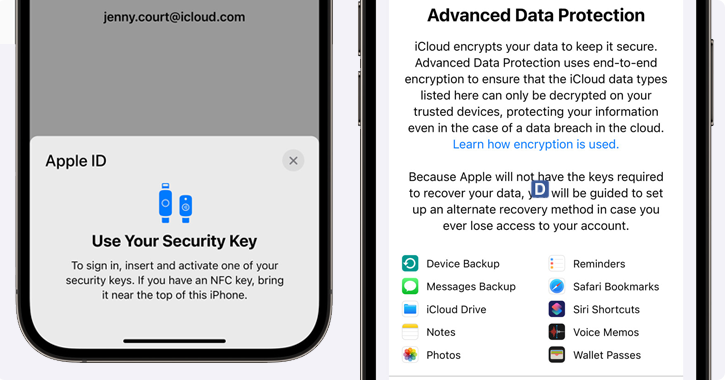

Tín nhiệm mạng | Apple đã công bố một loạt các biện pháp bảo mật mới, bao gồm cài đặt Bảo vệ dữ liệu nâng cao cho phép sao lưu dữ liệu được mã hóa E2E trong dịch vụ iCloud của họ.