Một dịch vụ ransomware (RaaS) mới có tên Eldorado đã xuất hiện vào tháng 3 đi kèm với các biến thể công cụ mã hóa dành cho VMware ESXi và Windows.

Băng nhóm này khẳng định đã có 16 nạn nhân, hầu hết trong số họ ở Hoa Kỳ, thuộc các lĩnh vực bất động sản, giáo dục, y tế và sản xuất.

Các nhà nghiên cứu tại công ty bảo mật Group-IB đang theo dõi hoạt động của nhóm và nhận thấy các tác nhân đe dọa đứng sau nó đang quảng cáo dịch vụ độc hại trên các diễn đàn RAMP.

Eldorado cũng điều hành một trang web rò rỉ dữ liệu liệt kê các nạn nhân nhưng trang này đã ngừng hoạt động vào thời điểm hiện tại.

Mã hóa Windows và Linux

Eldorado là một phần mềm ransomware dựa trên ngôn ngữ lập trình Go, có thể mã hóa cả nền tảng Windows và Linux thông qua hai biến thể khác nhau với nhiều điểm tương đồng về hoạt động.

Group-IB cho biết rằng Eldorado là một dự án phát triển "không dựa vào các mã nguồn được biên dịch (builder source) đã được công bố trước đó".

Phần mềm độc hại này sử dụng thuật toán ChaCha20 để mã hóa và tạo một khóa duy nhất dài 32 byte và một nonce dài 12 byte cho mỗi tệp bị khóa. Các khóa và nonce sau đó được mã hóa bằng RSA với sơ đồ Đệm mã hóa bất đối xứng tối ưu (OAEP).

Sau khi mã hóa, các tệp sẽ được thêm phần mở rộng “.00000001” và ghi chú tống tiền có tên “HOW_RETURN_YOUR_DATA.TXT” sẽ được thêm vào thư mục Documents và Desktop.

Eldorado cũng mã hóa các chia sẻ mạng (network shares) bằng cách sử dụng giao thức SMB để tối đa hóa tác động của nó và xóa các bản sao ổ đĩa ẩn trên các máy Windows bị xâm nhập để ngăn chặn quá trình khôi phục dữ liệu.

Ransomware bỏ qua các tệp DLL, LNK, SYS và EXE, cũng như các tệp và thư mục liên quan đến khởi động hệ thống và chức năng cơ bản để ngăn chặn việc hệ thống không thể khởi động hoặc không thể sử dụng được.

Cuối cùng, nó được cài đặt mặc định ở chế độ tự động xóa để tránh việc bị phát hiện và phân tích bởi các nhóm ứng cứu sự cố.

Theo nghiên cứu của Group-IB, những đối tượng tham gia hoạt động này có thể tùy chỉnh các cuộc tấn công của họ. Chẳng hạn trên Windows, họ có thể chỉ định thư mục muốn mã hóa, bỏ qua các tệp cục bộ, mã hóa các chia sẻ mạng tại các vùng mạng (subnet) cụ thể và ngăn việc tự xóa phần mềm độc hại. Tuy nhiên, trên Linux, các tham số tùy chỉnh chỉ dừng lại ở việc đặt các thư mục để mã hóa.

Khuyến nghị

Group-IB nhấn mạnh rằng mối đe dọa ransomware Eldorado là một hoạt động mới, độc lập và không xuất hiện dưới dạng tái thương hiệu của một nhóm khác.

Các nhà nghiên cứu khuyến nghị triển khai các biện pháp phòng thủ sau để giúp ngăn chặn và giảm thiểu tác động của các cuộc tấn công của ransomware:

- Triển khai các giải pháp xác thực đa yếu tố (MFA) và truy cập dựa trên thông tin xác thực.

- Sử dụng Endpoint Detection and Response (EDR) để nhanh chóng xác định và phản ứng với các dấu hiệu ransomware.

- Sao lưu dữ liệu thường xuyên để giảm thiểu thiệt hại và mất dữ liệu.

- Sử dụng phân tích dựa trên AI và giải pháp phát hiện phần mềm độc hại nâng cao để phát hiện và ngăn chặn xâm nhập nhanh chóng.

- Ưu tiên và định kỳ áp dụng các bản vá bảo mật để khắc phục các lỗ hổng.

- Đào tạo nhân viên cách nhận biết và báo cáo các mối đe dọa an ninh mạng.

- Tiến hành kiểm tra kỹ thuật hoặc đánh giá bảo mật hàng năm và duy trì các kiểm tra, vệ sinh mạng (digital hygiene).

- Từ chối trả tiền chuộc vì nó hiếm khi đảm bảo việc phục hồi dữ liệu và có thể dẫn đến nhiều cuộc tấn công hơn.

Nguồn: bleepingcomputer.com.

Tín nhiệm mạng | Twilio đã xác nhận rằng một API không an toàn đã cho phép kẻ tấn công xác minh số điện thoại của hàng triệu người dùng xác thực đa yếu tố Authy, khiến họ có khả năng bị lừa đảo qua tin nhắn SMS và tấn công hoán đổi SIM.

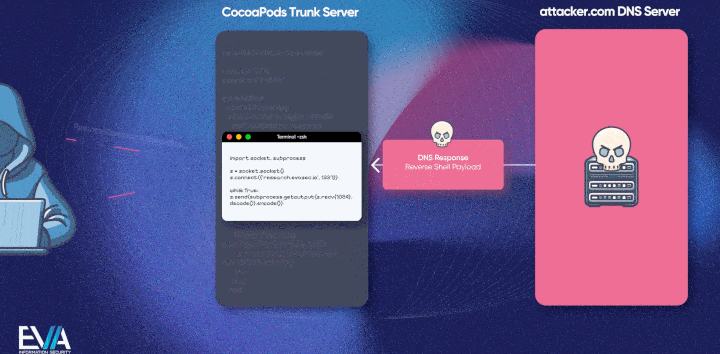

Ba lỗ hổng bảo mật được phát hiện trong ứng dụng quản lý thư viện CocoaPods cho các dự án Cocoa Swift và Objective-C có thể bị khai thác để tiến hành các cuộc tấn công chuỗi cung ứng phần mềm, gây ra rủi ro nghiêm trọng đối với người dùng cuối.

Patelco Credit Union tiết lộ rằng họ đã gặp phải một cuộc tấn công ransomware khiến một số hệ thống ngân hàng phải tạm thời đóng cửa để hạn chế tác động của sự cố.

Juniper Networks đã phát hành bản cập nhật bảo mật mới để giải quyết lỗ hổng nghiêm trọng có thể dẫn đến việc bỏ qua xác thực trong một số bộ định tuyến của hãng.

Cisco đã vá một lỗ hổng zero-day của NX-OS đã bị khai thác trong các cuộc tấn công vào tháng 4 để cài đặt phần mềm độc hại với quyền root trên các thiết bị chuyển mạch (switch) dễ bị tấn công.

Mới đây, nhà hàng Gotham Bar & Grill đã bị buộc phải đóng cửa tạm thời sau khi trải qua một vụ lừa đảo qua không gian mạng. Được biết, các đối tượng đã mạo danh Paychex (công ty cung cấp dịch vụ tính lương hộ) nhằm chiếm đoạt khoản tiền lương của các nhân viên trong nhà hàng.