Twilio đã xác nhận rằng một API không an toàn đã cho phép kẻ tấn công xác minh số điện thoại của hàng triệu người dùng xác thực đa yếu tố Authy, khiến họ có khả năng bị lừa đảo qua tin nhắn SMS và tấn công hoán đổi SIM.

Authy là ứng dụng di động tạo mã xác thực đa yếu tố tại các trang web mà bạn đã bật MFA.

Vào cuối tháng 6, một tác nhân đe dọa có tên ShinyHunters đã rò rỉ một tệp CSV chứa thông tin mà họ cho là 33 triệu số điện thoại đã đăng ký với dịch vụ Authy.

ShinyHunters chia sẻ dữ liệu Twilio Authy trên diễn đàn hack

Twilio hiện đã xác nhận rằng kẻ tấn công đã tạo ra danh sách số điện thoại bằng một API không yêu cầu xác thực.

"Twilio phát hiện ra rằng kẻ tấn công có thể xác định dữ liệu liên quan đến tài khoản Authy, bao gồm số điện thoại, do API chưa được xác thực. Chúng tôi đã hành động để bảo mật API này và không còn cho phép các yêu cầu chưa được xác thực nữa", Twilio cho biết.

"Chúng tôi không phát hiện bằng chứng nào cho thấy những kẻ tấn công đã truy cập được vào hệ thống của Twilio hoặc dữ liệu nhạy cảm khác. Để phòng ngừa, chúng tôi yêu cầu tất cả người dùng Authy cập nhật lên ứng dụng Android và iOS mới nhất để có bản cập nhật bảo mật mới nhất và khuyến khích tất cả người dùng Authy luôn cảnh giác và nâng cao nhận thức về các cuộc tấn công lừa đảo và tin nhắn giả mạo."

Năm 2022, Twilio đã tiết lộ rằng công ty đã bị vi phạm vào tháng 6 và tháng 8 , cho phép kẻ tấn công xâm nhập vào cơ sở hạ tầng và truy cập thông tin khách hàng của Authy.

Lạm dụng API không an toàn

Dữ liệu rò rỉ được tạo bằng cách truyền một danh sách lớn các số điện thoại vào API không an toàn. Nếu số điện thoại hợp lệ, API sẽ trả về thông tin về các tài khoản liên quan đã đăng ký với Authy.

Hiện API đã được bảo mật, nó không còn có thể bị lạm dụng để xác minh xem số điện thoại có được sử dụng với Authy hay không.

Kỹ thuật này tương tự như cách kẻ tấn công lợi dụng API Twitter và API Facebook không an toàn để xây dựng hồ sơ của hàng chục triệu người dùng có chứa cả thông tin công khai và không công khai.

Mặc dù dữ liệu thu thập được từ Authy chỉ chứa số điện thoại, chúng vẫn có thể có giá trị cho những đối tượng muốn thực hiện các cuộc tấn công lừa đảo và hoán đổi SIM để xâm phạm tài khoản.

Twilio hiện đã phát hành bản cập nhật bảo mật mới và khuyến nghị người dùng nâng cấp lên Authy Android (v25.1.0) và iOS App (v26.1.0) để được áp dụng bản cập nhật bảo mật.

Người dùng Authy cũng nên đảm bảo tài khoản di động của họ được cấu hình để chặn việc chuyển số mà không cần cung cấp mã xác thực (passcode) hoặc tắt tính năng bảo vệ (security protections).

Ngoài ra, người dùng Authy nên cảnh giác với các cuộc tấn công lừa đảo qua SMS tiềm ẩn nhằm đánh cắp dữ liệu nhạy cảm hơn, chẳng hạn như mật khẩu.

Nguồn: bleepingcomputer.com.

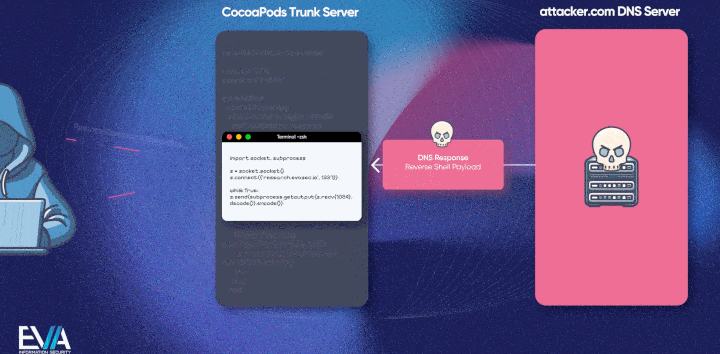

Ba lỗ hổng bảo mật được phát hiện trong ứng dụng quản lý thư viện CocoaPods cho các dự án Cocoa Swift và Objective-C có thể bị khai thác để tiến hành các cuộc tấn công chuỗi cung ứng phần mềm, gây ra rủi ro nghiêm trọng đối với người dùng cuối.

Patelco Credit Union tiết lộ rằng họ đã gặp phải một cuộc tấn công ransomware khiến một số hệ thống ngân hàng phải tạm thời đóng cửa để hạn chế tác động của sự cố.

Juniper Networks đã phát hành bản cập nhật bảo mật mới để giải quyết lỗ hổng nghiêm trọng có thể dẫn đến việc bỏ qua xác thực trong một số bộ định tuyến của hãng.

Cisco đã vá một lỗ hổng zero-day của NX-OS đã bị khai thác trong các cuộc tấn công vào tháng 4 để cài đặt phần mềm độc hại với quyền root trên các thiết bị chuyển mạch (switch) dễ bị tấn công.

Mới đây, nhà hàng Gotham Bar & Grill đã bị buộc phải đóng cửa tạm thời sau khi trải qua một vụ lừa đảo qua không gian mạng. Được biết, các đối tượng đã mạo danh Paychex (công ty cung cấp dịch vụ tính lương hộ) nhằm chiếm đoạt khoản tiền lương của các nhân viên trong nhà hàng.

Bước vào khoảng thời gian người dân lập báo cáo tài chính cho năm trước và nộp tờ khai thuế, nhiều hình thức lừa đảo liên quan tới việc đóng và hoàn trả thuế bắt đầu xuất hiện tại Úc. Các đối tượng lừa đảo lợi dụng việc người dân cung cấp hồ sơ, giấy tờ cho Sở Thuế Vụ để đánh cắp các dữ liệu quan trọng.