Công ty bảo mật WordPress Wordfence vừa tiết lộ một lỗ hổng zero-day mới trong WordPress BackupBuddy plugin đã và đang bị khai thác trong thực tế.

Hiện có khoảng 140.000 lượt cài đặt plugin này đang hoạt động.

WordPress cho biết "lỗ hổng này cho phép bất kỳ người dùng, không cần xác thực, tải xuống các tệp tùy ý có thể bao gồm thông tin nhạy cảm từ trang web bị ảnh hưởng".

BackupBuddy cho phép người dùng sao lưu toàn bộ cài đặt WordPress của họ từ trong bảng điều khiển (dashboard), bao gồm các tệp theme, các trang, bài đăng, widget, cài đặt người dùng và tệp media.

Lỗ hổng có định danh CVE-2022-31474, điểm CVSS: 7,5, ảnh hưởng đến các phiên bản BackupBuddy từ 8.5.8.0 đến 8.7.4.1, hiện đã được vá trong phiên bản 8.7.5 được phát hành vào ngày 2/9/2022.

Lỗ hổng bắt nguồn từ chức năng có tên "Local Directory Copy" được thiết kế để lưu trữ cục bộ các bản sao lưu. Theo Wordfence, lỗ hổng này là kết quả của việc triển khai thiếu an toàn, cho phép kẻ xấu không cần xác thực tải xuống các tệp tùy ý trên máy chủ.

Chi tiết bổ sung về lỗ hổng không được tiết lộ để tránh việc lạm dụng lỗ hổng trong thực tế xảy ra nhiều hơn.

Nhà phát triển plugin, iThemes, cho biết "lỗ hổng này có thể cho phép kẻ tấn công xem nội dung của bất kỳ tệp trên máy chủ mà cài đặt WordPress có thể đọc được, bao gồm các tệp nhạy cảm như wp-config.php và thậm chí là tệp /etc/passwd, tùy thuộc vào thiết lập máy chủ của bạn".

Wordfence lưu ý việc khai thác CVE-2022-31474 bắt đầu vào ngày 26/8/2022 và họ đã phát hiện và chặn gần năm triệu cuộc tấn công khai thác lỗ hổng này. Hầu hết các cuộc xâm nhập đã cố gắng đọc các tệp /etc/passwd, /wp-config.php, .my.cnf, .accesshash.

Để giảm thiểu nguy cơ bị tấn công, người dùng BackupBuddy nên nâng cấp lên phiên bản mới nhất. Nếu có dấu hiệu hoặc nghi ngờ đã bị xâm phạm, bạn nên đặt lại mật khẩu cơ sở dữ liệu, thay đổi WordPress Salts và các khóa API được lưu trữ trong wp-config.php.

Nguồn: thehackernews.com.

Tín nhiệm mạng | Cisco đã phát hành các bản vá để giải quyết ba lỗ hổng bảo mật ảnh hưởng đến các sản phẩm của họ, bao gồm một lỗ hổng mức cao được phát hiện trong NVIDIA Data Plane Development Kit (MLNX_DPDK) vào cuối tháng trước.

Tín nhiệm mạng | TikTok đã phủ nhận các tuyên bố gần đây về việc họ đã bị vi phạm khiến mã nguồn và dữ liệu người dùng bị đánh cắp. TikTok cho biết dữ liệu được đăng trên diễn đàn hack "hoàn toàn không liên quan" đến công ty.

Tín nhiệm mạng | QNAP phát hành bản vá cho zero-day mới và cảnh báo khách hàng về các cuộc tấn công ransomware DeadBolt đang khai thác lỗ hổng này trong Photo Station

Tín nhiệm mạng | Một bản cập nhật Microsoft Defender gần đây đã phát hiện nhầm Google Chrome, Microsoft Edge, Discord và các ứng dụng Electron khác là ‘Win32/Hive.ZY’ mỗi khi ứng dụng được mở trong Windows.

Tín nhiệm mạng | Google đã phát hành các bản vá khẩn cấp để giải quyết một lỗ hổng zero-day mới trong trình duyệt web Chrome đã và đang bị khai thác trong thực tế.

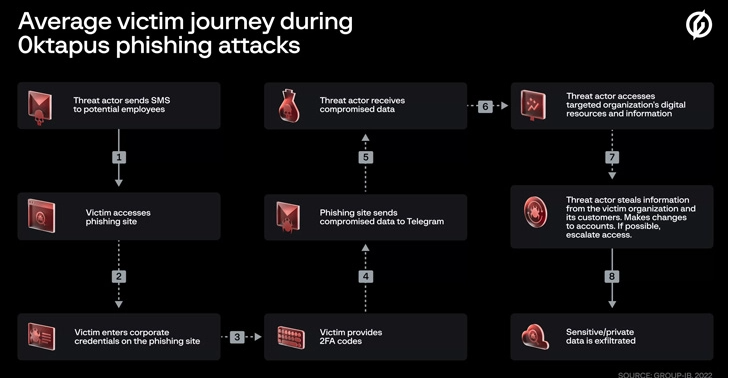

Tín nhiệm mạng | Tác nhân đe dọa đằng sau các cuộc tấn công vào Twilio và Cloudflare đầu tháng này có liên quan đến 0ktapus, một chiến dịch lừa đảo quy mô lớn nhằm vào 136 tổ chức khiến 9.931 tài khoản người dùng bị xâm phạm.