Các tác nhân đe dọa đang rà quét và khai thác lỗ hổng Log4j Log4Shell để tìm kiếm các máy chủ bị ảnh hưởng và triển khai mã độc lên chúng.

Sáng thứ Sáu, mã khai thác cho một lỗ hổng zero-day nghiêm trọng có tên là 'Log4Shell' trong Java Apache Log4j đã được tiết lộ công khai. Lỗ hổng cho phép đối tượng tấn công thực thi lệnh (command) từ xa trên máy chủ dễ bị tấn công.

Ngay sau đó, Apache đã phát hành Log4j 2.15.0 để khắc phục lỗ hổng, nhưng tin tặc đã bắt đầu tìm kiếm và khai thác các máy chủ dễ bị tấn công để lấy cắp dữ liệu, cài đặt phần mềm độc hại hoặc chiếm quyền kiểm soát máy chủ.

Phần mềm Log4j đang được sử dụng trong hàng nghìn ứng dụng và trang web của doanh nghiệp, điều này có thể dẫn đến hàng loạt các cuộc tấn công và triển khai mã độc trên diện rộng.

Các cuộc tấn công khai thác lỗ hổng Log4j

Log4Shell được sử dụng để cài đặt phần mềm độc hại.

Cryptominers

Ngay sau khi lỗ hổng được công khai, BleepingComputer đã phát hiện các tác nhân đe dọa khai thác lỗ hổng Log4Shell để tải xuống và cài đặt các công cụ mã hóa, khai thác tiền điện tử khác nhau.

Những kẻ đứng sau backdoor Kinsing và mạng botnet cryptomining đang lạm dụng lỗ hổng Log4j để tải xuống và thực thi các tập lệnh độc hại trên các máy chủ dễ bị tấn công.

Tập lệnh shell này sẽ xóa phần mềm độc hại khác khỏi thiết bị, sau đó tải xuống và cài đặt mã độc Kinsing dùng để khai thác tiền điện tử.

Mạng botnet Mirai và Muhstik

Netlab 360 cho biết tin tặc đang khai thác lỗ hổng để cài đặt mã độc Mirai và Muhstik trên các thiết bị có chứa lỗ hổng.

Các đối tượng khai thác mã độc này sử dụng các thiết bị và máy chủ IoT cho mạng botnet của chúng để triển khai các công cụ mã hóa và thực hiện các cuộc tấn công DDoS.

Quét, thu thập thông tin

Các tác nhân đe dọa/các nhà nghiên cứu bảo mật đang quét, tìm kiếm các máy chủ dễ bị tấn công để thu thập thông tin trên các hệ thống bị ảnh hưởng, bao gồm tên máy chủ lưu trữ, tên người dùng của dịch vụ Log4j, thông tin hệ điều hành,... Những thông tin này có thể được tin tặc sử dụng cho các cuộc tấn công trong tương lai.

Các tên miền/IP phổ biến được sử dụng để quét/thu thập dữ liệu:

interactsh.com

burpcollaborator.net

dnslog.cn

bin${upper:a}ryedge.io

leakix.net

bingsearchlib.com

205.185.115.217:47324

bingsearchlib.com:39356

canarytokens.com

Trong đó bingsearchlib.com đang được sử dụng nhiều trong các khai thác Log4j vẫn chưa được đăng ký tên miền.

Một nhà nghiên cứu bảo mật cho biết đã đăng ký tên miền để ngăn chặn các tác nhân đe dọa lạm dụng nó.

Công ty tình báo mối đe dọa GreyNoise cho biết các địa chỉ IP sử dụng bingsearchlib.com để khai thác cũng thường sử dụng 205.185.115.217:47324.

BleepingComputer đã phát hiện các cuộc tấn công gửi request lặp đi lặp lại từ domain psc4fuel.com (mạo danh tên miền hợp pháp của một công ty dịch vụ dầu khí) để khai thác các trang web.

Hiện chưa có phát hiện nào về việc các nhóm ransomware hoặc các tác nhân đe dọa khác sử dụng khai thác Log4.

Để tránh nguy cơ bị khai thác tấn công, người dùng nên kiểm tra và cài đặt phiên bản mới nhất của Log4j hoặc các ứng dụng bị ảnh hưởng ngay khi có thể.

Nguồn: bleepingcomputer.com.

Tín nhiệm mạng | Moobot, botnet kế thừa của Mirai, đang được phát tán rộng rãi thông qua việc khai thác lỗ hổng command injection trong máy chủ web của nhiều sản phẩm Hikvision.

Tín nhiệm mạng | Các đối tượng khai thác mã độc TrickBot đã lây nhiễm cho khoảng 140.000 nạn nhân trên 149 quốc gia và đang triển khai mã độc Emotet trên các máy bị xâm phạm.

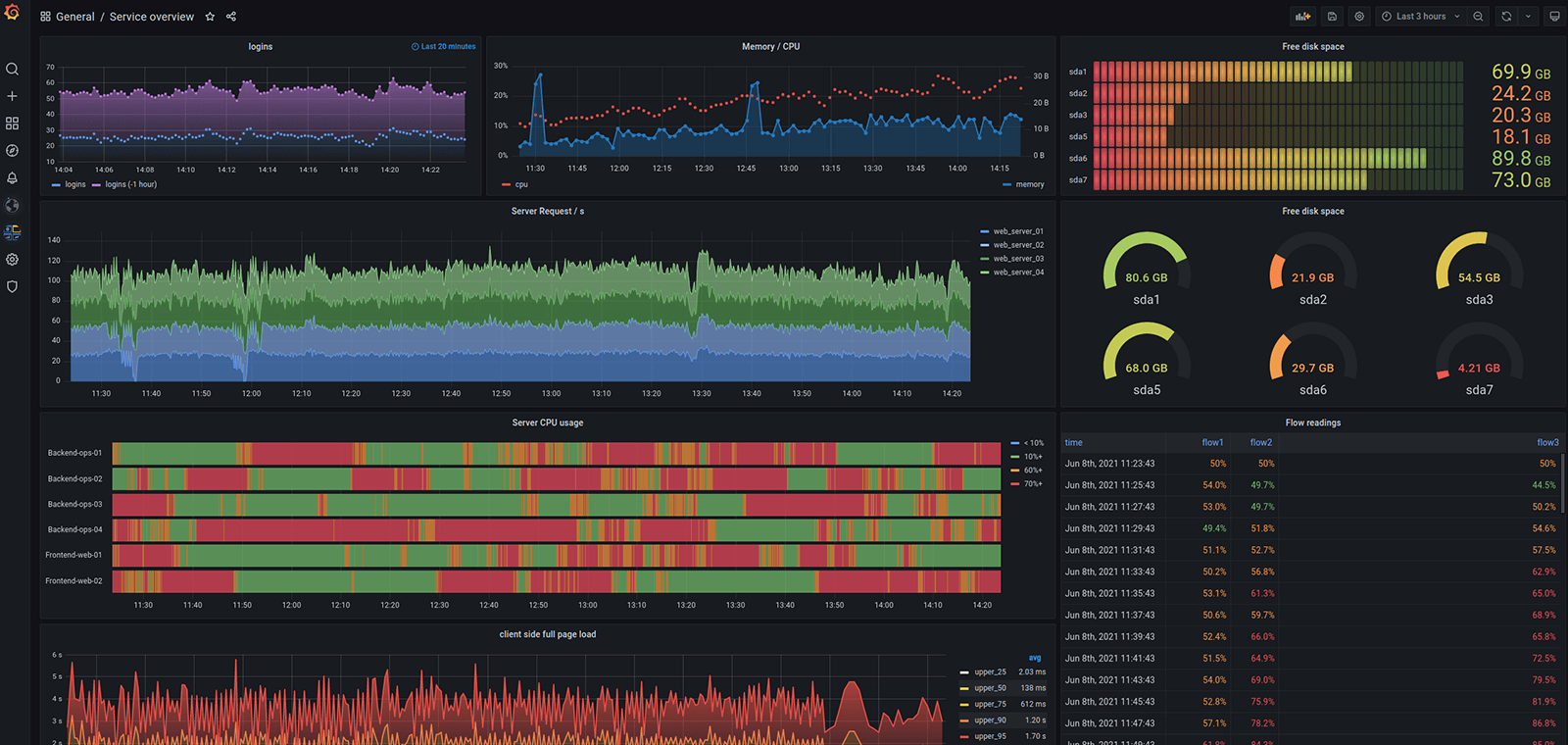

Tín nhiệm mạng | Grafana Labs đã phát hành các bản cập nhật mới cho phần mềm mã nguồn mở Grafana để khắc phục lỗ hổng zero-day sau khi thông tin chi tiết và mã khai thác của lỗ hổng được tiết lộ công khai.

Tín nhiệm mạng | Sàn giao dịch tiền điện tử BitMart đã tiết lộ về một "vi phạm bảo mật lớn" mà họ cho là do khóa cá nhân bị đánh cắp, dẫn đến thiệt hại hơn 150 triệu đô tiền điện tử.

Tín nhiệm mạng | Những người đang tìm cách kích hoạt Windows mà không sử dụng giấy phép hợp lệ hoặc “key” sản phẩm đang bị nhắm mục tiêu bởi những kẻ phát tán mã độc CryptBot.

Tín nhiệm mạng | Endicott, thành viên thứ sáu của một nhóm tội phạm mạng quốc tế có tên The Community đã bị kết án liên quan đến một âm mưu hoán đổi SIM trị giá hàng triệu đô la