Tuần trước, công ty bảo mật WordPress Wordfence cho biết đã phát hiện các nỗ lực khai thác nhắm vào lỗ hổng mới được tiết lộ trong Apache Commons Text vào ngày 18/10/2022.

Lỗ hổng có định danh CVE-2022-42889 hay còn gọi là Text4Shell, được xếp ở mức nghiêm trọng với điểm CVSS 9,8 trên 10,0, ảnh hưởng đến các phiên bản từ 1.5 đến 1.9 của thư viện Apache Commons Text.

Tương tự Log4Shell, lỗ hổng này bắt nguồn từ phương pháp thay thế chuỗi (string substitutions) được thực hiện trong quá trình truy vấn DNS, tập lệnh và URL, có thể dẫn đến việc thực thi mã tùy ý trên các hệ thống bị ảnh hưởng khi xử lý đầu vào không đáng tin cậy.

Việc khai thác thành công lỗ hổng này có thể cho phép kẻ tấn công mở một kết nối reverse shell tới ứng dụng dễ bị tấn công, từ đó tạo điều kiện cho các cuộc tấn công tiếp theo vào hệ thống.

Sự cố ban đầu đã được báo cáo vào đầu tháng 3 năm nay, tuy nhiên Apache Software Foundation (ASF) mới chỉ phát hành bản cập nhật cho phần mềm (phiên bản 1.10.0) vào ngày 24 tháng 9 và đưa ra tư vấn bảo mật vào ngày 13 tháng 10.

Nhà nghiên cứu Yaniv Nizry của Checkmarx cho biết: “Không giống như Log4j trong lỗ hổng Log4Shell, không phải tất cả người dùng của thư viện này đều bị ảnh hưởng. Apache Commons Text chỉ có thể bị khai thác trong một số trường hợp nhất định.”

Wordfence cũng nhắc lại rằng khả năng khai thác thành công của lỗ hổng này bị hạn chế đáng kể trong phạm vi so với Log4j, và các hành động tấn công được phát hiện cho đến nay hầu hết được dùng để quét, tìm kiếm các cài đặt dễ bị tấn công.

Nhà nghiên cứu Ram Gall của Wordfence cho biết: “khai thác thành công sẽ dẫn đến việc trang web nạn nhân thực hiện một truy vấn DNS tới domain do kẻ tấn công kiểm soát”.

Phát hiện này là một dấu hiệu cho thấy các rủi ro bảo mật tiềm ẩn do các thư viện nguồn mở của bên thứ ba gây ra, vì vậy các tổ chức nên thường xuyên đánh giá bề mặt tấn công của họ và thiết lập các chiến lược quản lý bản vá phù hợp.

Người dùng Apache Commons Text được khuyến nghị nên nâng cấp lên phiên bản mới nhất để giảm thiểu các mối đe dọa tiềm ẩn. Theo Maven Repository, có tới 2.593 dự án sử dụng thư viện, tuy nhiên Flashpoint lưu ý rằng rất ít trong số những dự án được liệt kê bị ảnh hưởng bởi lỗ hổng.

Lỗ hổng Apache Commons Text cũng theo sau một lỗ hổng thực thi mã tùy ý nghiêm trọng khác (CVE-2022-33980, điểm CVSS: 9,8) trong Apache Commons Configuration đã được tiết lộ vào tháng 7 năm 2022.

Nguồn: thehackernews.com.

Tín nhiệm mạng | Các nhà nghiên cứu đã tiết lộ thông tin chi tiết về một lỗ hổng nghiêm trọng hiện đã được vá trong máy ảo Move, có thể khiến mạng Aptos bị ngừng hoạt động hoàn toàn và ảnh hưởng nghiêm trọng đến sự ổn định của nút

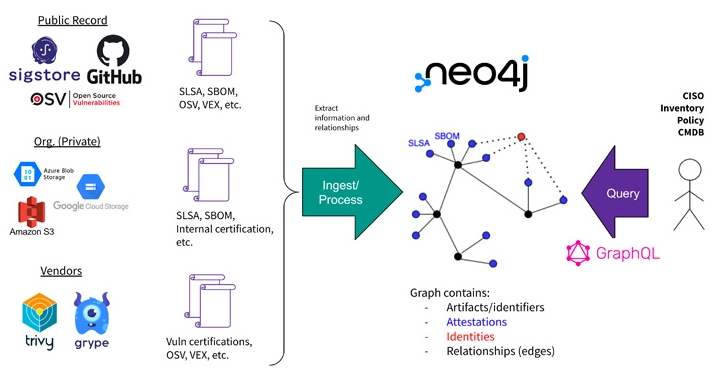

Tín nhiệm mạng | Google đang tìm kiếm những người đóng góp cho một dự án mã nguồn mở mới được gọi là Graph for Understanding Artifact Composition (GUAC), như một phần của nỗ lực không ngừng nhằm tăng cường bảo mật chuỗi cung ứng phần mềm.

Tín nhiệm mạng | Thời gian qua, các quảng cáo về những ứng dụng, trang web cho vay tiền nhanh với lãi suất thấp đang lan tràn trên các trang mạng xã hội, nhưng thực chất, các ứng dụng vay tiền này là biến tướng của hình thức tín dụng đen.

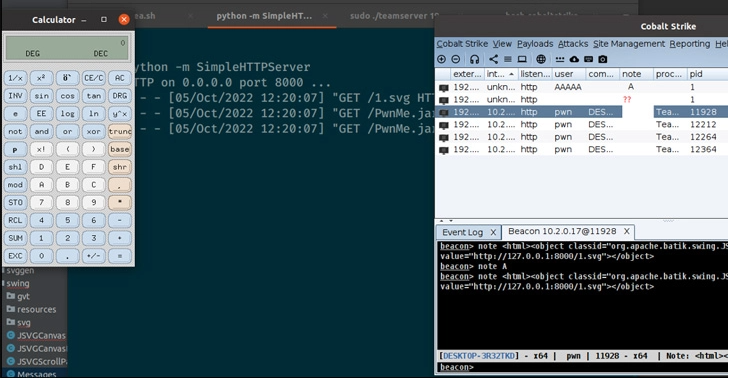

Tín nhiệm mạng | HelpSystems, công ty đứng sau nền tảng phần mềm thương mại Cobalt Strike, đã phát hành bản cập nhật bảo mật mới để giải quyết một lỗ hổng thực thi mã từ xa có thể cho phép kẻ tấn công kiểm soát các hệ thống bị nhắm mục tiêu.

Tín nhiệm mạng | Các cơ quan thực thi pháp luật ở Pháp, phối hợp với Tây Ban Nha và Latvia, đã phá vỡ một vòng vây tội phạm mạng sử dụng một công cụ hack để đánh cắp ô tô mà không cần sử dụng chìa khóa vật lý.

Tín nhiệm mạng | Các tác nhân đe dọa đằng sau Venus Ransomware đang tấn công vào các dịch vụ Remote Desktop có thể truy cập công khai để mã hóa các thiết bị Windows.